- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (31)

- CRM (52)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (75)

- HRM (28)

- ITSM (6)

- MES (33)

- Řízení výroby (36)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (41)

- Dodavatelé CRM (38)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (66)

- Informační bezpečnost (48)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT: články

ITSM (ITIL) - Řízení IT: článkyIT SYSTEMS 1-2/2008, 18. 4. 2008 - Zdeněk Gric

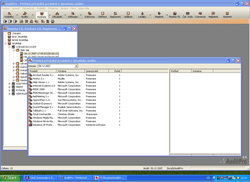

Recenze: Komplexní správa IT majetku s AuditPro 5.0

Název softwarového balíčku AuditPro společnosti truconneXion může pro mnoho uživatelů působit trochu zavádějícím dojmem. Přestože výrazy, jako je „audit softwaru“, se v poslední době skloňují ve všech pádech a užívání nelegálních programů ve...IT SYSTEMS 3/2008, 18. 4. 2008 - Martin Konečný [ konecny (zavináč) ccb (tečka) cz ]

Brány do podnikových sítí I. díl

Recenze: D-Link DFL-800

Základním prvkem pro zabezpečení počítačové sítě před útoky zvenčí je firewall. V dřívějších dobách se často realizoval počítačem se dvěma síťovými kartami a operačním systémem Linux, případně BSD, kde jsou funkce firewallu a další bezpečnostní...Speciál IT Professional - IT Security, 16. 4. 2008 - Tomáš Cvik

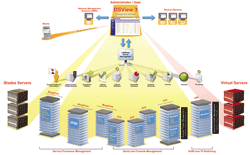

Stinná stránka virtualizace: systémová správa

Paralelní správa fyzických a virtuálních serverů je složitá, doporučuje se sjednocená vrstva administrace

Virtualizace je na vzestupu. Analytici jako Butler Group a Partner prorokují, že to tak bude i nadále. Při všem nadšení z lepšího vytížení kapacity a snížených nákladů na energii se však nezmiňuje jedna skutečnost: správa částečně fyzického...IT SYSTEMS 3/2008, 28. 3. 2008 - Ladislav Šolc

Je správa identit problém IT?

Je pravděpodobné, že většina čtenářů toho článku již prošla obdobím hledání vlastní identity a zřejmě vystupuje v okolní společnosti pod svým pravým jménem, ukazuje svou tvář a občas při prvním setkání přidruží svoji pracovní roli. Jednoduše...IT SYSTEMS 12/2007, 17. 2. 2008 - Jan Kozák

Správa IT efektivně a rychle

Nástroje, které šetří čas i náklady na provoz IT oddělení

Výpočetní techniku najdeme již ve všech odvětvích, které si jen umíme představit. Už dávno se jí nevyužívá jen na specializovaných pracovištích a ve vědeckých laboratořích. Také účel využití se podstatně změnil. Slouží jak k práci, tak i k zábavě,...IT SYSTEMS 12/2007, 17. 2. 2008 - Milan Číha

Katalog uživatelských požadavků

Užitečná pomůcka pro vývojáře

V průběhu vývojového cyklu softwaru dochází někdy k postupnému odklonu od požadavků zákazníka – některé požadavky jsou plněny jen částečně, a některé nejsou plněny vůbec. Místo toho jsou dodavatelem často řešeny problémy automatizovaných kontrol...IT SYSTEMS 11/2007, 9. 1. 2008 - Tomáš Hrůza

Jak poznat vyspělé procesy?

CMMI – model hodnocení vyspělosti procesů

Procesní řízení je pojem v současnosti skloňovaný ve všech pádech. Jednou z otázek, které s realizací tohoto způsobu řízení v praxi vyvstávají, je i dostatečná vyspělost procesů. Na to se ptáme především v souvislosti s požadavky na skutečný...IT SYSTEMS 9/2008, 1. 1. 2008 - Michaal Juřek

Multidimenzionální měření postupu vývoje softwaru

Přirozenou lidskou vlastností je snaha o přenos osvědčených postupů z jedné oblasti do druhé. Tak se v našich myslích přenesly přístupy vhodné například ve stavebnictví do softwarového vývoje. Ve stavebnictví je obvykle vše jasné. Na začátku...

IT Professional - IT security II, 1. 1. 2008 - Vojtěch Bednář

Jak na IT asset management

Kde není inventura, tam je nepořádek. A kde je nepořádek, tam se věci ztrácejí. To je pravda, která přetrvala staletí a platí i ve světě informačních technologií.IT SYSTEMS 10/2007, 30. 12. 2007 - Petr Otevřel

Právní aspekty prodeje použitého softwaru

K prodeji použitého softwaru dochází poměrně běžně jednak spolu s prodejem použitého hardwaru a časté jsou rovněž prodeje v internetových aukcích. Zpravidla je tak prodávána jedna licence nabytá k prodávanému počítači nebo jedna licence softwaru,...

Časopis IT Systems / Odborná příloha

Kalendář akcí

Časopis IT Systems Edice IT Systems Special