- Přehledy IS

- APS (22)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (9)

- Cloud computing (SaaS) (29)

- CRM (49)

- DMS/ECM - správa dokumentů (19)

- EAM (16)

- Ekonomické systémy (68)

- ERP (87)

- HRM (27)

- ITSM (6)

- MES (32)

- Řízení výroby (49)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (36)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (80)

- Informační bezpečnost (42)

- IT řešení pro logistiku (46)

- IT řešení pro stavebnictví (25)

- Řešení pro veřejný a státní sektor (26)

Hlavní partner sekce

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

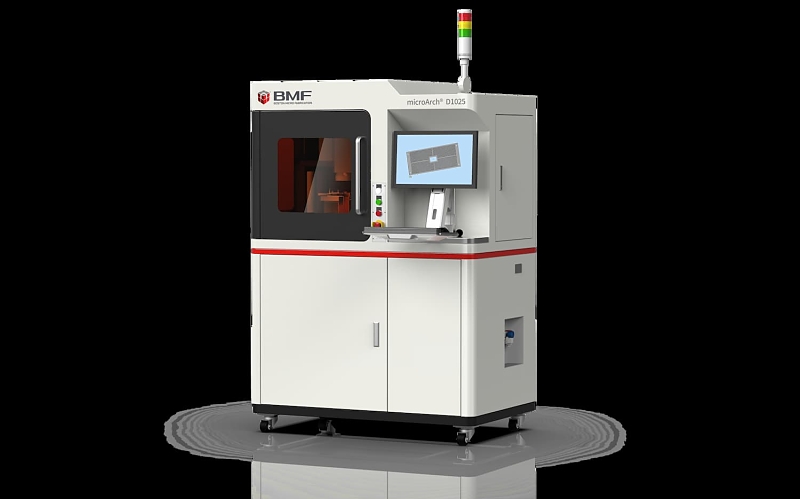

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT právo

smlouvy, doménové právo, právní aspekty internetu, autorské právo, licence, odpovědnosti a delikty v IT, elektronický podpis, pracovní právo v IT

IT právo: články

IT právo: článkyIT SYSTEMS 3/2024, 29. 4. 2024 - JUDr. Jiří Matzner, Ph.D., LLM

Právní aspekty marketingového působení firem na sociálních sítích

V dnešní době na sociálních sítích (např. na Facebooku, Instagramu nebo TikToku) dochází nejen k propagaci prostřednictvím klasické reklamy, ale také k masivní spolupráci firem a influencerů, jejichž úkolem je propagace firemních produktů a...IT SYSTEMS 3/2024, 24. 4. 2024 - Michal Nohel, Josef Donát

Souboj umělé inteligence s autorským právem, 2. část

V minulém vydání IT Systems jsme otevřeli téma umělé inteligence v kontextu autorského práva. Pokud jste první díl nečetli, doporučujeme u něj začít, protože obsahoval některá základní východiska, která si je potřeba při diskusích na toto...IT SYSTEMS 3/2024, 19. 4. 2024 - JUDr. Jiří Matzner, Ph.D., LLM

Elektronické doručování písemností zaměstnancům po novele zákoníku práce

Novela zákona č. 262/2006 Sb., zákoníku práce, v platném znění (dále jen „zákoník práce“) přinesla zásadní změny v oblasti doručování písemností a pracovněprávních dokumentů zaměstnancům. Zaměstnavatelé díky tomu již od 1. října...IT SYSTEMS 3/2024, 8. 4. 2024

Chceme, ale lidé dělali práci, která je užitečná

říká Jakub Michálek, poslanec a předseda poslaneckého klubu Pirátů

O tom, že novela zákona o archivnictví a spisové službě přinese mimo jiné zrychlení vyřízení záležitostí občanů, jsem hovořila s poslancem Jakubem Michálkem. Díky zavedení strojově čitelné vrstvy dokumentů budou dokumenty po úřadu i mezi dalšími...IT SYSTEMS 3/2024, 3. 4. 2024 - Robert Piffl

Aktuální legislativní změny v oblasti spisové služby a správy dokumentů ve veřejném sektoru

Legislativa v oblasti evidence dokumentů a spisových služeb je poměrně sledovaná zejména s ohledem na výkon spisové služby, ovšem přináší řadu povinností nejen pro veřejnoprávní původce, ale též pro soukromoprávní původce. Od roku 2004 je...IT SYSTEMS 1-2/2024, 28. 3. 2024 - Jan Tomíšek, David Sláma

Právní specifika poskytování softwaru jako služby

Tradiční forma distribuce softwaru formou prodeje licence a instalace na zařízení zákazníka nemusí být vždy ideální. V mnoha situacích dává smysl, aby část řešení poskytoval dodavatel. V nejvyšším rozsahu jde o poskytování...IT SYSTEMS 1-2/2024, 15. 3. 2024 - JUDr. Jiří Matzner, Ph.D., LLM

Elektronické doručování písemností zaměstnancům po novele zákoníku práce

Novela zákona č. 262/2006 Sb., zákoníku práce, v platném znění (dále jen „zákoník práce“) přinesla zásadní změny v oblasti doručování písemností a pracovněprávních dokumentů zaměstnancům. Zaměstnavatelé díky tomu již od 1. října...IT SYSTEMS 1-2/2024, 7. 3. 2024 - Michal Nohel, Josef Donát

Souboj umělé inteligence s autorským právem

Téma umělé inteligence hýbe dnešní společností. Minimálně tou částí, která je ve veřejném prostoru vidět a slyšet. Od teorií a matematických modelů se dostáváme do praxe a každodenních životů lidí, což logicky vyvolává společenskou odezvu.... IT právo: Konference, semináře, školení, ...

IT právo: Konference, semináře, školení, ...

IT SYSTEMS 1-2/2024, 29. 2. 2024

Úskalí komunikace v rámci IT projektu z právního pohledu

V praxi se při řešení problémů našich klientů setkáváme se situací, kdy se, ačkoliv je mezi stranami uzavřena písemná smlouva, dovolává jeden z účastníků její změny s odkazem na dokument či dohodu, které vznikly v průběhu implementace zcela...IT SYSTEMS 12/2023, 2. 2. 2024 - Michal Nohel

Strastiplná cesta Aktu o umělé inteligenci

Druhý prosincový víkend jsme se ze sociálních sítí dověděli radostnou zprávu – evropské instituce po 36 hodinách intenzivního jednání nalezly shodu nad podobou první komplexní právní regulace umělé inteligence na světě. Pouť umělé inteligence...ERPForum.cz

Novinky ze světa CAD/CAM

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 | 1 | 2 |

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

IT Systems podporuje

| 15.5. | Digitalizácia procesov vo výrobe a obchode |

| 15.5. | Kontajnery v praxi 2024 - Bratislava |

| 22.5. | Cloud Computing Conference 2024 |

| 5.6. | IT mezi paragrafy 2024 |

| 20.6. | Cybernity 2024 |

Formulář pro přidání akce

Další vybrané akce