- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (31)

- CRM (52)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (75)

- HRM (28)

- ITSM (6)

- MES (33)

- Řízení výroby (36)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (41)

- Dodavatelé CRM (38)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (66)

- Informační bezpečnost (48)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Hlavní partner sekce

Partneři sekce

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT Security

IT Security: články

IT Security: článkyIT SYSTEMS 9/2015, 3. 10. 2015

Cesta k efektivnímu identity managementu (7. díl)

Nasazení IAM technologií

Při řešení projektů z oblasti správy identit a přístupů (Identity and Access Management, IAM) je obvykle potřebné nasadit více technologií – správu identit (provisioning), řízení přístupů (access management) i adresářovou službu,...IT řešení pro veřejný sektor a zdravotnictví, 23. 9. 2015

Zákon o kybernetické bezpečnosti – nevyřízená záležitost

O zákonu o kybernetické bezpečnosti bylo napsáno mnoho článků a proběhla řada více či méně bouřlivých diskuzí. Pojďme si shrnout známá fakta a povinnosti s datem červenec 2015. Organizace, které tušily či věděly,...IT SYSTEMS 7-8/2015, 31. 8. 2015

Největší únik vládních dat v historii USA

Informace je již od prvopočátku nejhodnotnější komoditou a neplatí to pouze pro komerční sféru. I vlády různých zemí již před lety pochopily, že kybernetický prostor je živnou půdou pro rozličné formy průmyslové špionáže....IT SYSTEMS 7-8/2015, 24. 8. 2015

Cesta k efektivnímu identity managementu (6. díl)

Pokročilé technologie pro správu identit

Správa identit (Identity Management, IdM) je jednou z klíčových technologií v oblasti správy identit a přístupů (Identity and Access Management, IAM). Hlavní zodpovědností IdM systémů je spravovat a synchronizovat údaje v adresářové...IT SYSTEMS 6/2015, 3. 8. 2015

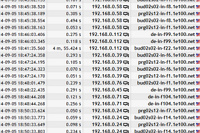

Pokročilá analýza provozu datových sítí (4. díl)

Sledování výkonu sítě a aplikací

V předchozích dílech našeho seriálu jsme se věnovali monitorování datových toků, paketové analýze a výhodám spojení obou přístupů. Celé téma v tomto článku uzavřeme a ukážeme si, jak je možné odlišit výkonnostní problémy...Small Business Solutions I, 23. 7. 2015

Malé firmy mají problémy s mobilní bezpečností

I přes všechny očekávané těžkosti a bezpečnostní problémy nelze ve firmách mobilizaci podnikových procesů zastavit. Trh s nástroji a řešeními pro podporu podnikové mobility ale rozhodování šéfům IT nezjednodušuje....IT SYSTEMS 5/2015, 3. 6. 2015

Malé a střední firmy mají problémy s mobilní bezpečností

Už od dob, kdy se Apple s iOS a Google s Androidem vrhly na dobývání vrcholných podílů na trhu s mobilními zařízeními, uživatelé se s obchodníky a odborníky dohadují, který systém je bezpečnější....Cloud computing a virtualizace IT I, 2. 6. 2015

Zálohování v kontextu výstavby datového centra

Pokud právě řešíte otázku budování a správy moderního virtuálního datového centra, nezapomeňte se ujistit, že ještě před samotnou realizací znáte odpovědi na to, jak budete zálohovat.

Cloud computing a virtualizace IT I, 1. 6. 2015

Dva způsoby ochrany virtuálních strojů před malware

Firmy ve virtualizaci nejčastěji vidí nástroj pro snížení provozních nákladů, zjednodušení správy i zvýšení dostupnosti serverů a virtuálních desktopů. Ale je zde ještě jeden pohled, a to ten bezpečnostní. Jak chránit...IT SYSTEMS 5/2015, 27. 5. 2015

Pokročilá analýza provozu datových sítí (3. díl)

Monitorování datových toků vs. paketová analýza

V tomto seriálu seznamujeme čtenáře s různými metodami a přístupy k monitorování provozu datových sítí a jeho analýze. V předchozích dvou dílech jsme se věnovali monitorování datových toků (standard NetFlow) a paketové...

Časopis IT Systems / Odborná příloha

Kalendář akcí

Formulář pro přidání akce

Časopis IT Systems Edice IT Systems Special| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 | 1 | 2 | 3 |

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

IT Systems podporuje

| 11.7. | CyberEdu Letní škola |

| 23.9. | PragVue 2025 |

| 1.10. | Cyber Attacks 2025 |

| 21.10. | Bezpečnosť a dostupnosť dát 2025 |

| 11.11. | Umělá inteligence v IT infrastruktuře 2025 |

Formulář pro přidání akce

Další vybrané akce

| 29.9. | The Massive IoT Conference |