- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Malé firmy mají problémy s mobilní bezpečností

I přes všechny očekávané těžkosti a bezpečnostní problémy nelze ve firmách mobilizaci podnikových procesů zastavit. Trh s nástroji a řešeními pro podporu podnikové mobility ale rozhodování šéfům IT nezjednodušuje. IT průmysl má totiž tendence vytvářet řešení pro různé oborové segmenty a niky. Hledání vhodné aplikace proto vyžaduje hodně úsilí a času, kdy místo jednoho klíčového rozhodnutí musí IT manageři učinit řadu dílčích rozhodnutí, které na dlouhou dobu ovlivní nastavenou firemní mobilní strategii. Je pochopitelné, že se jim pak do rizika chybně zvolené technologické podpory podnikové mobilizace nechce.

I přes všechny očekávané těžkosti a bezpečnostní problémy nelze ve firmách mobilizaci podnikových procesů zastavit. Trh s nástroji a řešeními pro podporu podnikové mobility ale rozhodování šéfům IT nezjednodušuje. IT průmysl má totiž tendence vytvářet řešení pro různé oborové segmenty a niky. Hledání vhodné aplikace proto vyžaduje hodně úsilí a času, kdy místo jednoho klíčového rozhodnutí musí IT manageři učinit řadu dílčích rozhodnutí, které na dlouhou dobu ovlivní nastavenou firemní mobilní strategii. Je pochopitelné, že se jim pak do rizika chybně zvolené technologické podpory podnikové mobilizace nechce.

Mezitím se firemní data a dokumenty usazují ve stále větším množství na různých interních nebo externích úložištích, serverech a databázích. Zaměstnanci, kteří se houfně vybavují mobilními zařízeními, také očekávají, že se ke korporátním datům budou moci podle potřeby z libovolného zařízení připojit. A tak, jak je ochrana podnikových dat vždy kritickým místem, mobilizovaní firemní uživatelé jsou jedním z nejslabších článků.

Základní koncept firemní mobilní bezpečnosti se proto zaměřuje na ochranu tří primárních oblastí. První oblastí je ochrana back-end systémů, tedy serverů provozovaných on-premise nebo v podobě externích cloudových služeb. Další oblastí je ochrana dat v mobilních zařízeních, se kterými zaměstnanci přistupují k datům. A další oblastí je ochrana komunikace, která probíhá mezi back-end systémy a mobilními zařízeními uživatelů.

Jak zabezpečit back-end infrastrukturu pro mobilní provoz?

Zjednodušeně řečeno back-end firemní systémy poskytují přístup k datům autorizovaným mobilním zařízením. Oprávněnost přístupů monitorují a blokují nástroje pro access management, které provádí kontrolu bezpečnostních parametrů zařízení a uživatelů. Buď to může být základní kontrola uživatelského jména a hesla, nebo pak plnohodnotná správa identit a přístupů. Uživatelé by měli mít zajištěn přístup k firemnímu obsahu, ať je spravován systémy formou on-premise nebo v cloudu.

Jak zabezpečit data v mobilních zařízeních?

Mobilní zařízení na rozdíl od PC a laptopů vyžadují kompletně nová bezpečnostní opatření, která rovněž závisí na jednotlivých mobilních operačních systémech. K zabezpečení zařízení je možné využít nástrojů pro MDM (Mobile Device Management) nebo vyšší úroveň, kterou poskytuje EMM (Enterprise Mobile Management). Nástroje EMM nezajišťují pouze viditelnost zařízení, ale také zajišťují správu a bezpečnost aplikací a podnikového obsahu. Dodavatelé nejvyužívanějších nástrojů jsou například společnosti MobileIron, Airwatch, Good Technology, SAP, IBM, Microsoft a další.

Nástroje pro vzdálenou správu (MDM/EMM) pomohou také zabezpečit mobilní zařízení, která zaměstnanci využívají i pro soukromou potřebu v režimu BYOD (Bring Your Own Device). Zde může být řízen pouze přístup ke korporátním datům a aplikacím a ochrana privátních dat je ponechána víceméně na uživateli. Jedním z osvědčených způsobů, kterou MDM/EMM systémy k bezpečnému oddělení korporátních a privátních dat a aplikací používají, je kontejnerizace, případně app wrapping.

Co je mobilní kontejnerizace a app wrapping?

Principem kontejnerizace je „kryptované zapouzdření“ aplikací a dat v části paměti zařízení neboli v tzv. kontejneru. Prostřednictvím nástrojů pro vzdálenou správu lze na dálku přístupy ke kontejnerizovaným datům a aplikacím konfigurovat a monitorovat. Podnikové IT tak poskytuje uživatelům ochranu korporátních dat bez omezování přístupu k jejich privátním údajům a informacím. Kryptovaný kontejner může sloužit jak pro zabezpečený provoz aplikací při práci s firemními daty, tak i pro pracovní komunikaci a agendu uživatele jako jsou email, kalendář, kontakty, práci s firemními dokumenty nebo webový prohlížeč pro přístup k firemnímu intranetu. Pokud kontejner slouží pro více aplikací, pro přístup k nim lze pro vyšší pohodlí při ovládání využít autentifikaci formou SSO – Single sign-on.

V kryptovaném kontejnerizovaném úložišti mohou být ukládány také firemní dokumenty. Pracovat s nimi mohou opět pouze oprávněné aplikace. Tato funkčnost se také někdy nazývá jako MCM – Mobile Content Management.

Pro uložení firemních dokumentů mohou být také využita některá známá cloudová úložiště, které uživatelům poskytují vlastní mobilní aplikace. Řada dodavatelů MDM/ EMM nástrojů tyto mobilní aplikace poskytuje uživatelům upravené pro práci v zabezpečeném kontejneru. Firemní IT pak může řídit a monitorovat práci s firemními dokumenty při využití služeb, jako jsou například Dropbox, Sharepoint, Office365, OneDrive a další.

Ke kontejnerizovaným datům a dokumentům je tzv. řízený přístup (managed open-in), který umožňuje IT administrátorům například omezit nebo i zakázat funkce jako je Cut/Copy/Paste. Data nebo informace z dokumentů tak nemohou být přenášeny do jiných aplikací. Dále je možné například blokovat přeposílání firemních mailů a příloh přes veřejnou elektronickou poštu nebo ukládání firemních dokumentů do služeb veřejných cloudových úložišť.

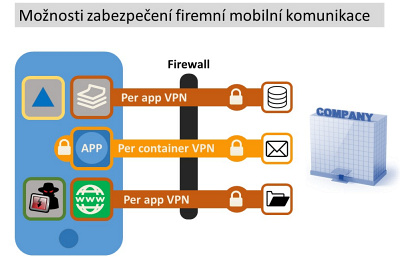

Možnosti zabezpečení firemní mobilní komunikace

Další bezpečnostní funkcí může být částečné vymazání dat (selective wipe), které je řízeno přes nástroj EMM a umožňuje částečné vymazání dat a dokumentů v konkrétním kontejneru. Mohou tak být smazány jen ty aplikace a data, která souvisí s firemním použitím.

Další metodou, kterou dodavatelé systémů korporátní mobilizace nabízejí, je App wrapping. V podstatě se jedná o totožný přístup, jako je kontejnerizace – tedy vytvoření bezpečného prostoru vyhrazeného pro podnikové aplikace a data. U některých MDM/EMM se wrappingem nazývá úprava aplikace pro využití ve zmíněném kontejneru.

Také většina nejpoužívanějších komplexních nástrojů pro EMM opět poskytuje bohaté funkčnosti pro správu firemních aplikačních shopů a správu mobilních aplikací.

Jak zabezpečit firemní mobilní komunikaci?

Třetí část konceptu firemní mobilní bezpečnosti zahrnuje zabezpečení vlastního datového spojení mezi podnikovými back-end systémy a mobilním zařízením.

Na výběr je hned několik možností komunikace, resp. jejího zabezpečení. Relativně nejjednodušším způsobem je vytvoření privátní VPN mezi podnikovou infrastrukturou (behind the firewall) a mobilním zařízením. Jde v zásadě o využití stávajících principů ze světa PC. Zaměstnanec pak může prostřednictvím zabezpečené komunikace přistupovat k firemním systémům jak z firemních, tak z veřejných aplikací nainstalovaných na jeho mobilních zařízeních.

Další možností je tzv. per-app VPN, kdy se v podstatě jedná o to, že jen konkrétní mobilní aplikace může přistupovat do firemní sítě. Tento typ VPN je možný jen na některých platformách mobilních zařízení. U ještě užší skupiny zařízení je možné vytvořit i „per-kontajner“ VPN.

Klasická VPN či per-app VPN mají však jeden poměrně významný potenciální problém. VPN nezohledňuje, zda zařízení splňuje požadované bezpečnostní politiky stanovené na straně MDM. Z pohledu firmy tak není možné řídit přístup k firemním datům na základě aktuálního stavu zařízení.

Další možností, která odstraňuje zmíněný problém, je využití prostředků MDM/EMM nástrojů, které jsou schopné vytvořit bezpečný přístup k vybraným interním informačním systémům, a to bez nutnosti klasické VPN. Tento způsob se někdy označuje jako tunneling. V principu to funguje tak, že požadovaná komunikace jde přes jakousi „aplikační proxy“, která ve vazbě na MDM řídí přístup mobilních zařízení k vybraným systémům. Ve finále tak je možné nadefinovat jaké aplikace (per-app tunnel) a za jakých podmínek mohou k interním systémům přistupovat.

Toto základní rozdělení může pomoci k vytvoření názoru, jaké vhodné nástroje a postupy zvolit pro podporu zabezpečení firemní mobility a ochranu firemního obsahu v reálných podmínkách. Samozřejmě je zde řada dalších neméně důležitých bezpečnostních otázek, kde je třeba hledat řešení. A vždy mít na paměti, že k nejslabšímu článku pracně budované bezpečnosti patří uživatel. Proto se vždy vyplatí vedle budování restrikcí a omezení věnovat také velké úsilí výchově a vzdělávání firemních uživatelů.

Petr Moláček

Autor článku působí ve společnosti Principal engineering s.r.o.

Jan Čaboun

Spoluautor článku působí ve společnosti Ness ČR.

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce