- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (31)

- CRM (52)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (75)

- HRM (28)

- ITSM (6)

- MES (33)

- Řízení výroby (36)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (41)

- Dodavatelé CRM (38)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (66)

- Informační bezpečnost (48)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Hlavní partner sekce

Partneři sekce

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT Security

IT Security: články

IT Security: článkyIT SYSTEMS 1-2/2024, 29. 2. 2024

Kyberbezpečnost není jen o technologiích, důležité jsou i procesy

Kybernetická rizika patří v současné době k těm největším hrozbám pro fungování firem a organizací. Není to o tom, jestli se kyberzločincům podaří do firmy dostat, ale kdy se tak stane. Dle statistik je totiž každá organizace měsíčně vystavena...9. 2. 2024 - Vlad Iliushin

Masivní objem kybernetického šumu komplikuje zajištění kybernetické bezpečnosti

Kybernetický šum vzniká nepřetržitě a je důsledkem různých automatizovaných procesů, rutinních činností a dalších operací monitorujících internet. Bez ohledu na to, zda jde o legitimní podnikání, akademický výzkum, nebo kriminální činnost,...Trendy ICT, 8. 2. 2024 - Chester Wisniewski

Jaký bude rok 2024 z hlediska bezpečnostních rizik?

V tuto chvíli můžeme konstatovat, že prostředí hrozeb v roce 2024 bude vypadat podobně jako v roce předchozím – bude jen efektivnější a bude docházet ke zvratům v důsledku vnějších okolností a příležitostí. Zločincům jde stále pouze o jedno...Trendy ICT, 5. 2. 2024

Trendy v oblasti zálohování a řízení elektrického napájení

UPS jako nepostradatelný bezpečnostní prvek, požadavky na úspory i ekologii

Před koncem roku tradičně mapujeme aktuální trendy ICT ve spolupráci s experty v jednotlivých oblastech, shrnujeme uplynulé období a zjišťujeme jejich výhledy na rok následující. Ohledně tématu zálohování a řízení elektrického napájení jsme...Trendy ICT, 1. 2. 2024

Rok 2024 přinese nová pravidla pro ochranu aut před kybernetickými útoky

Moderní auto je počítačem na čtyřech kolech, což mimo jiné znamená, že riziko jeho napadení hackery je čím dál tím pravděpodobnější. Automobilky doposud ochranu svých vozů řešily individuálně, v rozsahu podle vlastního uvážení. Majitelé vozů...IT SYSTEMS 12/2023, 25. 1. 2024 - Jan Linhart

SOAR

Kybernetická bezpečnost pro pokročilé

V poslední době se v rámci kybernetické bezpečnosti čím dál tím častěji skloňuje zkratka SOAR (Security Orchestration, Automation and Response). Porozumění SOAR je klíčové pro každého, kdo se zajímá o efektivní řízení bezpečnostních operací.SOAR...IT SYSTEMS 12/2023, 18. 1. 2024 - Štěpán Bínek

Ohněm proti ohni

Jak bojovat proti AI útokům? AI obranou!

Kdybyste se zeptali skupiny generálních ředitelů na tři jejich největší obavy v tomto roce, byla by mezi nimi i kybernetická bezpečnost? Podle nedávné studie provedené společností Gartner nikoliv, protože ředitelé uváděli jako prioritní oblasti...IT SYSTEMS 11/2023, 28. 12. 2023 - JUDr. Jiří Matzner, Ph.D., LLM

Nařízení o digitální provozní odolnosti (DORA)

Téměř před rokem přijala Evropská rada nařízení o digitální provozní činnosti neboli Digital Operational Resilience Act (dále jen „Nařízení“ nebo také „DORA“). Nařízení je zásadní iniciativou EU v oblasti digitální provozní a kybernetické...

IT SYSTEMS 11/2023, 21. 12. 2023 - Zuzana Hübnerová

Profesní vzdělávání na FEKT VUT pomůže řešit nedostatek odborníků na kyberbezpečnost

Nový program profesního vzdělávání zaměřený na kybernetickou bezpečnost otevře v příštím roce Fakulta elektrotechniky a komunikačních technologií VUT. Master of Science in Cybersecurity (proCyber) je určený především lidem z praxe,...IT SYSTEMS 11/2023, 18. 12. 2023 - Petr Řezníček

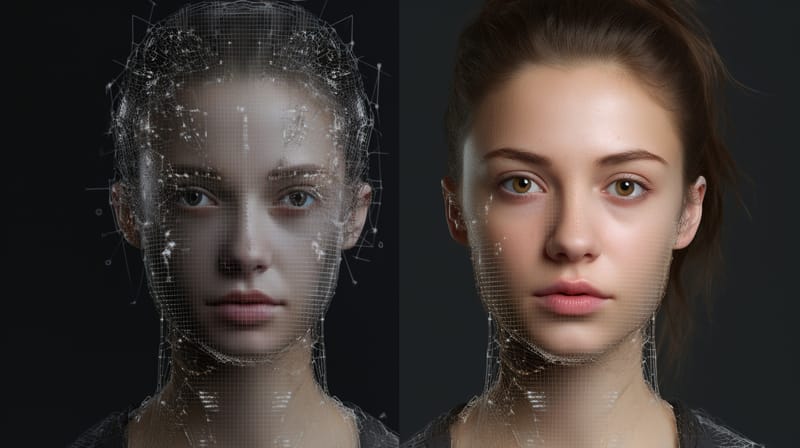

Umělá inteligence vygeneruje falešnou občanku za pár sekund

Jak nenaletět podvodníkům?

Umělá inteligence prošla za poslední rok překotným vývojem – a kromě pozitivních výstupů se v souvislosti s AI začínají objevovat i první negativa. S pomocí AI snadno vygenerujete falešný průkaz totožnosti, který je k nerozeznání od oficiálního...

Časopis IT Systems / Odborná příloha

Kalendář akcí

Formulář pro přidání akce

Časopis IT Systems Edice IT Systems Special| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 | 1 | 2 | 3 |

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

IT Systems podporuje

| 11.7. | CyberEdu Letní škola |

| 23.9. | PragVue 2025 |

| 1.10. | Cyber Attacks 2025 |

| 21.10. | Bezpečnosť a dostupnosť dát 2025 |

| 11.11. | Umělá inteligence v IT infrastruktuře 2025 |

Formulář pro přidání akce

Další vybrané akce

| 29.9. | The Massive IoT Conference |