- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Rok 2024 přinese nová pravidla pro ochranu aut před kybernetickými útoky

Moderní auto je počítačem na čtyřech kolech, což mimo jiné znamená, že riziko jeho napadení hackery je čím dál tím pravděpodobnější. Automobilky doposud ochranu svých vozů řešily individuálně, v rozsahu podle vlastního uvážení. Majitelé vozů tak mnohdy ani netušili, jakým rizikům může být jejich vůz vystaven. Pracovní skupina při OSN ale přijala už na začátku roku 2021 předpis č. 155, který nařizuje, že od července 2024 musí být všechna nově prodávaná auta na území EU chráněna proti kybernetickým útokům. K pojmům jako aktivní a pasivní bezpečnost se tedy oficiálně přidává i kybernetická bezpečnost.

Moderní auto je počítačem na čtyřech kolech, což mimo jiné znamená, že riziko jeho napadení hackery je čím dál tím pravděpodobnější. Automobilky doposud ochranu svých vozů řešily individuálně, v rozsahu podle vlastního uvážení. Majitelé vozů tak mnohdy ani netušili, jakým rizikům může být jejich vůz vystaven. Pracovní skupina při OSN ale přijala už na začátku roku 2021 předpis č. 155, který nařizuje, že od července 2024 musí být všechna nově prodávaná auta na území EU chráněna proti kybernetickým útokům. K pojmům jako aktivní a pasivní bezpečnost se tedy oficiálně přidává i kybernetická bezpečnost.

Pokud by automobilka uvedla na trh vůz bez vyčerpávající analýzy rizik a homologace, vystavuje se nejen potenciálně vysoké pokutě. „U nedostatečně zabezpečených vozů hrozí celá řada útoků. Hackeři mohou převzít kontrolu nad vozem, nebo v případě firemních aut mohou zablokovat celou flotilu vozů a požádat o výkupné, tak jako se to děje v případě útoků na počítačové sítě velkých firem či státních institucí. Může jít také o nenápadnější útoky, např. krádež citlivých dat: geolokace vozu, telefonní kontakty či zprávy a další důležité údaje,“ vyjmenovává možné scénáře Vladislav Kocián, vedoucí laboratoře kybernetické bezpečnosti společnosti TÜV SÜD Czech v Bezděčíně u Mladé Boleslavi, která se homologací aut zabývá.

Dnešní vozy v sobě mají desítky až stovky řídicích jednotek. Jsou čím dál tím chytřejší a jejich výpočetní výkon roste raketovým tempem. Čím víc připomínají počítač, tím víc přebírají i jeho slabiny. Při pohybu na internetu uživatelé zabezpečují svou spotřební elektroniku antivirovým programem či firewallem, protože jde o účinné štíty, které nás ušetří mnoha starostí. Operační systémy našich počítačů a mobilních telefonů jsou navíc pravidelně aktualizovány a hlídány. U aut se díky homologaci brzy dočkáme podobně robustní ochrany. „V praxi musí být zajištěna jak ochrana jednotlivých součástek, tak i to, aby jejich prostřednictvím nebyl napaden automobil jako celek. Zcela zásadní je dokumentace potvrzující, že při vývoji byly zvoleny správné technologie a postupy. Prověřujeme také úroveň zabezpečení kryptografie a celou architekturu vozu,“ vysvětluje Vladislav Kocián.

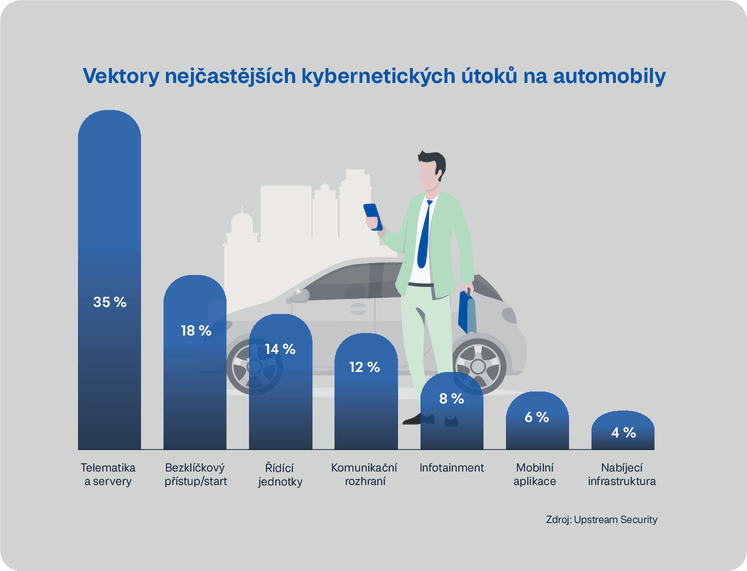

Zvláštní pozornost se věnuje aktivním prvkům, jež mohou zasáhnout přímo do řízení. U nich je vyžadována zvýšená úroveň zabezpečení. Důležité jsou také tzv. vektory útoku, tedy cestičky, kterými si hackeři hledají cestu do systémů vozu. Bezpečnostní agentura Upstream Security každoročně vydává zprávu o nejčastějších způsobech napadení nezabezpečených vozů. Z analýzy 1173 případů lze vyčíst nejcitlivější místa současných automobilů.

Obr. 1: Vektory nejčastějších kybernetických útoků na automobily. Zdroj: Upstream Security

„Je patrné, že nedostatečně šifrovaná komunikace mezi autem a jeho řídicími jednotkami, nebo i vzdálenými servery, je nejčastěji zneužívanou slabinou. Následuje protokol, kterým komunikuje vůz a jeho elektronický klíč, dále pak sběrnice ovládající samotné řídicí jednotky, ale také palubní infotainment, jež často připojujeme skrz mobilní sítě či Wi-Fi do okolního světa. Nebo ho propojíme s mobilním telefonem plným aplikací, čímž vystavíme vůz dalším potenciálním útokům zvenčí,“ shrnuje Vladislav Kocián závěry pravidelně zveřejňovaných bezpečnostních analýz.

V rámci samotného procesu homologace kybernetické bezpečnosti, jež trvá řádově měsíce a z toho jen samotné minimální testování zhruba čtyři týdny, dochází k analýze architektury dodaného vozu, následně k simulovaným útokům, které prověří všechny slabiny, a nakonec k pečlivému vyhodnocení laboratorních výsledků. „Naši specialisté musejí rozumět nejen softwarové architektuře a možným rizikům, ale také disponují hlubokou znalosti automobilů a jejich vývoje, aby mohli předvídat potenciální slabiny a zaměřit se na ně,“ osvětluje Vladislav Kocián. Zároveň dodává, že aktivní zkoušky a jejich vyhodnocení jsou pouhou špičkou ledovce: „Kvůli komplexnosti moderních automobilů nelze dnes prověřovat jen hotový výrobek, to by bylo finančně a časově nesmírně komplikované. Už při vývoji automobilu je třeba průběžně prověřovat jednotlivé komponenty. Naší misí je tak i připravovat firmy k tomu, aby jejich výrobky mohly být bezproblémovou součástí celého automobilu. Celý proces přípravy vozu na homologaci, od prvních konzultací po závěrečné zkoušky zabere až dva roky.“

Klíčovou částí aktivních zkoušek jsou simulované útoky. Při vývoji vozu je provádí samotná automobilka, která má velký zájem na tom, aby vůz homologaci získal. Jedná se o exaktní a zopakovatelné postupy, jejichž účelem je ověření eliminace či zmírnění potenciálních rizik. Již zmíněný předpis č. 155 konkrétně uvádí jako příklady 70 problematických míst, ale je pouze rámcový, protože změny se v této oblasti dějí neustále a rychle. Testovací technici musí s hackery držet krok a trvale se v dané oblasti vzdělávat. Během testů jsou to právě oni, kdo se snaží v roli etických hackerů ochranu auta prolomit.

„Automobilky získávají homologaci, která je platná v době uvedení na trh, ale samy následně musí hlídat bezpečnostní situaci a v případě napadení svých vozů hackery mají povinnost zasáhnout. Podobně jako v případě bezpečnostní díry v operačních systémech mobilních telefonů mohou nabídnout update softwaru bezdrátovou aktualizací, v průběhu pravidelných servisních prohlídek nebo v rámci svolávací akce provést zásadnější změny. Zároveň musí vypracovat o bezpečnostních incidentech protokoly, které se jednou ročně odevzdávají společnosti TÜV SÜD Czech. Ta pak rozhodne, zda homologace stále platí, nebo je potřeba opětovné otestování,“ popisuje další detaily nového předpisu Jan Hnilica, vedoucí sekce integrovaného testování v TÜV SÜD Czech.

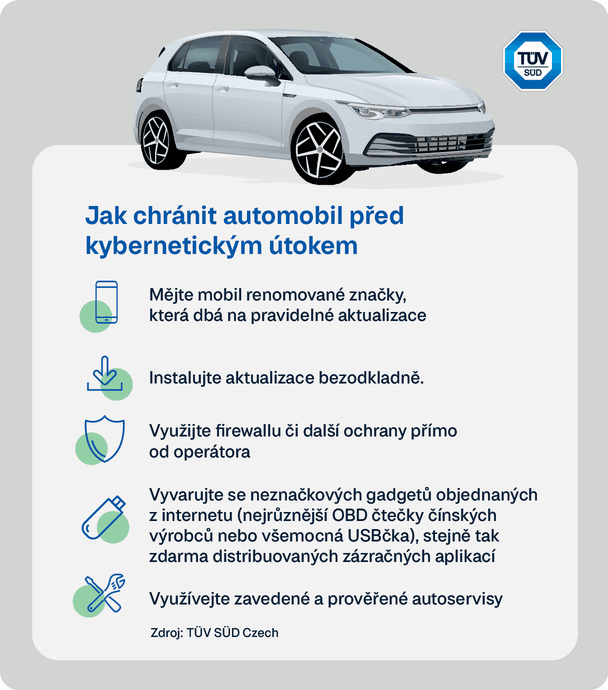

Díky povinné homologaci všech nově prodávaných vozů získají řidiči komplexní ochranu před případnými útoky či pokusy o krádež dat a narušení soukromí. Co však dodržovat, pokud mají vůz staršího data výroby, a nechtějí se stát obětí hackerů? Laboratoř TÜV SÜD Czech sestavila několik základních doporučení – viz obr. 2.

Obr. 2: Pravidla ochrany před kybernetickým útokem. Zdroj: Upstream Security

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |