- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Šifrování pevných disků

V posledních letech můžeme pozorovat trend zvyšování počtu přenosných zařízení nejen mezi běžnými uživateli, ale také ve firemní sféře. Nejčastějším typem těchto zařízení jsou momentálně notebooky. Soubory na těchto zařízeních často obsahují citlivé informace, o jejichž existenci uživatel dokonce nemusí vědět (e-maily, přístupové údaje, PKI certifikáty, firemní dokumenty, ale i soubory smazané běžným způsobem). Šifrování dat na těchto zařízeních by mělo být součástí bezpečnostní politiky každé firmy pracující s citlivými informacemi. Ve skutečnosti se však její význam mnohokrát podceňuje.

V posledních letech můžeme pozorovat trend zvyšování počtu přenosných zařízení nejen mezi běžnými uživateli, ale také ve firemní sféře. Nejčastějším typem těchto zařízení jsou momentálně notebooky. Soubory na těchto zařízeních často obsahují citlivé informace, o jejichž existenci uživatel dokonce nemusí vědět (e-maily, přístupové údaje, PKI certifikáty, firemní dokumenty, ale i soubory smazané běžným způsobem). Šifrování dat na těchto zařízeních by mělo být součástí bezpečnostní politiky každé firmy pracující s citlivými informacemi. Ve skutečnosti se však její význam mnohokrát podceňuje.

Proč potřebujeme šifrování?

Nejčastější metodou autentizace uživatelů k operačnímu systému je použití uživatelského jména a hesla. Méně časté je použití biometrie nebo čipových karet. Všechny tyto metody pro své správné fungování musí mít informaci o faktoru, který ověřují (hash hesla, vektor markantů extrahovaných z otisků prstu atd.). Místem uložení těchto dat je téměř výhradně pevný disk. Za předpokladu, že tento disk není šifrovaný, nic nebrání útočníkovi ve změně autentizačních údajů a obejití procesu autentizace. Pro tento účel existuje mnoho nástrojů, které dokáže použít i útočník s minimálními zkušenostmi. Kromě toho je možné připojit pevný disk k jinému operačnímu systému, ke kterému máme přístup. Vzhledem k tomu, že souborová oprávnění jsou nepřenosná mezi jednotlivými operačními systémy, bude mít jiný operační systém plný přístup k datům na pevném disku. Z tohoto důvodu se v článku budeme věnovat šifrování celého systémového oddílu disku, které reprezentuje ideální způsob ochrany dat.

Způsoby šifrování

Když už jsme se rozhodli, že šifrovat chceme, máme k dispozici nepřeberné množství nástrojů. Mezi typické reprezentanty patří BitLocker a TrueCrypt. BitLocker je proprietární šifrovací software dodávaný ve vyšších edicích OS Windows. Šifrování používá mód AES-CBC, který považujeme v současnosti za dostatečně bezpečný z hlediska kryptoanalýzy. BitLocker se typický používá v kombinaci s hardwarovým zařízením Trusted Platform Module (TPM), jehož funkce je popsána v samostatné sekci tohoto článku. Alternativou je opensource šifrovací software TrueCrypt, který používá algoritmy AES, Serpent nebo Twofish v módu XTS. Stejně jako v případě BitLockeru jsou tyto algoritmy dostatečně bezpečné. Z hlediska výkonnosti je však často preferovanou volbou AES z důvodu jeho hardwarové akcelerace na novějších procesorech. Na rozdíl od BitLockeru, TrueCrypt nepoužívá TPM.

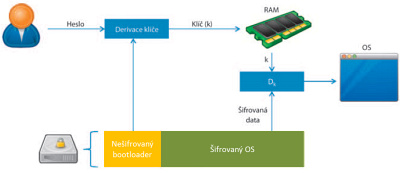

Pre-boot autentizace

Pro lepší pochopení bezpečnostních hrozeb si vysvětlíme zjednodušený princip fungování šifrovacího softwaru bez použití TPM. Z pochopitelných důvodů nesmí být šifrovací klíč uložen na pevném disku, který šifruje. Proto musí být tento klíč získaný z důvěryhodného zdroje ještě před spuštěním operačního systému (na disku jsou šifrována všechna data kromě krátkého úseku odpovědného za získání klíče, dešifrování operačního systému a jeho spuštění). Tento proces probíhá v následujících krocích (viz schéma):

- Spustí se bootloader a následně je uživatel vyzván k zadání hesla.

- Pomocí vhodné kryptografické metody je z hesla derivovaný (vypočítaný) šifrovací klíč k disku. Klíč je uložen v paměti RAM.

- Pomocí klíče jsou dešifrované části operačního systému potřebné pro jeho zavedení.

- Běh programu je předán operačnímu systému spolu s šifrovacím klíčem k pevnému disku. Od tohoto momentu probíhá šifrování a dešifrování transparentně pro aplikace běžící v rámci operačního systému pomocí ovladače v jeho jádru.

Základní princip šifrování HDD

Trusted Platform Module

TPM je hardwarové zařízení (kryptoprocesor) nacházející se ve vyšších řadách notebooků a jeho primární funkce v kontextu šifrování disku je úschova klíče. Protože TPM poskytuje lepší odolnost vůči útokům hrubou silou, může si uživatel zvolit namísto komplikovaného hesla jednodušší PIN. TPM se dokáže samo zablokovat po definovaném počtu pokusů o zadání PIN. Dále dokáže uchovávat kontrolní součty citlivých částí softwaru a pomáhá detekovat narušení jejich integrity malwarem nebo útočníkem s fyzickým přístupem k zařízení.

Způsoby autentizace

Autentizační metody, které máme k dispozici při konfiguraci šifrovacího softwaru, se u jednotlivých produktů liší, mezi základní však patří tyto (seřazeno od teoreticky nejméně bezpečných po nejvíce bezpečné):

- TPM – v tomto případě je šifrovací klíč uložen v TPM chipu, který jej vydá v případě, že je zachována integrita softwaru. Od uživatele není požadována žádná pro-boot autentizace. Tento způsob ochrany zabraňuje přečtení obsahu disku jeho přesunutím do jiného zařízení nebo připojením k jinému operačnímu systému. Po získání takového zařízení se heslo vždy objeví v RAM, a proto poskytuje tento způsob minimální ochranu.

- TPM + PIN – klíč je modulem vydán až po zadání správného PINu. Heslo se do RAM neuloží, pokud útočník nezná správný PIN.

- Heslo (bez TPM) – v případě této metody je kritickým faktorem složitost hesla. V případě osmimístného hesla složeného z malých a velkých písmen, čísel a speciálních znaků by zabral útok hrubou silou na běžném PC přibližně 68 tisíc let. V případě distribuovaného systému však mnohem méně.

- TPM + USB flash disk – pro vydání šifrovacího klíče je zapotřebí vložit USB flash disk obsahující spouštěcí klíč (startup key).

- TPM + USB flash disk + PIN – metoda používající dvoufaktorovou autentizaci (uživatel vlastní USB flash disk obsahující spouštěcí klíč a zároveň zná PIN).

Bezpečnost

Šifrování pevných disků stále prochází postupným vývojem, během kterého se objevilo několik zranitelností v jednotlivých šifrovacích produktech nebo v obecních konceptech počítačové architektury. V současnosti jsou to především útoky na šifrovací klíče obsažené v paměti RAM a útoky typu evil maid. Do kategorie útoků na šifrovací klíče obsažené v paměti RAM patří ty, pomocí kterých umíme získat přístup k obsahu paměti, a tedy také k šifrovacím klíčům. Příkladem jsou DMA attack, cold boot attack nebo analýza dat na sběrnici. V horším případě dokáže útočník získat obsah paměti jednoduše například pomocí rozhraní FireWire. V lepším případě vyžaduje tento útok nákladné vybavení. Vzhledem k množství dostupných technik útoku je nutné předpokládat, že útočník v případě získání spuštěného zařízení dokáže přečíst i obsah jeho paměti. V případě útoku typu evil maid může útočník při prvním přístupu k zařízení modifikovat software zodpovědný za pro-boot autentizaci uživatele takovým způsobem, že jsou autentizační údaje při autentizaci legitimního uživatele uložené na nešifrovanou část disku. Následně útočník přečte při druhém přístupu k zařízení autentizační údaje (např. heslo) přímo z pevného disku. Obranu vůči tomuto útoku poskytuje například technologie Secure Boot.

Zásady správné konfigurace

Některým útokům na přenosná zařízení lze předcházet, nebo můžeme alespoň zmenšit pravděpodobnost jejich úspěchu pomocí správné konfigurace a povědomí uživatelů. Jedná se především o následující doporučení:

- volba silného hesla,

- použití vícefaktorové autentizace,

- zakázat DMA pro externí zařízení,

- povolit a správně nakonfigurovat Secure Boot,

- zakázat quick boot a nastavit heslo BIOSu (pokud použití Secure Boot není možné),

- používat hibernaci místo režimu spánku (klíče nezůstávají v paměti).

Použití v praxi

Počáteční konfiguraci doporučujeme přenechat kvalifikovaným zaměstnancům, kteří zohlední při této činnosti bezpečnostní požadavky organizace. Samotné použití šifrovacího softwaru uživatele zatíží jen minimálně. Při použití TPM autentizace o něm ani neví. V případě ostatních metod probíhá autentizace pouze při zapnutí zařízení. Z hlediska výkonu je úzkým hrdlem procesor, který musí zpracovat všechna data pocházející nebo směřující na HDD. V praxi se tato vlastnost projevuje poklesem rychlosti čtení a zápisu na HDD v rozsahu pět až dvacet procent, což je při běžné práci téměř nepozorovatelný rozdíl.

Adam Brunai

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

Formulář pro přidání akce