- Přehledy IS

- APS (22)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (9)

- Cloud computing (SaaS) (29)

- CRM (49)

- DMS/ECM - správa dokumentů (19)

- EAM (16)

- Ekonomické systémy (68)

- ERP (87)

- HRM (27)

- ITSM (6)

- MES (32)

- Řízení výroby (49)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (36)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (80)

- Informační bezpečnost (42)

- IT řešení pro logistiku (46)

- IT řešení pro stavebnictví (25)

- Řešení pro veřejný a státní sektor (26)

Hlavní partner sekce

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

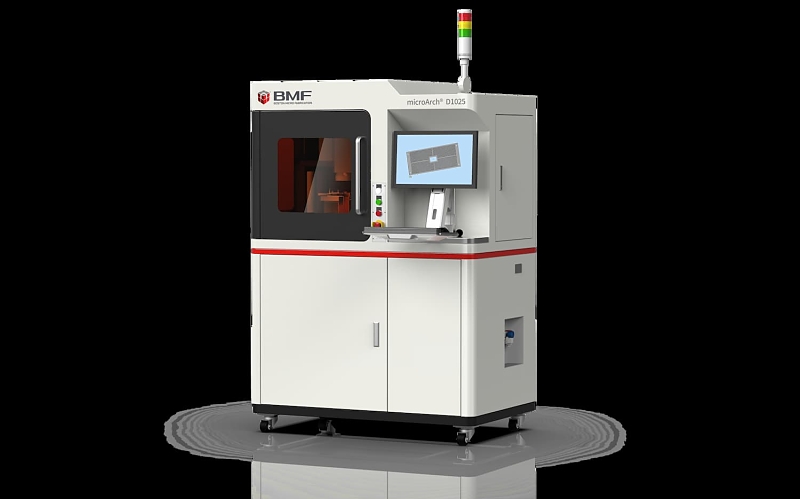

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT Security

Informační bezpečnost, Antiviry, Antispyware, Firewally, VPN, IDS/IPS

IT Security: články

IT Security: článkyCyber Security, 9. 5. 2024 - Edward Plch

MDM a jeho současné postavení v zajištění bezpečného firemního IT prostředí

Práce z domova, různé typy mobilních zařízení a notebooků či vzdálený přístup k firemním datům, to vše při dodržení maximální možné bezpečnosti, jsou dnes standardní požadavky na firemní IT prostředí. Moderní bezpečnostní koncept...Cyber Security, 7. 5. 2024 - Ladislav Blažek

Adopce moderních bezpečnostních principů

Díky vysoké sofistikovanosti současných kybernetických hrozeb mohou být zdánlivě pevné hradby vašeho digitálního prostředí velmi snadno překonány. Útočníkovi stačí nalézt jediný slabý článek ve vašem bezpečnostním řetězci – uniklé heslo, nezabezpečený...IT SYSTEMS 3/2024, 24. 4. 2024 - -anect-

Umělá inteligence zvýší množství i nebezpečnost kybernetických útoků

Očekávané trendy v oblasti kybernetické bezpečnosti v roce 2024

V uplynulém roce jsme byli opět svědky prudkého rozvoje podvodných aktivit na internetu a došlo k nárůstu počtu kybernetických útoků včetně řady velkých úspěšných útoků, které ochromily firmy i instituce nebo jim způsobily vážné problémy....IT SYSTEMS 3/2024, 4. 4. 2024 - Ondřej Šťáhlavský

Dopady NIS2 na obce a veřejnou správu ukazují nutnost centralizace kybernetické bezpečnosti

Směrnice NIS2, potažmo nový kybernetický zákon, nedopadne jen na soukromé subjekty, ale také na samosprávy a veřejnou správu. A právě u samospráv, zejména u obcí s rozšířenou působností, naráží směrnice na dramatický odpor. Tento...IT SYSTEMS 1-2/2024, 14. 3. 2024 - Jozef Kačala

5 klíčových funkcí dnešního MSP softwaru

Prostředí MSP softwaru se rychle vyvíjí a nové technologie a požadavky ovlivňují způsob poskytování MSP služeb. MSP software jako páteř IT infrastruktury MSP firem nejenže zefektivňuje každodenní provoz, ale také zajišťuje robustní zabezpečení,...IT SYSTEMS 1-2/2024, 11. 3. 2024

Člověka nelze zcela nahradit,

říká o automatizovaných penetrační testech Adam Paclt, generální ředitel APPSEC

S nástupem nové směrnice NIS2 je očekáváno výrazné navýšení poptávky po službách penetračního testování, které je nezbytnou součástí hodnocení odolnosti organizace vůči kybernetickým hrozbám. Pro penetrační testování ovšem budou chybět odborníci,...IT SYSTEMS 1-2/2024, 7. 3. 2024 - Karel Fišnar

10 tipů, jak ušetřit na zajištění kyberbezpečnosti

Teorie praví, že na bezpečnosti se šetřit nemá, jenže v praxi to funguje jinak. Firmy tak musejí i v oblasti zajištění kybernetické bezpečnosti pečlivě zvažovat, jak naložit s omezeným rozpočtem. Jak tedy na kyberbezpečnosti ušetřit v době,...IT SYSTEMS 1-2/2024, 29. 2. 2024

Kyberbezpečnost není jen o technologiích, důležité jsou i procesy

Kybernetická rizika patří v současné době k těm největším hrozbám pro fungování firem a organizací. Není to o tom, jestli se kyberzločincům podaří do firmy dostat, ale kdy se tak stane. Dle statistik je totiž každá organizace měsíčně vystavena... IT Security: Konference, semináře, školení, ...

IT Security: Konference, semináře, školení, ...

9. 2. 2024 - Vlad Iliushin

Masivní objem kybernetického šumu komplikuje zajištění kybernetické bezpečnosti

Kybernetický šum vzniká nepřetržitě a je důsledkem různých automatizovaných procesů, rutinních činností a dalších operací monitorujících internet. Bez ohledu na to, zda jde o legitimní podnikání, akademický výzkum, nebo kriminální činnost,...Trendy ICT, 8. 2. 2024 - Chester Wisniewski

Jaký bude rok 2024 z hlediska bezpečnostních rizik?

V tuto chvíli můžeme konstatovat, že prostředí hrozeb v roce 2024 bude vypadat podobně jako v roce předchozím – bude jen efektivnější a bude docházet ke zvratům v důsledku vnějších okolností a příležitostí. Zločincům jde stále pouze o jedno...Novinky ze světa CAD/CAM

Články z www.LinuxExpres.cz

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 | 1 | 2 |

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

IT Systems podporuje

| 15.5. | Digitalizácia procesov vo výrobe a obchode |

| 22.5. | Cloud Computing Conference 2024 |

| 5.6. | IT mezi paragrafy 2024 |

| 20.6. | Cybernity 2024 |

Formulář pro přidání akce

Další vybrané akce