- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Monitorování provozu datové sítě v praxi

S termínem dohled nebo monitoring se jako IT profesionálové setkáváme velmi často. Monitorovat můžeme dostupnost služeb, dostupné systémové zdroje na serverech nebo objemy dat přenášené na síťových rozhraních. Tento druh monitoringu je obecně známý a běžně používaný. Oproti tomu monitorování provozu datové sítě představuje novou a progresivní technologii umožňující sledovat a on-line vyhodnocovat bezpečnostní a výkonnostní parametry rozsáhlých datových infrastruktur.

S termínem dohled nebo monitoring se jako IT profesionálové setkáváme velmi často. Monitorovat můžeme dostupnost služeb, dostupné systémové zdroje na serverech nebo objemy dat přenášené na síťových rozhraních. Tento druh monitoringu je obecně známý a běžně používaný. Oproti tomu monitorování provozu datové sítě představuje novou a progresivní technologii umožňující sledovat a on-line vyhodnocovat bezpečnostní a výkonnostní parametry rozsáhlých datových infrastruktur.

Zeptejte se svého bezpečnostního nebo IT manažera, jak je zabezpečena vaše podniková datová síť a jak je stav bezpečnosti kontrolován. Dozvíte se, že jste obehnáni hradbami moderního firewallu jako nedobytná pevnost, že na každém počítači odvádí tvrdou práci antivirus, veškerou poštu třídí nekompromisní spamfiltr s účinností blížící se sto procentům a uživatelé jsou při přístupu na web podrobeni nemilosrdné proxy, která o oprávněnosti takového přístupu rozhodne na základě kategorií obsahu. Na první pohled je to odpověď velmi uspokojivá, všechno je v nejlepším pořádku a management může klidně spát.

Proč se ale na nás z médií valí zprávy o úniku informací, útocích, virech a škodách které napáchaly, když je ochrana tak jednoduchá? Jenže ona tak jednoduchá zdaleka není. Firewall je bezmocný proti nebezpečí, které už je uvnitř chráněné infrastruktury, antiviry nejsou schopny postihnout veškeré vzorky nežádoucího kódu, spamfiltr nezabrání infikovaným stanicím ve vaší síti v odesílání nevyžádané pošty a proxy server nezjistí, že je obcházen. Uvedená tvrzení můžeme podpořit nejen statistikami, ale i zkušenostmi s audity provozu datové sítě. Výjimky v přístupu do internetu prostřednictvím proxy serveru existují vždy. Pokud je však nezávislým měřením zjištěno, že proxy server obchází 52 procent veškerého provozu do internetu, o výjimce mluvit nelze. Konfiguraci firewallu nejlépe prověří právě měření skutečného provozu, často se zapomíná například na omezení odesílání elektronické pošty. V případě infikovaných zařízení tak šíření spamu z vaší sítě nic nebrání a cesta na blacklist je velmi krátká. Ze studie agentury Eurostat publikované v únoru 2011 vyplývá, že 84 procent počítačů používá nějakou formu ochrany před nežádoucím softwarem a viry, přesto je z nich 31 procent infikováno. Pomyslnou hitparádu vedou domácí uživatelé, ale ani ve firemním prostředí nejsou viry výjimkou.

Podívejte se do centra datové infrastruktury

Pokud si chcete udělat obrázek o tom, co se ve vaší datové infrastruktuře skutečně děje a jak ji uživatelé využívají, je třeba se podívat do jejího centra. Tím je datová síť, která tvoří nervovou soustavu vaší infrastruktury. Díky technologii měření a vyhodnocení datových toků je možné získat přehled o přístupech uživatelů k informacím, míru skutečného využívání služeb, pohyby elektronické pošty, šíření virů, stahování filmů z P2P sítí, pokusy o přístupy k nedostupným službám a řadu dalších. Datový tok je statistika o přenosu v počítačové síti na třetí a čtvrté síťové vrstvě. Analyzovaná data lze přirovnat k výpisu telefonních hovorů, víme, kdo se s kým bavil, kdy a jak dlouho, vlastní obsah komunikace však zůstává skrytý.

Formálně je datový tok definován jako sekvence paketů s identickou pěticí: zdrojová a cílová IP adresa, zdrojový a cílový port, číslo protokolu. Pro každý tok je zaznamenán čas vzniku, délka trvání, počet přenesených paketů a bytů a další technické údaje, jako jsou příznaky spojení nebo typ služby na úrovni IP protokolu. Datové toky jsou v praxi reprezentovány různými průmyslovými standardy. Hlavní standard představuje technologie NetFlow od společnosti Cisco. Standard NetFlow podporují směrovače, přepínače nebo specializovaná zařízení označovaná jako síťové sondy. Tato zařízení exportují statistiky na kolektor nebo analytický server, kde jsou uloženy, připraveny na vizualizaci a další analýzu nebo jsou přímo dále zpracovány ve specializovaném softwaru pro detekci nežádoucího chování a anomálií provozu sítě. Celosvětově existuje asi deset výrobců takových řešení, jde převážně o americké firmy. V České republice se problematikou zabývá dvojice firem: Invea-Tech, výrobce sond FlowMon, a AdvaICT, výrobce softwaru ADS (Anomaly Detection System) pro automatické vyhodnocení datových toků.

Zmapovat provoz datové sítě a odhalit provozní a bezpečnostní problémy lze poměrně snadno. Dá se začít auditem provozu datové sítě a s minimální časovou a finanční náročností si odpovědět na otázku, co vlastně chráníte a proti čemu. Monitoring sítě založený na zpracování datových toků hodnotí stav sítě bez ohledu na používané nástroje, směrnice či bezpečnostní politiky. Popisuje tak nejen stav sítě a jejích bezpečnostních prvků, ale nepřímo také například pracovní morálku zaměstnanců nebo dodržování SLA ze strany poskytovatele připojení k internetu. U nalezených incidentů či problémů poskytuje detailní podklady pro jejich rychlé a efektivní vyřešení. Datové toky žádným způsobem nenarušují a neovlivňují stávající ICT infrastrukturu. Nedochází k úniku citlivých informací z vnitřní sítě ani ke zpomalení provozu v síti.

Příklady z praxe

Na závěr se pojďme podívat na dva příklady použití technologie monitoringu provozu v síti. Prvním příkladem je používání potenciálně nežádoucí aplikace. Druhým příkladem je pak měření skutečných příčin zpoždění provozu v datové infrastruktuře.

Bezpečnostní politiky často omezují používání specifických aplikací ve firemních sítích. Omezení se běžně týkají například on-line komunikátorů. Tyto programy nejen odvádí zaměstnance od běžné práce, ale rovněž mohou umožnit nekontrolovatelný přístup do firemní sítě. Blokování nežádoucích aplikací je možné díky pokročilým firewallům, které na základě aplikační signatury datový tok zastaví. V případě šifrování provozu prostřednictvím protokolu HTTPS nebo některého z vlastních šifrovacích algoritmů není aplikační signatura dostupná. Tato úloha je vhodná právě pro analýzu datových toků, které obsahují pouze informace z hlaviček síťové a transportní vrstvy, a ty zašifrované nejsou.

Jedním z příkladů je Skype, oblíbený on-line hlasový a textový komunikátor. Statistická analýza komunikačního protokolu Skype na úrovni datových toků je schopna odhalit stanice v síti, které klienta Skype provozují.

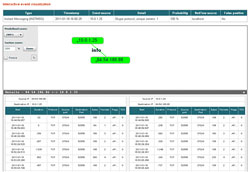

Obr. 1: Příklad uzlu v síti, který provozuje klienta Skype, zobrazeno formou pokročilé vizualizace. Na příkladu vidíme toky generované komunikací mezi klientem (10.0.1.25) a nadřazeným uzlem (84.54.186.86).

Každá organizace s více pobočkami řeší problém spolehlivého spojení s centrálou. Pro podnikový segment jsou dostupné pronajaté datové okruhy, zatímco menší a střední organizace se musí spokojit s virtuálními privátními sítěmi skrz internet. V případě výpadků a zvyšujícího se zpoždění jsou dotazy směřovány na poskytovatele připojení k internetu, jehož typickou odpovědí je „všechno je v pořádku, problém musí být na vaší straně“. Zákazník tak potřebuje důkaz, který je možné získat analýzou datových toků se zaměřením na zpoždění.

Jeden z korporátních zákazníků opakovaně reklamoval u svého poskytovatele parametry pronajatého datového okruhu. Zákazník měl na své straně VPN koncentrátory, které určují poslední bod infrastruktury, za který zodpovídá poskytovatel služeb. Byla nasazena dvojice sond dle obrázku 2. Sondy tak mohly sledovat identický paket procházející skrz datový okruh a přidělit mu časovou známku. Srovnání časových známek a vhodná forma vizualizace prokázala, že poskytovatel služeb nedodržuje deklarované parametry.

Obr. 2: Schéma nasazení sond, cílem je měření přesné doby průchodu paketu skrz infrastrukturu poskytovatele VPN

Na technologickém základu měření a vyhodnocování datových toků v síti je postaven např. systém Einstein vytvořený a využívaný americkým vládním pracovištěm CERT (Computer Emergency Response Team) pro ochranu vládních úřadů v USA. V prostředí Evropské unie zvyšuje tlak na sledování bezpečnosti a spolehlivosti IT infrastruktur Evropská agentura pro bezpečnost sítí a informací (ENISA). V nejbližších letech lze tedy očekávat masové rozšíření této technologie jak napříč průmyslovými odvětvími, tak i státní správou a místní samosprávou.

Pavel Minařík

Autor je ředitelem společnosti AdvaICT, která dodává řešení pro monitorování provozu datových sítí.

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 18.2. | Webinář: AI pro firemní procesy: bezpečnost na prvním... |

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |