- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Ransomware – historie, aktuální vyhlídky a možnosti ochrany

Ransomware je aktuálně asi nejsledovanějším typem kybernetické hrozby. Vzhledem k laicky srozumitelnému, destruktivnímu a vyděračskému projevu totiž vzbuzuje velkou pozornost v médiích. Mohli bychom podlehnout zdání, že jde jen o další efektní téma, které zmizí, jakmile se objeví nový druh škodlivého softwaru. Bohužel to tak zatím nevypadá. Ransomware se šíří jako epidemie a je pravděpodobné, že jen tak rychle nevymizí. Všechny statistiky ukazují, že jeho rozšíření strmě stoupá a že se jedná o velmi vážné nebezpečí. Je třeba si uvědomit, že ransomware neohrožuje pouze koncové stanice, ale i firemní servery a kromě ztrát v případném zaplacení výkupného je ohrožen i běh organizace a její reputace.

Ransomware je aktuálně asi nejsledovanějším typem kybernetické hrozby. Vzhledem k laicky srozumitelnému, destruktivnímu a vyděračskému projevu totiž vzbuzuje velkou pozornost v médiích. Mohli bychom podlehnout zdání, že jde jen o další efektní téma, které zmizí, jakmile se objeví nový druh škodlivého softwaru. Bohužel to tak zatím nevypadá. Ransomware se šíří jako epidemie a je pravděpodobné, že jen tak rychle nevymizí. Všechny statistiky ukazují, že jeho rozšíření strmě stoupá a že se jedná o velmi vážné nebezpečí. Je třeba si uvědomit, že ransomware neohrožuje pouze koncové stanice, ale i firemní servery a kromě ztrát v případném zaplacení výkupného je ohrožen i běh organizace a její reputace.

Co je ransomware?

Obecně je ransomware škodlivým softwarem typu trojského koně, který zabraňuje legitimnímu přístupu k výpočetním prostředkům a jejich používání. Název ransomware je odvozen z anglických slov „ransom“ (výkupné) a „malware“ (škodlivý software). Laicky řečeno ransomware uzamkne počítač, blokuje přístup nebo šifruje data. Ransomware je dnes velmi rozšířený a efektivní škodlivý software. Kybernetičtí zločinci pomocí něho nekradou informace a nesnaží se zničit data, ale snaží se oběť přímo finančně vydírat.

Minulost ransomware

Prvním dokumentovaným případem ransomware se zdá být trojan AIDS z roku 1989, kterému říkali také PC Cyborg. Harvardský evoluční biolog Joseph L. Popp rozeslal kolem 20 tisíc disket nadepsaných jako „informace k AIDS“ účastníkům světové konference WHO o AIDS. Po devadesátém startu začal trojan skrývat adresáře a zašifroval soubory. Za dešifrování souborů byla požadována platba 189 dolarů na poštovní účet v Panamě. Dr. Popp byl chycen, ale povedlo se mu předstírat psychickou nemoc, takže nebyl nikdy souzen.

První byly blokátory

Historii ransomwaru je možné rozdělit na dobu před šifrováním a po něm. Blokátory byly předchůdci modernějších šifrátorů. Tento typ malwaru jednoduše blokoval start operačního systému nebo některých aplikací (např. prohlížeče), dokud uživatel nezaplatil „mírný poplatek“. Platba se často prováděla přes placenou SMS nebo převodem na účet či nějaký druh elektronické peněženky. Převody na účty (i některé jiné platební metody, jako např. PayPal) přestaly být efektivní, jakmile policie ve spolupráci s bankami provedla změny v platebních systémech a byly zavedeny lepší korelační metody plateb.

Nastupují šifrátory

Před několika léty se vše změnilo s nástupem tzv. kryptoměn. Mezi kyberzločinci (a zločinci obecně) se rychle rozšířila obliba bitcoinů. Tato virtuální digitální kryptoměna je totiž velmi likvidní (umožňuje převod na reálnou měnu) a ve spolupráci s anonymizační sítí Tor zároveň ze své podstaty jen těžko umožňuje regulaci nebo zpětné dohledávání plateb, čímž zaručuje dostatečnou anonymitu.

Zároveň se také změnil přístup ke způsobu blokování počítačů, když zločinci začali šifrovat soubory na počítači nebo i celé oddíly disků oběti. Opětovnou instalací operačního systému tedy již nebylo možné malware odstranit – uživatelé by tak přišli o svá data. Za dešifrování dat (pomocí zaslaného klíče nebo i přímo nástroje pro dešifrování) mohli kyberzločinci náhle začít žádat enormní sumy – stovky dolarů od soukromých osob až po statisíce od firem.

Současnost a budoucnost ransomwaru

Starý trojan AIDS používal symetrické šifrování a klíč byl uložen v jeho kódu. Přibližně v roce 2006 začali kyberzločinci používat efektivnější asymetrické šifrování RSA. Od roku 2011 se ransomware opravdu „rozjel“. V posledním čtvrtletí 2011 bylo objeveno 60 tisíc nových variant ransomwaru, ve 3. čtvrtletí 2012 jich bylo už 200 tisíc. Konec roku 2015 byl v rozšíření ransomwaru zlomový, když počet nových variant přesáhl hranici 700 tisíc.

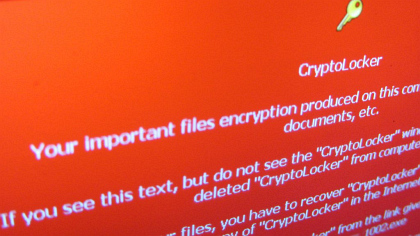

Nejslavnější ransomware Cryptolocker se poprvé objevil v září 2013 a postupně přišel s mnohými klony. CryptoLocker 2.0 v prosinci 2013, pak CryptoDefense s vylepšenou verzí CryptoWall.

V roce 2014 přišel CTB-Locker, pak první šifrující ransomware pro Android. První ransomware, který uměl resetovat PIN v mobilech s Androidem, přišel v roce 2015 pod jménem LockerPin. Jeho odblokování pro zajímavost stálo 500 dolarů. Výčet nejrozšířenějších ransomwarů by nebyl úplný bez TeslaCrypt, LowLevel04 a Chimera, který vyhrožoval publikováním citlivých dat uživatele.

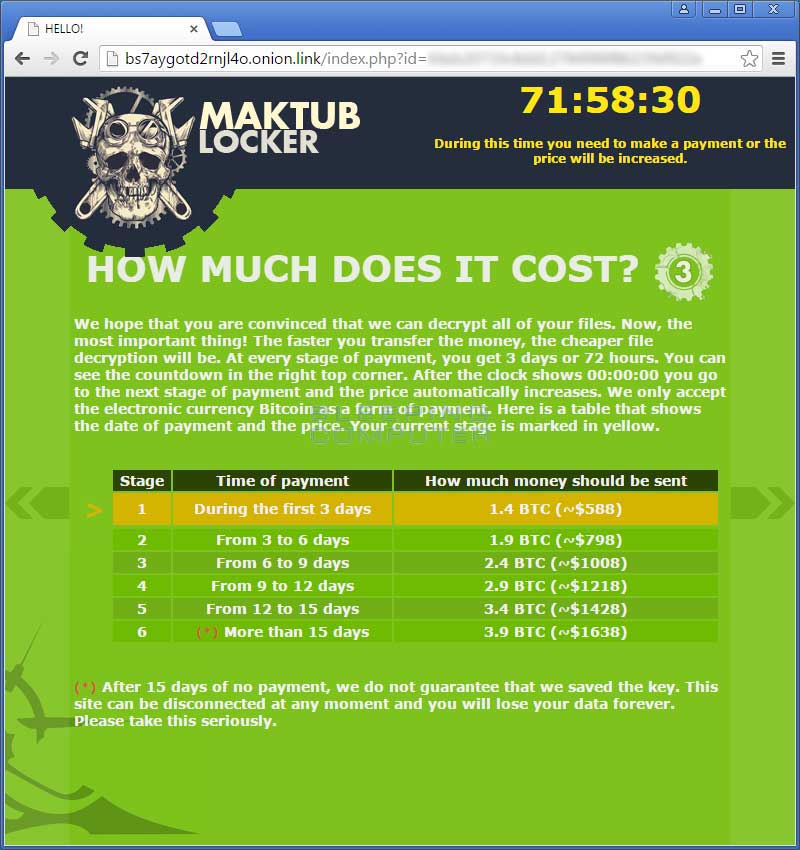

Z nejzajímavějších ransomwarů tohoto roku připomeňme Ransom32 (první ransomware v JavaScriptu), 7ev3n (zatím nejdražší výkupné 13 Bitcoinů), LOcky (tzv. nemocniční ransomware, jehož zdrojový kód byl publikován), SamSam (infikuje zranitelné JBoss servery a napřímo komunikuje s obětí), KeRanger (první oficiální ransomware pro Mac OSX, šířený přes bittorrentového klienta a podepsaný vývojářským certifikátem), Petya (šířený přes DropBox, přepisuje Master Boot Record disku a šifruje disk), Maktub (používající off-line crypter pro šifrování zdrojového kódu samotného ransomwaru), CryptXXX (patrně příbuzný ransomwaru Reveton, zajímavý je detekcí Anti-Sandboxů a schopností monitorovat pohyb myši), ZCryptor (někdy nazývaný kryptočerv – je totiž schopen se šířit na externí zařízení a jiné systémy na síti).

Různé kvalifikované odhady a průzkumy říkají, že momentálně bylo ve světě až neuvěřitelných 80 % firem či soukromých osob nějakým způsobem postiženo ransomwarem. Budoucnost ransomwaru bude samozřejmě v nových, sofistikovanějších variantách. Předpokládáno je zejména využití nových technik šíření, což způsobí infekci ještě většího množství počítačů. Pravděpodobný je také vývoj směrem k šifrování off-line, tj. ransomware nebude využívat komunikaci s infrastrukturou Command and Control za účelem tvorby, udržování a distribuce privátních a veřejných klíčů.

Proč je ransomware tak nebezpečný?

Nedávná studie z června 2016 zjistila, že třetina z 250 dotazovaných IT firem s více než 250 zaměstnanci v Británii střádá bitcoiny, aby je v případě potřeby mohla použít jako výkupné. Na tom je vidět, že firmy berou hrozbu ransomwaru velmi vážně a příliš nespoléhají na opatření, která by mohla infekci zabránit, případně ji odstranit a data odšifrovat. Obrovské nebezpečí hrozí zejména v případě použití ransomwaru proti tzv. kritické infrastruktuře (zdravotnictví, energetika, finance, doprava, apod.). V takových případech můžou kvůli několika bitcoinům vzniknout obrovské škody, včetně ztrát na lidských životech.

Obr. 1: Obrazovka CryptoLockeru – problém s placením

Ransomware jako obchodní model

Vydírání je velmi starý obchodní model. Jeho účinnost a úspěšnost na rozdíl od jiných útoků za účelem obohacení spočívá zejména v tom, že funguje téměř u každého. Při jiných typech útoků si útočník není předem jist, zda se mu útok vůbec vyplatí (např. v případech přímého odcizení cenných dat nebo zneužití bankovních přihlašovacích údajů). Od nakažení počítače k odcizení dat a jejich zpeněžení může vést dlouhá a trnitá cesta. Naproti tomu u vydírání stačí provést infekci a oběť vystrašit okamžitým znefunkčněním počítače a doprovodnými stresujícími efekty, jako jsou varovné obrazovky, odpočítávání času apod. Tím rapidně stoupá ochota oběti zaplatit výkupné. To platí jak pro soukromé osoby, tak pro firmy. Dalším faktorem úspěchu ransomwaru je obrovské množství potenciálních obětí, ačkoliv cílený ransomware (na konkrétní, důležitou osobu) může vydělat na výkupném o řády vyšší sumy.

Není proto divu, že se už v loňském roce rozběhly služby Ransomware-as-a-Service (RaaS). Tyto obsahují uživatelsky jednoduché soupravy nástrojů, které se dají koupit na ilegálních internetových tržištích. Prodávají se typicky za několik tisíc dolarů (momentálně 1 až 3 tisíce), přičemž obchodní model je založen na tom, že kupující přenechává prodávajícímu 10 až 20 procent svých zisků. První a zřejmě nejvíce rozšířenou sadou typu RaaS je Tox. RaaS používají vysoce sofistikované metody plateb, kterým se říká míchání bitcoinů. Převáděním mikroobnosů tam a zpátky přes desítky tisíc bitcoinových peněženek je znemožněno jejich rychlé vyhledání.

Obr. 2: Informační obrazovka ransomwaru Maktub – čím později zaplatíte výkupné, tím dražší bude.

Jak se chránit a jak postupovat v případě útoku?

Primárním způsobem ochrany před ransomwarem je prevence. Technická a organizační opatření, schopná zabránit infekci, by měla být samozřejmostí. Nejlepším způsobem snižování rizika je zálohování mimo dosah ransomwaru, tedy ne např. na nejbližším sdíleném síťovém disku. Ideální jsou způsoby zálohování, kdy proces, který kopíruje data, neběží na počítači, jehož data se zálohují. Tento proces totiž může již být kompromitován ransomwarem. Takový způsob zálohování je však náročný a nepraktický. Proto se doporučuje alespoň namátkově kontrolovat integritu dat na plných zálohách. K placení výkupného existují různé filozofie, postoje a praktiky. Některé z nich jsou víc ideologické než praktické. Jako perličku je možné uvést informaci, že evropské firmy platí výkupné až dvakrát častěji než americké. Pro placení nebo neplacení výkupného neexistuje jednoznačná odpověď. V případě nakažení je velmi důležité rozmyslet si, zda se vyplatí platit. Místo paniky, která bývá běžnou reakcí, je třeba zvážit, jakou hodnotu znepřístupněná data skutečně mají. Bohužel kyberzločinci jsou obchodně zdatní a běžně nevyžadují vysoké částky, umí využít lidských emocí a vědí, kolik jsou lidé ochotni zaplatit třeba jen za obrázky z nezapomenutelné dovolené... Při zvažování placení nebo neplacení je tedy vždy důležité myslet na výsledek. Pokud jde o skutečně kritická data, je lepší zaplatit. V případě zaplacení kyberzločinci zatím vždy data uvolnili. Jsou si vědomi, že v případě nemožnosti dešifrování dat by jejich obchodní model přestal fungovat. Na závěr je třeba zdůraznit, že všechna výše uvedené opatření a činnosti je nejlepší zvážit si předem, dokud není člověk nucen jednat pod stresem. Je dobré vědět, jaká data jsou kde uložena, jaká je jejich hodnota a jaká opatření jsou pro jejich zachování prováděna. Rovněž je důležité, aby bezpečnostní technický personál dokázal probíhající útok rozeznat a provést opatření zabraňující šíření útoku. To umožní v případě postižení rychle a správně se rozhodovat.

|

Milan Balážik Autor článku působí jako Training Arena Manager ve společnosti CyberGym Europe. |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 18.2. | Webinář: AI pro firemní procesy: bezpečnost na prvním... |

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |