- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Principy ochrany proti zcizení digitální identity

Pojem identita má v různých oblastech lidské činnosti odlišný význam. V technickém smyslu, s ohledem na ICT, se často používá pojmu digitální identita. Poměrně výstižně lze říct, že digitální identita označuje přiřazení takových atributů objektu (např. člověku, digitálnímu zařízení), které je možné využít technickými prostředky. My se budeme zabývat identitou osob. V prvním části třídílné minisérie Budoucnost zcizení a zneužití identity se zaměříme na popis, typy a vymezení identity tak, jak je používáme v prostředí IT, a shrneme principy její ochrany.

Pojem identita má v různých oblastech lidské činnosti odlišný význam. V technickém smyslu, s ohledem na ICT, se často používá pojmu digitální identita. Poměrně výstižně lze říct, že digitální identita označuje přiřazení takových atributů objektu (např. člověku, digitálnímu zařízení), které je možné využít technickými prostředky. My se budeme zabývat identitou osob. V prvním části třídílné minisérie Budoucnost zcizení a zneužití identity se zaměříme na popis, typy a vymezení identity tak, jak je používáme v prostředí IT, a shrneme principy její ochrany.

Z právního hlediska není identita přesně definována. Tento výraz nicméně používá například zákon o ochraně osobních údajů, který operuje s pojmem určenost či určitelnost atributů, které nelze zaměnit s jiným subjektem. Pod identifikací se rozumí zjištění identity (např. reakcí na výzvu), pod autentizací se rozumí ověření zjištěné identity jejím úspěšným přiřazením k identifikačním datům.

Z nejobecnějšího pohledu lze rozlišit tři druhy identity, které se týkají fyzické osoby. Technická identita znamená jednoznačné a určitelné přiřazení dat konkrétní fyzické osobě. Jinými slovy se jedná o taková data (identifikátory), která umožňují odlišit jednu osobu od všech ostatních. Sociální identita (totožnost) je známa zejména z psychologie a sociologie a nejčastěji se definuje jako shoda vnitřního sebevnímání na jedné straně a společenského vnímání fyzické osoby jinými osobami na straně druhé. Pojem virtuální identita se používá zejména v sociologii. Pro účely ICT ji lze definovat jako trvalý a jednoznačný datový profil, který je používán konsistentně, a je tudíž pro ostatní osoby identifikovatelný bez toho, aby bylo možné poznat původní fyzickou osobu.

Pro praktické účely bezpečnosti v IT jsou užitečné následující definice:

- identifikace osoby – jednoznačné určení fyzické osoby ve smyslu datového odlišení od jiných osob,

- identita osoby – množina dat, kterými lze fyzickou osobu v jisté souvislosti jednoznačně určit a odlišit od jiných osob.

Sociální identita je charakterizována daty, která lze osobě přiřadit i bez použití IT, například jméno, adresa, datum narození, číslo občanského průkazu či pasu, rodný list (u fyzických osob) a záznam v obchodním rejstříku (u osob právnických). Těmto datům je možné účinně přiřadit další soubory dat. Smluvně se jedná například o data typu přihlašovací jméno či heslo u webové aplikace se zadáním jména a adresy, e-mailová adresa (neanonymní), telefonní číslo, osobní číslo v zaměstnání, doménové jméno. Pomocí technického opatření lze identitě přiřadit například certifikát (digitálně podepsaná vazba identity na veřejný klíč) nebo autentizační token.

Technická identita ve výše uvedeném smyslu je kopírovatelná (jedná se o data), proto musí být spojena s nějakou metodou, pomocí které je možné odlišit skutečného nositele od nepovolaných třetích osob. Tyto metody mohou být založeny na následujících skutečnostech:

- soukromá informace (něco, co víme),

- vlastnictví (něco, co máme),

- existence/charakteristika (něco, co jsme),

- místo (to, kde se právě nacházíme).

Ochrana pomocí technických opatření

Technické identity poskytují určitou ochranu pomocí vlastností technické infrastruktury, kterou jsou definovány. Ačkoliv tato infrastruktura umožňuje vyhnout se některým scénářům útoků, nedokáže zabránit zneužití identity obecně. Pro ilustraci uveďme dva případy týkající se IP adres a e-mailové adresy. Každý útočník může v jím posílaných IP paketech použít libovolnou IP adresu odesilatele (IP spoofing). Zpravidla však na tyto pakety neobdrží odpovědi. Směrovací infrastruktura je totiž odesílá zpět na zařízení, které tuto identitu ve skutečnosti má. Podobně jako v prvním případě se na zadanou e-mailovou adresu odesílá například potvrzovací e-mail s heslem při prvním přihlášení na webový portál. K odchycení této adresy by útočník musel mít přístup k e-mailové infrastruktuře.

Nevýhodou ochrany pomocí technických opatření je, že tato ochrana není přesně kvantifikovatelná. Ve většině případů je možné ji poměrně snadno obejít (např. útokem proti směrovacím protokolům nebo systému DNS).

Ochrana na základě soukromé informace

Ochrana na základě „něčeho, co víme pouze my“ je pořád ještě nejrozšířenější metodou ochrany identity. Identitu tak můžeme chránit například hesly, které však zpravidla poskytují pouze slabou ochranu, protože většina hesel je snadno uhodnutelných (mají nízkou entropii). Jsou přístupné komerční i nekomerční databáze často používaných slov, kterých lze využít k tzv. slovníkovým útokům, které patří k útokům hrubou silou. Kromě toho jsou hesla vystavena vysokým rizikům prozrazení buďto z nedbalosti, nebo například pomocí tzv. phishingových útoků při zadávání hesla do přesměrovaného uživatelského rozhraní. Vyšší ochranu poskytují kryptografické klíče, které mají z definice vysokou entropii, ale právě proto se špatně pamatují. Různé šifrovací pomůcky umožňují přímé zadávání klíče, případně informací, ze kterých lze klíč přímo odvodit (tzv. passphrases). Proto je lze rovněž zařadit ke způsobu ochrany pomocí soukromé informace.

Ochrana na základě vlastnictví

Při této metodě se používají hardwarové bezpečnostní tokeny, jako například čipová karta, generátory jednorázových hesel, případně kryptografické tokeny na bázi USB, které osoba vlastní (obr. 1). Tato metoda se dnes považuje za nejbezpečnější, pokud se kombinuje s jinými z výše uvedených metod. V tom případě se jedná o tzv. vícefaktorovou autentizaci. Pokud se kombinuje například pouze s prokázáním soukromé informace (typicky PIN), jedná se o dvoufaktorovou autentizaci.

Hardwarový autentizátor RSA SecurID 800 s rozhraním USB od firmy EMC (RSA)

© 2012 EMC Corporation

Ochrana na základě existence

Zpravidla se pod tímto pojmem rozumí porovnání biometrických znaků (např. otisku prstu, charakteristických znaků obličeje nebo duhovky oka – viz obr. 2). Bezpečnost této metody je těžké kvantifikovat, protože do značné míry závisí na konkrétní technické implementaci (např. první generace čteček otisků prstů bylo možné poměrně jednoduše oklamat pomocí plastového modelu).

Duální skener duhovky Cross Match I Scan 2 firmy Cross Match Technologies

© 2012 Cross Match Technologies

Ochrana na základě rekognice (znovupoznání)

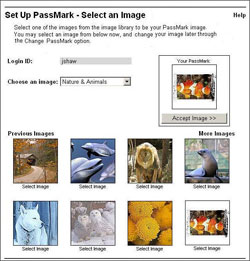

Některé nové autentizační metody používají kombinaci „něčeho, co víme“ s „něčím, co jsme“, přičemž se využívá jedinečné schopnosti lidí rozeznávat vizuální informace, zejména obličeje (ztotožnění objektu). Při zadávání hesla se zobrazí osobní fotografie, kterou předtím uživatel na server uložil, mezi množstvím jiných (náhodných) fotografií, přičemž uživatel musí před zadáním hesla zvolit tu správnou (obr. 3). Tuto metodu lze při nižších nárocích na autentizaci použít i samostatně.

Ukázka výběru obrázku za účelem rekognice u elektronického bankovnictví – technologie EMC (RSA), dříve PassMark

© 2011 Montgomery Bank & Trust

Zřetězení identit

V praxi se s výhodou používá zřetězení identit. Zpravidla se přitom vychází ze sociální identity. Tato je pak právním úkonem svázána s první technickou identitou. Typickým příkladem je vystavení uživatelského certifikátu, při kterém se na základě prověření sociální identity vystavuje kryptografický certifikát, ve kterém je (pomocí elektronického podpisu) svázána sociální identita s kryptografickým (veřejným) klíčem.

Autentizace spojení a transakcí, autorizace

Obecně je možné použít identitu (např. v internetu) pro autentizaci kompletního spojení (session), nebo pro autentizaci jednotlivých transakcí. Spojení může být přerušeno po uplynutí určitého času (nebo času nečinnosti), aktivně pak ze strany uživatele (odlogování), nebo serveru (terminace spojení). K udržení autenticity po dobu celého spojení je možné použít různých technických metod (např. session cookies, SSL state).

Autorizace je akt přiřazení přístupových práv (přístupové politiky) objektu, který byl předtím autentizován. Přístupová práva umožní nebo naopak znemožní žadateli o přístup k výpočetním zdrojům tyto zdroje využívat.

V příštím pokračování se zaměříme na typické způsoby a typy útoků proti identitě, rozebereme některé zajímavé metody prokazování identity a uvedeme standardní bezpečnostní opatření proti zneužití identity. V posledním dílu této minisérie si popíšeme konkrétní typy útoků, které můžeme očekávat v blízké budoucnosti, a cílové platformy, kterých se budou útoky týkat.

Milan Balážik

Autor je držitelem certifikace CISSP a působí jako technical solutions architect ve firmě Corpus Solutions.

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 29.1. | Nové služby, možnosti AI a chytřejší provoz ManageEngine... |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce