- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (32)

- CRM (52)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (75)

- HRM (28)

- ITSM (6)

- MES (34)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (41)

- Dodavatelé CRM (38)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (68)

- Informační bezpečnost (49)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

K čemu je SIEM?

Technologie SIEM nabízí monitorování, ukládání a správu bezpečnostních událostí reprezentovaných logovacími záznamy, které jsou sbírány z definovaných zařízení nacházejících se v IT infrastruktuře zákazníka. Pomocí analytických funkcí dokáže SIEM identifikovat bezpečnostní hrozby, které se mohou stát podkladem pro bezpečnostní incidenty. Grafické rozhraní SIEM umožňuje na jednom místě vyhodnocovat události z mnoha heterogenních zdrojů, mezi které můžeme zařadit operační, databázové, aplikační i síťové systémy a zařízení. Produkty SIEM obsahují také archivační moduly, které lze využít pro ukládání sesbíraných logů pro účely forenzní analýzy. Moderní produkty SIEM navíc dokáží sesbíraná data obohacovat o informace vytvářené profesionálními dohledovými týmy nepřetržitě analyzujícími bezpečnostní situaci ve všech částech planety.

Technologie SIEM nabízí monitorování, ukládání a správu bezpečnostních událostí reprezentovaných logovacími záznamy, které jsou sbírány z definovaných zařízení nacházejících se v IT infrastruktuře zákazníka. Pomocí analytických funkcí dokáže SIEM identifikovat bezpečnostní hrozby, které se mohou stát podkladem pro bezpečnostní incidenty. Grafické rozhraní SIEM umožňuje na jednom místě vyhodnocovat události z mnoha heterogenních zdrojů, mezi které můžeme zařadit operační, databázové, aplikační i síťové systémy a zařízení. Produkty SIEM obsahují také archivační moduly, které lze využít pro ukládání sesbíraných logů pro účely forenzní analýzy. Moderní produkty SIEM navíc dokáží sesbíraná data obohacovat o informace vytvářené profesionálními dohledovými týmy nepřetržitě analyzujícími bezpečnostní situaci ve všech částech planety.

Kupujeme SIEM

Zvyšující se zájem o produkty SIEM potvrzuje výzkum analytické společnosti IDC, která odhaduje růst jejich prodeje v tomto roce o 22 %. V celosvětovém měřítku se tak jedná o nejrychleji rostoucí segment trhu produktů určených pro řízení bezpečnosti informací v organizacích. Můžeme také předpokládat, že v prostředí České republiky bude prodej nástrojů SIEM podpořen blížící se účinností (předpokládá se od 1. ledna 2015) zákona o kybernetické bezpečnosti, který klade nové povinnosti v oblasti bezpečnosti informací zejména na instituce státní správy. Podívejme se tedy, co mohou nástroje SIEM organizacím nabídnout a nastiňme si, jak postupovat, pokud se pro jejich zakoupení rozhodneme.

Analytická fáze

Před pořízením konkrétního nástroje by měla být iniciována analytická fáze, jejíž výstupy nám pomohou z široké nabídky typů a výrobců produktů SIEM vybrat takový, který bude vyhovovat skutečným potřebám vycházejícím z problematiky řízení bezpečnosti informací v naší organizaci. Pro výběr vhodného řešení SIEM potřebujeme znát alespoň přibližně následující parametry.

- Počet EPS (events per second) – hodnota vyjadřující, kolik událostí za sekundu generovaných připojenými systémy bude SIEM zpracovávat. Zajímá nás průměrný stav a také hodnota ve špičce. Získané údaje bychom měli navýšit o dostatečnou rezervu určenou pro připojení nových systémů v budoucnu.

- Velikost logů za období např. jednoho dne – tato hodnota nám pomůže určit velikost úložiště potřebného pro ukládání a archivaci normalizovaných (metadatových) a surových (raw) logovacích záznamů po požadované časové období (např. jednoho roku) vyplývající z retenční politiky.

- Počet a typ zařízení (operačních systémů, databází, aplikací, síťových prvků apod.), ze kterých chceme sbírat logy – důležité je určit systémy, které jsou nativně podporovány konkrétními produkty SIEM a současně identifikovat ty, pro které bude nutné vytvořit tzv. parsery (definice pro normalizaci logovacích záznamů), alerty a reporty vlastními silami. Při výběru zařízení pro napojení do SIEM bychom se měli řídit úrovní jejich kritičnosti ideálně vyplývající z procesu analýzy rizik.

Uveďme ještě další otázky, které bychom si měli zodpovědět před výběrem konkrétního řešení SIEM.

- Na základě jakých standardů či norem budeme generovat reporty pro účely auditu? V českém prostředí je nejvíce využívanou normou ISO/IEC 27001. Mezi další běžné standardy patří např. PCI DSS, HIPAA či SOX.

- Požadujeme, aby SIEM fungoval v režimu HA (vysoké dostupnosti)? Pokud ano, pak musíme počítat s dodatečnými, a to až dvojnásobnými, náklady za celé řešení.

Součástí analytické fáze může být také nasazení SIEM v režimu tzv. proof of concept, který spočívá v možnosti otestovat si konkrétní typ nástroje v reálném prostředí výpočetní infrastruktury organizace.

Implementace

Předpokládejme, že jsme na základě analýzy požadavků a cenového srovnání vybrali a zakoupili konkrétní SIEM a nyní nás čeká jeho zapojení a konfigurace. Zprovoznění jednotlivých modulů je ve většině případů záležitostí jednoho dne; zakoupené appliance mají předinstalovaný a nakonfigurovaný operační systém a v základním nastavení je dodáván i samotný nástroj SIEM.

Po dokončení úvodní konfigurace produktu můžeme začít připojovat jednotlivé zdroje logovacích záznamů. Doporučujeme vycházet ze zjištění analytické fáze a začít s připojením zařízení nejkritičtějších nebo takových, jejichž monitoring pomocí SIEM předvede managementu jasný užitek z nasazení této technologie. Příkladem může být napojení logů generovaných službou Active Directory, pro kterou nabízí většina produktů SIEM dostatek kvalitních reportů, alertů a korelací.

Dokumentace

Zvláště u náročnějších nasazení, kdy vytváříme vlastní parsery pro nepodporované zdroje logů, definujeme nové korelace, alerty a reporty, doporučujeme už během implementační fáze vytvářet podrobnou dokumentaci. Navrhujeme vytvořit provozní příručku, vytvořit a udržovat aktuální seznamy připojených zařízení, korelací, alertů a pravidelně generovaných reportů. Zmíněné dokumenty pak velmi dobře poslouží v případě zotavení po havárii systému SIEM.

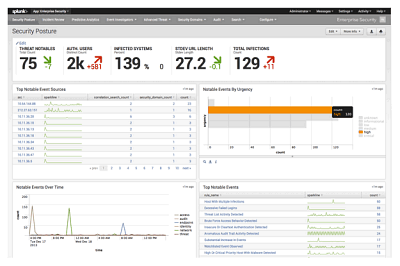

Splunk přehled stavu bezpečnosti

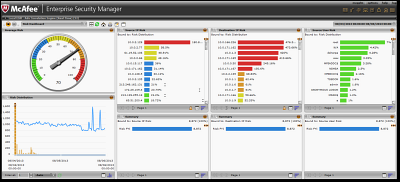

McAfee ESM - správa rizik

Rozvoj

Vzhledem ke skutečnosti, že veškeré IT systémy procházejí neustálým vývojem, což samozřejmě platí také pro bezpečnostní hrozby, jimž čelí, tak i nasazení SIEM v organizaci by mělo být procesem kontinuálních změn a neustálého vývoje. Je třeba mít na paměti, že pro kvalitní analýzu a monitoring připojených systémů, je třeba dodávat nástroji SIEM kvalitní logovací záznamy. Pokud používáme vlastní parsery, korelace a reporty, pak je nutné pravidelně zjišťovat, zda se po provedení aktualizace daného systému nezměnil formát logů, na což bychom museli reagovat úpravou nastavení v SIEM. Naší pozornosti by neměly ujít také významné změny ve výpočetní infrastruktuře organizace, např. odebrání, přidání či úpravy systémů a zařízení, které mají být předmětem monitoringu.

Produkty na trhu

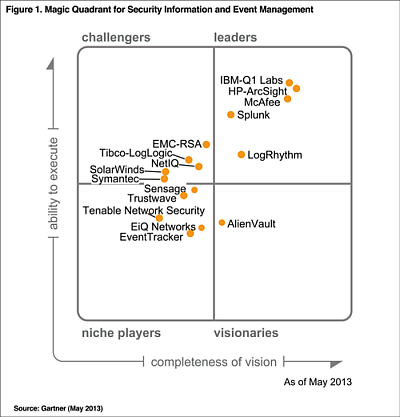

Nabídka produktů SIEM je v současnosti již značně široká. Poslední hodnotící zpráva „Magic Quadrant“ firmy Gartner z května minulého roku obsahuje analýzu šestnácti výrobců nástrojů SIEM. Mezi výborně hodnocené pokročilé nástroje SIEM patří produkty McAfee ESM, IBM QRadar, HP ArcSight, LogRhytm a Splunk. Vybrat nejlepší produkt, který by byl vhodný pro každého, však není možné, vždy záleží na specifických požadavcích zákazníka, rozsahu zamýšlené implementace a finančního rozpočtu projektu.

IBM QRadar dashboard

RSA SA - modul paketové analýzy

Shrnutí

Produkty SIEM dokáží bezpečnostnímu oddělení nabídnout komplexní nástroj pro monitorování a analýzu logovacích záznamů přicházejících z velkého množství heterogenních systémů organizace. Cílem implementace SIEM je zefektivnění práce bezpečnostních analytiků, auditorů a manažerů podílejících se na řízení rizik. Pro naplnění uvedeného cíle nabízí SIEM centrální rozhraní pro sběr, archivaci, zpracování a celkový přehled o bezpečnostních událostech, nástroje pro korelace, generování alertů a vytváření reportů pro účely bezpečnostních auditů. Dobře připravený projekt nasazení SIEM obsahuje fáze analýzy, implementace, dokumentace a rozvoje. Výběr konkrétního nástroje SIEM vychází z výkonnostních a funkčních požadavků vzešlých z úvodní analytické fáze.

|

Emil Budín Autor pracuje jako IT Security Specialist se zaměřením na systémy SIEM a VA ve společnosti AEC. Zajímá se o problematiku řízení bezpečnosti informací v organizacích. |

| 23.9. | PragVue 2025 |

| 23.9. | Virtuální konference Jak splnit nový zákon o kybernetické... |

| 25.9. | Cyber Attacks 2024 |

| 1.10. | Cyber Attacks 2025 |

| 21.10. | Bezpečnosť a dostupnosť dát 2025 |

Formulář pro přidání akce

| 13.8. | Webinář: Jak efektivně řídit obchodní aktivity ve firmě?... |

| 29.9. | The Massive IoT Conference |