- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Bezpečnostní rizika pro webové aplikace

Vystavování podnikových aplikací do prostředí internetu se těší stále větší oblibě. Snadná dostupnost aplikace pro uživatele s sebou ovšem přináší také nejrůznější úskalí a bezpečností rizika. Stále více webových aplikací se stává terčem hackerských útoků technikami typu SQL injection, cross-site scripting, manipulací se soubory cookies aj., vedoucím k pokusům o poškození dobrého jména společnosti díky krádeži citlivých údajů nebo způsobením nedostupnosti provozované aplikace.

Vystavování podnikových aplikací do prostředí internetu se těší stále větší oblibě. Snadná dostupnost aplikace pro uživatele s sebou ovšem přináší také nejrůznější úskalí a bezpečností rizika. Stále více webových aplikací se stává terčem hackerských útoků technikami typu SQL injection, cross-site scripting, manipulací se soubory cookies aj., vedoucím k pokusům o poškození dobrého jména společnosti díky krádeži citlivých údajů nebo způsobením nedostupnosti provozované aplikace.

Většina organizací využívající informační technologie a systémy dnes bez větších problémů chrání svou infrastrukturu za pomoci technologií, jako jsou např. síťové firewally nebo next generation firewally a IDS. Tyto pojmy v současnosti nejsou cizí ani laické veřejnosti a naprostá většina přístupových bodů do Internetu je dobře zabezpečena.

Zcela odlišná situace je v oblasti aplikační bezpečnosti, tedy v implementaci bezpečnostních prvků a opatření, zejména do webových aplikací. Důvody pro současný negativní stav jsou dány především nízkým povědomím o možných chybách na straně aplikací. Zákazník většinou není schopen předložit přesné požadavky na vývoj aplikace a její bezpečnost, někdy chybí i zájem na prosazení konkrétních zásad bezpečnosti, ať už ve formě vnitřních standardů, nebo definovaných smluvních ustanovení.

Celkově se bezpečnost aplikační vrstvy řeší velmi intuitivně, eventuelně vůbec. Reálným dopadem jsou poměrně vážné bezpečnostní chyby v současnosti provozovaných aplikací.

Etický hacker AEC komentuje svůj postup při prolomení zabezpečení vzorové zranitelné aplikace

Zabezpečení webové aplikace před útoky

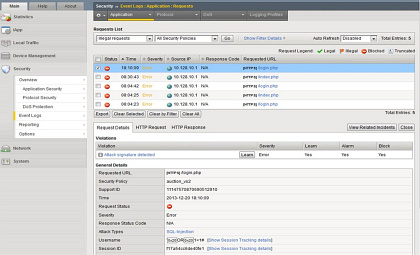

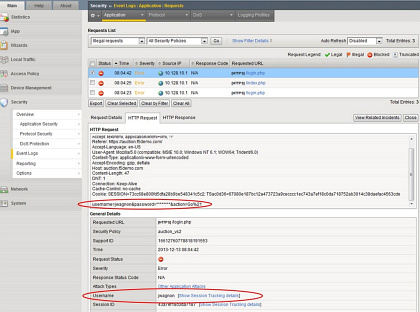

Aby firemní data zůstala bezpečná a webová aplikace flexibilní, je důležité celý systém zabezpečit takovým nástrojem, který je schopen analyzovat a efektivně filtrovat veškerý provoz na HTTP/HTTPS/XML. Takovým nástrojem, který poskytuje rychlou a účinnou eliminací rizik je určitě webový aplikační firewall (WAF). Chrání webové stránky a webové aplikace před útočníky, kteří využívají zranitelná místa aplikace nebo protokolů ke krádeži citlivých dat či změně vzhledu webových stránek organizace.

Podle údajů analytické společnosti Gartner Group jsou celé tři čtvrtiny bezpečnostních útoků vedeny právě na aplikační úroveň. Zařízení WAF na ni kontroluje všechny vstupy a výstupy dle předem stanovených pravidel. Kontrola proti známým útokům je zajišťována na základě signaturní detekce. Pro zajištění ochrany samotné logiky aplikace se uplatňuje model pozitivního zabezpečení. Namísto spoléhání se na známky útoku a technik porovnávání vzorců, model pozitivního zabezpečení zná „správné“ chování aplikace a blokuje jako škodlivé jakékoli odchylky od řádných činností aplikace. Toto je jediný přístup, který zajišťuje ochranu proti nepublikovaným rizikům.

Workshop AEC o zranitelnostech webových aplikací

Zabezpečení webových aplikací znamená pro bezpečnostní manažery tvrdý oříšek, jak co nejrychleji a s přijatelnými náklady řídit rizika související s provozem svých podnikových aplikací v prostředí webu. Týmy vyvíjející aplikace jsou často velice rozsáhlé a centralizace bezpečnosti je značně problematická. Komplexnost aplikací způsobuje, že bezpečnostní chyby v nich jsou často i několik měsíců skryté. „Základní chybou, jež zapříčiňuje výskyt zranitelností webových aplikací, je neznalost otázky jejich bezpečnosti ze strany vývojářů. Dodatečně se bezpečnost do tohoto prostředí dodává velice těžce,“ upozorňuje Maroš Barabas ze společnosti AEC, která pravidelně pořádá semináře zaměřené na ochranu webu a webových aplikací. Zúčastnili jsme se jednoho z nich, který byl věnovaný problematice zabezpečení webových aplikací a představení řešení od společnosti F5 Networks, která je v současnosti lídrem na trhu webových aplikačních firewallů.

Matej Kačic, Senior IT Security Consultant a Maroš Barabas, Head of Security Technologies Division

V průběhu workshopu předvedli odborníci z AEC základní hackerské techniky a reakce vyvolané prostřednictvím WAF. Názorně tak demonstrovali chování tohoto nástroje v případě směrování útoku na webovou aplikaci, ale také schopnost prezentovaného řešení automatizovaně se učit z reálného provozu. Nechyběla ani modelová situace odstranění zjištěného problému zranitelnosti webu. Na pomoc byl přizván etický hacker (pentester), aby živě demonstroval nejčastější útoky na web, které skuteční hackeři podnikají. Oponenta mu dělal firemní expert společnosti AEC na WAF, který se staral o obranu v reakci na simulované útoky. Vzájemné dialogy probíhaly na dvou úrovních. Zpočátku útočník nejprve snadno kompromitoval pomocí několika útoků nechráněný web. Po zapnutí WAF ochrany pentester celý scénář zopakoval, ale tentokrát již byl jeho pokus neúspěšný. „Na základě zachycených útoků vznikne ucelený přehled zpráv a hlášení, se kterým analytik dále pracuje, aby zjistil, co se na webu dělo. Řešení od F5 Networks se tyto věci učí automaticky, přitom vytvoří pozitivní model, a to i v živém prostředí,“ popsal Maroš Barabas schopnosti použitého WAF nástroje.

V průběhu workshopu byly představeny nejčastěji používané hackerské techniky a nástroje k prolomení webových aplikačních prostředí. Mezi ně patří např. technika SQL Injection, pomocí které lze pozměnit data v databázi, změnit logiku aplikace, infikovat ostatní uživatele aplikace, či užít kompromitované systémy aplikace k šíření útoku do interní sítě firmy. „Právě SQL Injection představuje nejzávažnější úroveň rizika napadení. Penetrační testy webových aplikací u klientů proto provádíme kontinuálně. Odstraňujeme odhalenou sníženou bezpečnost, školíme lidi. Jejich velká fluktuace otázce bezpečnosti rovněž škodí,“ dodává Maroš Barabas z AEC.

Příklad detekce SQL injection pomocí signatur

Sledování uživatelských relací včetně zamaskování přístupových hesel

Oblíbenou, ale relativně méně významnou zranitelností je XSS (Cross-Site Scripting), která mění obsah webové stránky nebo její parametry URL (tzv. Reflected XSS) pro podvržení kódu uživateli napadené aplikace. Lze tak odcizit identity uživatelů, získat citlivá data, případně provést aktivity v zranitelné aplikaci pod identitou uživatele. V případě odcizení identity privilegovanému uživateli aplikace může dojít až k její úplné kompromitaci. „Útok pomocí Cross-Site Scripting je jeden z nejčastějších útoků, využívaný hackery,“ zmínil v průběhu workshopu přítomný pentester.

Útoky využívající zranitelnosti aplikací jsou komplikovanější, ale riziko z případného napadení je vysoké. Další z běžných chyb, je náchylnost formulářů (většinou formuláře přihlašovací, registrační, atd.) na brute-force útok. Z tohoto důvodu se specialisté ze společnosti AEC zaměřili i na ukázku zneužití chyby špatného ošetření vstupu ve formuláři.

Při podrobné analýze útoků, bylo poukázáno na fakt, že všechny předváděné útoky byly pomocí nástroje WAF od společnosti F5 Networks spolehlivě detekovány a blokovány.

Text: Bohumír Kotora, foto: Alex M. Videmannová

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 29.1. | Nové služby, možnosti AI a chytřejší provoz ManageEngine... |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce