- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Aféra Eurograbber

Viníky hledejme v sobě

Počítačové pirátství lze přirovnat k vědě. Velké osobnosti nastíní směr a jejich následovníci vytvářejí variace původních průkopnických prací. Obdivu, který obvykle provází velké výdobytky vědy, se těší také sofistikované, myšlenkově propracované útoky, jež část veřejnosti v podstatě obdivuje. Vidí v nich intelektuální vzepětí, které dokázalo obelstít různá institucionální opatření. Zpravidla však jen do chvíle, než se hrozba přiblíží na dosah.

Počítačové pirátství lze přirovnat k vědě. Velké osobnosti nastíní směr a jejich následovníci vytvářejí variace původních průkopnických prací. Obdivu, který obvykle provází velké výdobytky vědy, se těší také sofistikované, myšlenkově propracované útoky, jež část veřejnosti v podstatě obdivuje. Vidí v nich intelektuální vzepětí, které dokázalo obelstít různá institucionální opatření. Zpravidla však jen do chvíle, než se hrozba přiblíží na dosah.

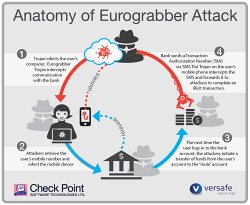

V případě útoků označovaných souhrnně jako Eurograbber nemělo důvod k obdivu práce hackerů více než třicet tisíc majitelů bankovních účtů. Z nich se ztratily částky v rozmezí pět set až dvě stě padesát tisíc eur, a to v celkové hodnotě 36 milionů eur. Myšlenka Eurograbberu byla proklatě jednoduchá. Většina bank využívá dvoufaktorovou autentizaci pro operace prováděné v internetovém a mobilním bankovnictví. Ten, kdo získá v reálném čase oba ověřovací klíče, může bez dalších potíží kompromitovaný účet vybrat.

Útočníci tedy infikovali osobní počítač a mobilní zařízení současně. Potíže uživatelů začaly tím, že na svém počítači klikli na odkaz, který je bez jejich vědomí nakazil trojským koněm. Velmi často se tak stalo při neopatrné manipulaci s podvrženými e-maily neboli při phishingu. Zmíněný trojský kůň byl variantou již existujících malwarů Zeus, SpyEye a CarBerp Trojans. Ve druhé fázi překonal Eurograbber druhý autentizační faktor, a sice mobilní. Při první on-line operaci probíhající po nakažení obdržel uživatel podvrženou výzvu k zadání telefonního čísla. Následně byl vyzván k dokončení bezpečnostní aktualizace bankovního softwaru. Instrukce obdržel prostřednictvím zprávy SMS. V ní byl umístěn odkaz, který mobilní zařízení infikoval variantou trojanu „Zeus in the mobile“. A tímto krokem veškerá účast uživatele na vlastním okradení skončila.

Útočníci již znali vše potřebné, respektive si vše potřebné dokázali obstarat. Kdykoli se uživatel přihlásil do své bankovní aplikace, inicioval se Eugrabber a na pozadí uskutečnil vlastní transakci s přednastavenými hodnotami. Ověřovací zprávu SMS mobilní trojan automaticky přesměroval na servery „command and control“, kde se spojila s údaji daného uživatele. Celá transakce proběhla v tichosti na úrovni skriptů a z pohledu banky zcela důvěryhodně. Postižený uživatel navíc o ničem nevěděl až do chvíle, kdy přišel na ztrátu peněz. Dohledání útočníků znemožňovalo důkladné maskování serverů command and control. Ty schraňovaly získané informace pro pozdější použití a organizovaly útoky. Peníze byly odesílány na účty fiktivních majitelů.

K čemu vlastně došlo? Za prvé byla infikována hned dvě zařízení. Za druhé došlo k automatizovanému zjištění citlivých informací. Za třetí byla ukradená data využita k realizaci automatické transakce. To vše se odehrálo v masovém měřítku a lze očekávat, že vzniknou další varianty tohoto typu útoku.

Schéma útoků Eurograbber

Cestu hackerům usnadňuje i častá absence antivirového softwaru na mobilních zařízeních. Základem prevence v podobných situacích je zabezpečená síť a zabezpečené koncové zařízení. Uživatelé by rovněž měli věnovat větší pozornost e-mailům, které dostávají a odkazům v nich obsaženým. Jde o nekončící příběh sociálního inženýrství, zde konkrétně phishingu. Navštíví-li uživatel infikované stránky, zachrání jej pouze nejnovější bezpečnostní řešení. To by mělo být jak na straně koncového zařízení, tak na straně provozovatele dané sítě, mnoho infikovaných stránek lze zablokovat ještě předtím, než se k nim uživatel vůbec dostane. Malware použitý v rámci útoku Eurograbber ke své instalaci nepožadoval žádnou součinnost uživatele. Bylo tudíž jen otázkou času, kdy uživatel uvěří pokynům podvržených zpráv. Jde o velmi nebezpečnou formu nákazy. Velký díl odpovědnosti za úspěch Eurograbberu mají dodavatelé bezpečnostních řešení, kteří pozdě podchytili jeho existenci. Menší díl stále náleží uživatelům, kteří podlehli svodům sociálního inženýrství.

David Řeháček

Autor působí jako field marketing manager pro východní Evropu a Řecko ze společnosti Check Point Software Technologies.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |