- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Zabezpečení virtuálního prostředí

Smyslem virtualizace je úspora financí, které je dosaženo účinným využíváním. Jedna z hlavních výhod spočívá v tom, že virtualizace umožňuje podnikům plně maximalizovat hodnotu již pořízeného hardwaru a vyhnout se nákupu a údržbě nového IT vybavení. Virtualizace se již vcelku rozšířila, ale zabezpečení této oblasti ještě stále řada firem neimplementovala.

Smyslem virtualizace je úspora financí, které je dosaženo účinným využíváním. Jedna z hlavních výhod spočívá v tom, že virtualizace umožňuje podnikům plně maximalizovat hodnotu již pořízeného hardwaru a vyhnout se nákupu a údržbě nového IT vybavení. Virtualizace se již vcelku rozšířila, ale zabezpečení této oblasti ještě stále řada firem neimplementovala.

Zabezpečení virtuálního prostředí je podceňované

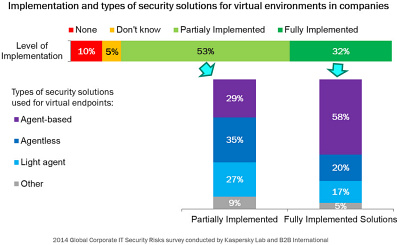

Podle Globálního výzkumu IT bezpečnosti ve firmách, který realizovala Kaspersky Lab spolu s výzkumnou společností B2B International ve 27 zemích včetně České republiky vychází, zavedlo plné bezpečnostní řešení pro virtuální prostředí jen 32 % respondentů, zatímco zbylých 68 % je implementovalo jen částečně nebo vůbec. Z těch, kdo virtuální prostředí zabezpečili zcela, používá 58 % tradiční bezpečnostní systémy na „agent-based“ přístupu, čímž se omezují výhody, které přináší samotná virtualizace.

V průzkumu přitom 52 % respondentů souhlasilo s tím, že ve virtuálním prostředí se dnes nacházejí zásadní prvky firemní IT infrastruktury, jako jsou e-mailové a komunikační aplikace, databázové aplikace, platformy CRM a aplikace pro finanční management či účetnictví.

Jsou virtuální stroje bezpečnější?

Virtualizací se rozumí simulace normálního hardwarového prostředí, jejímž cílem je umožnit softwaru (včetně malwaru), aby se choval tak, jako běžně. Autoři malwaru se totiž zaměřují na jakákoliv slabá místa ve firemní síti, aby dosáhli svých nekalých cílů. Z tohoto důvodu jsou pak virtuální stroje podobně zranitelné vůči většině forem malwaru jako ty fyzické – ať jde o malware v podobě zákeřné e-mailové přílohy, drive-by-download (škodlivé kódy na webu, které se stáhnou při zobrazení v prohlížeči), botnetové typy trojanů, síťové červy a dokonce i cílené „spear-phishingové“ útoky.

Nezabezpečené virtuální prostředí může sloužit jako otevřené dveře ke zbytku jinak zabezpečené sítě. Pokud například útočník najde cestu do jednoho virtuálního stroje a zjistí, jak přeskočit k hypervizoru, získá přístup ke všem virtuálním strojům daného hostitele. Kromě virtuálních desktopů by útočník potenciálně mohl získat přístup k jakýmkoliv zálohám či úložištím virtuálních dat, a tak by vlastně mohla být zpřístupněna veškerá data dané organizace.

Stále přetrvává mýtus, že virtuální stroje jsou z podstaty bezpečnější než ty fyzické. Pravda je, že virtuální stroje bývají méně náchylné k hrozbám jako spyware a ransomware, ale jak už bylo uvedeno výše, tyto systémy lze stále infikovat jinými formami malwaru. Dá se říci, že virtuální stroje jsou jako brány k serverům a kyberzločinci usilují o přístup k datům na těchto serverech.

Vedle zabezpečení samotných virtuálních strojů je také třeba zajistit bezpečnost síťového provozu mezi virtuálními stroji a hypervizorem. V podstatě je tak možné, aby jeden virtuální stroj „odposlouchával“ provoz jiného virtuálního stroje, což znamená ohrožení soukromí a bezpečí.

Agent-based, Agent-less nebo Light agent?

Agent-based

Bezpečnostní software v koncových zařízeních, který má chránit fyzické počítače a servery, bývá znám jako „agent-based“ řešení. V nevirtualizovaném prostředí bývají kompletní bezpečnostní řešení a antimalwarová databáze instalovány na konkrétním zařízení (serveru nebo desktopu). Ve virtualizovaných prostředích však tyto typy produktů nebývají příliš efektivní. Každý virtuální stroj vyžaduje kompletního agenta a musí na něm být nainstalována kompletní antimalwarová databáze. Pokud tedy společnost vlastní 100 virtuálních strojů na jednom virtuálním hostiteli, musí mít 100 instancí bezpečnostního agenta a 100 instancí malwarové databáze na daném virtuálním hostiteli.

Jedním z důvodů, proč se k virtualizaci přistupuje, je snaha „zvládnout více práce a použít k tomu méně hardwaru“. Pokud něco na poměr konsolidace působí negativně, výrazně se snižuje potenciál virtualizačního projektu přinést výhodnou návratnost investic. Kromě toho, že dochází k nehospodárnému duplikování bezpečnostního softwaru a databází, mohou „agent-based“ řešení rovněž přispívat k dalšímu snižování výkonu nebo vést k potenciálním „dírám“ v zabezpečení.

K vyřešení těchto problémů se zabezpečením virtualizace lze přistupovat různými způsoby. Vedle „agent-based“ přístupů, které jsme právě popsali, existují i řešení typu „agentless“ a „light agent“.

Agentless

Zatímco u bezpečnostních produktů typu „agent-based“ je nutné kompletního bezpečnostního agenta a jeho databáze replikovat na všechny virtuální stroje všech hostitelů, „agentless“ bezpečnostní aplikace vyžadují pouze jednu instanci antimalwarové databáze. Ta se specializuje na bezpečnost a chrání všechny virtuální stroje, které na daném hostiteli běží. Ve srovnání s tradičním „agent-based“ zabezpečením kladou „agentless“ řešení mnohem menší nároky na centrální procesorovou jednotku hostitele, na paměť i úložiště. Vzhledem k tomu, že je na bezpečnost vyhrazen jen jeden virtuální stroj, eliminují se „skenovací bouře“ při hledání malwaru a „aktualizační bouře“ při aktualizaci bezpečnostních databází a aplikací. Navíc se nevyskytují zranitelné situace při čekání na aktualizaci („instant on gaps“).

I „agentless“ řešení nicméně mají určitá omezení. Technologie vShield umožňuje přístup k chráněným virtuálním strojům pouze na úrovni souborového systému. To znamená, že nelze implementovat jiná řešení pro ochranu koncových zařízení jako Application Control s technologií Dynamic Whitelisting, která jsou navržena tak, aby poskytovala další vrstvy intenzivní doplňkové ochrany.

Připomeňme také, že „agentless“ řešení jsou k dispozici pouze s využitím technologie VMware vShield, a proto je nelze použít pro virtuální prostředí jako Citrix nebo Microsoft.

Light Agent

Tato bezpečnostní řešení mají propojit výhody přístupů „agentless“ a „agent-based“. Podobně jako agentless řešení využívají specializovanou virtuální aplikaci na úrovni hypervizoru, kde jsou uloženy databáze a provádí se skenování souborů. Tato konfigurace ale současně instaluje na každý virtuální stroj menší softwarové agenty, kteří jsou speciálně nastaveni tak, aby systém nezatěžovali a využívali méně procesní síly než tradiční softwarový agent. Výhodou je potom to, že „těžká práce“ se odvede mimo virtuální stroje, avšak na každém z nich nadále zůstává přímé spojení k provádění pokročilých bezpečnostních úkonů.

I když je tedy na každém virtuálním stroji „lehký agent“, nedochází k „aktualizačním bouřím“ – existuje totiž pouze jedna instance bezpečnostní databáze nacházející se ve virtuálním zařízení – a výskyt „skenovacích bouří“ se snižuje.

Řešení typu „Light Agent“ nabízejí bezpečnostní a řídící technologie, které „agentless“ produkty poskytnout nemohou, například:

- možnost skenovat paměť – a odhalit paměťově rezidentní malware

- ovládací nástroje, které mohou být obzvlášť užitečné ve virtuálních desktopových prostředích

- Host-based network security – včetně firewallu a systému prevence průniku (HIPS).

Článek byl připraven na základě materiálů společnosti Kaspersky Lab.

-kl-

| 12.3. | IT Security Workshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 25.3. | Konference SCADA SECURITY |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |