- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Cesta k efektivnímu identity managementu (8. díl)

Správa identit a přístupů na Internetu

Internetové a podnikové prostředí se v posledním desetiletí podstatně přiblížily. Dnes už není nezvyklé vidět internetové technologie, které jsou základními stavebními prvky podnikových informačních systémů. A naopak internetové technologie se proto přibližují požadavkům podnikových informačních systémů nejen v oblasti bezpečnosti a spolehlivosti.

Internetové a podnikové prostředí se v posledním desetiletí podstatně přiblížily. Dnes už není nezvyklé vidět internetové technologie, které jsou základními stavebními prvky podnikových informačních systémů. A naopak internetové technologie se proto přibližují požadavkům podnikových informačních systémů nejen v oblasti bezpečnosti a spolehlivosti.

Ale i přes zmíněné přibližování mají jednotlivá prostředí svá specifika. Ve správě identit a přístupů je tento rozdíl podstatný. Je to zřejmě dané velkými rozdíly v základních obrysech jednotlivých prostředí. Zatímco v podnikovém prostředí se spravují uzavřené skupiny uživatelů (zejména zaměstnanci), v internetovém prostředí je skupina uživatelů otevřená a téměř nekontrolovatelná. Další důležitý rozdíl je ve velikosti. Pro podnikové prostředí jsou typické stovky až tisíce identit. Řešení pro internetové prostředí musí počítat s množstvím uživatelů, které je o několik řádů vyšší. Proto technologie na správu identit a přístupů (Identity and Access Management, IAM) v internetovém prostředí má svá nepřehlédnutelná specifika.

Je zřejmé, že není prakticky možné vytvořit jednu centrální databázi všech uživatelů internetu. O něco podobného se před několika dekádami snažila technologie X.500. I když některé části této technologie jsou v provozu dodnes, pokus o vytvoření jedné celistvé X.500 databáze neuspěl. Zřejmě ani uspět nemohl, protože internet je složený z množství velmi nesourodých systémů, které není možné tímto způsobem integrovat. Proto se pro prostředí internetu momentálně prosazuje úplně jiný přístup založený na konceptu federace.

Federace identit

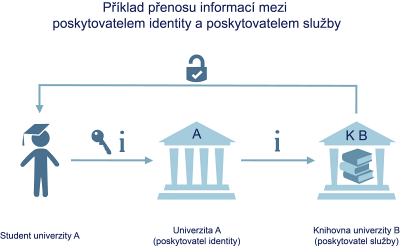

Při použití federace identit má každý zapojený internetový uzel svoji vlastní databázi uživatelů. Tato databáze se používá pro autentifikaci uživatelů, kteří patří tomuto uzlu, například zaměstnanců firmy nebo studentů univerzity. Když takovýto uživatel přistupuje k jinému federovanému uzlu, informace o jeho identitě se přenese na tento uzel pomocí dohodnutých komunikačních protokolů. Vzdálený uzel potom může vidět vybrané atributy identity uživatele. Tento přístup se velmi často používá v akademickém prostředí, kde je prakticky nevyhnutelný pro efektivní spolupráci mezi univerzitami. Například student univerzity A se přihlásí v univerzitním systému pomocí svého jména a hesla. Tento student se rozhodne přihlásit k elektronickým zdrojům knihovny univerzity B. Pomocí protokolů federace identit se knihovní systém dozví, že komunikuje se studentem univerzity A a na základě toho mu udělí přístup. Univerzita A v tomto případě vystupuje jako poskytovatel identity (Identity Provider), knihovna vystupuje jako poskytovatel služby (Service Provider).

Při použití federace identit má každý zapojený internetový uzel svoji vlastní databázi uživatelů. Knihovna jako poskytovatel služby zná jen minimum informací, které potřebuje. Knihovna nevidí heslo uživatele, jelikož uživatel se autentifikuje jen ve své domovské univerzitě. Knihovna ví, že ten, kdo přistupuje, je denní student univerzity A. To je všechno, co knihovna potřebuje vědět pro poskytnutí přístupu. Knihovna se nedozví jméno studenta, jeho číslo ani žádný jiný důležitý identifikátor. Podobně to platí i v opačném směru: univerzita ví, že student vstoupil do knihovny, ale už neví, s jakými konkrétními zdroji pracoval. Takovýto federativní přístup v rozumné míře zachovává soukromí uživatelů.

Příklad přenosu informací mezi poskytovatelem identity

a poskytovatelem služby

Tento přístup byl navrhovaný primárně pro plně distribuované prostředí, kde se předpokládá přítomnost velkého množství poskytovatelů identit. Při použití tohoto přístupu je zachována bezpečnost systému spolu s akceptovatelným soukromím uživatelů. V této formě se federace identit používá pro mezinárodní spolupráci v akademických sítích. Komerční sféra však tento přístup pozměnila. V komerční oblasti jsou poskytovateli identit většinou jen internetové megakorporace (přihlašování pomocí účtu Google nebo Facebooku apod.). Tím se redukuje počet poskytovatelů identit na několik obrovských firem. I při používání bezpečných technologií se však poskytovatel identity dozví o uživateli jisté informace, například systémy, do kterých vstupoval. Proto systém, ve kterém je několik gigantických poskytovatelů identit, představuje velké riziko. Každý poskytovatel identit umí částečně profilovat obrovské množství uživatelů. Při tomto přístupu soukromí uživatelů trpí.

Protokoly SAML a OAuth

Z technologického hlediska internetovým systémům na správu identit a přístupů dominují dvě rodiny protokolů: SAML a OAuth. SAML je služebně starší a vyzrálejší protokol. Je založený na XML a relativně komplikovaný. Poskytuje však pokročilé funkce a je schopný provozovat i velmi rozsáhlé federace. Používá se nejen v akademickém prostředí, rozsáhlých podnikových partnerských sítích a programech eGovernment.

OAuth je služebně mladší protokol a je primárně navržený pro práci v „RESTful“ prostředí. OAuth je zdánlivě jednodušší protokol. Jeho jednoduchost je však částečně daná faktem, že OAuth specifikace nedefinuje konkrétní protokol, ale popisuje jen poměrně vágně doporučení jak protokol sestrojit. Proto samotný OAuth je prakticky použitelný jen tak, že každá implementace si tyto mezery v definici doplní svým způsobem. Je však pravděpodobné, že každé nasazení OAuth bude mírně jiné a proto je interoperabilita OAuth implementací obrovský problém. Tento problém se snaží řešit dvě specifikace: OpenID Connect a User-Managed Access (UMA). OpenID Connect specifikuje služby na distribuovanou autentifikaci na přístup k internetovým zdrojům. Obě specifikace jsou však relativně mladé a stále nejsou dostatečně ustálené. OAuth a jeho deriváty se začínají používat na řízení přístupu k „RESTful“ službám v uzavřených podnikových systémech. V takových případech je OAuth velmi prospěšný, jelikož pro „RESTful“ prostředí jiný praktický způsob téměř neexistuje. V uzavřených prostředích jsou problémy s interoperabilitou OAuth implementací nepříjemné, ale většinou řešitelné. Jinak je tomu v prostředí internetu. Zde se používá téměř výlučně OpenID Connect a jeho modifikované verze, které si internetové megakorporace upravily pro své potřeby. Interoperabilita implementací je relativně nízká a proto je potřebné přizpůsobovat implementace pro každého poskytovatele identit zvlášť.

Varování na závěr

I když se technologie pro internetovou správu identit objevily před více než dekádou, jejich schopnosti a nasazení jsou stále na začátku. Tyto technologie mají často velké problémy se zachováním soukromí, pokročilou správou přístupů (složitější oprávnění), ale například i s dlouhodobou konzistentností údajů. I když jsou tyto technologie pro některé případy prakticky použitelné, jejich limity jsou poměrně omezené. Nedoporučujeme používat tyto technologie bez předchozí přípravy a konzultace se zkušeným odborníkem, které jsou v tomto případě více než potřebné.

|

Ing. Radovan Semančík, PhD. Autor pracuje ve společnosti Evolveum na pozici softwarového architekta a specialisty na správu identit. Navrhoval jedno z prvních řešení správy identit ve střední Evropě a podílel se na návrhu a nasazení mnoha komplexních řešení v oblasti správy identit. Momentálně věnuje většinu svého času vedením projektu midPoint, který je nejrozsáhlejším volně dostupným open source systémem pro správu identit. |

Stanislav Grünfeld, MBA Spoluautor působí ve společností AMI Praha jako ředitel realizace a je zodpovědný za projekty v oblasti identity managementu. |

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

Formulář pro přidání akce