- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Pořádek v evidenci HW může výrazně zlepšit bezpečnost

Řada IT týmů překvapivě stále není ochotná investovat čas ani finance do „pořádku“. Pokud panuje v IT nepořádek, tak se může snadno stát, že IT oddělení ani neví, zda zařízení nalezená v síti jsou schválená, což je v době BYOD stále častější situace. Nepořádek také způsobuje nejasnosti při řešení incidentů a změn jednotlivých prvků sítě. Přitom dnes může IT oddělení jít příkladem ve využívání konceptu IoT (Internet věcí) a mít celou situaci snadno pod kontrolou.

Řada IT týmů překvapivě stále není ochotná investovat čas ani finance do „pořádku“. Pokud panuje v IT nepořádek, tak se může snadno stát, že IT oddělení ani neví, zda zařízení nalezená v síti jsou schválená, což je v době BYOD stále častější situace. Nepořádek také způsobuje nejasnosti při řešení incidentů a změn jednotlivých prvků sítě. Přitom dnes může IT oddělení jít příkladem ve využívání konceptu IoT (Internet věcí) a mít celou situaci snadno pod kontrolou.

Evidence IT zařízení v ERP systému je nedostatečná a málokdy nabídne něco víc, než co nabízí Excel. Tyto statické evidence se v reálném provozu neustále rozchází se skutečným stavem, protože IT prostředky se snadno přemístí. Snad jen ve chvílích inventury se dostávají tyto evidence do souladu s reálným stavem. Jak zajistit, že budete mít evidenci počítačů a dalších síťových zařízení vždy aktuální? Jak vylepšit pořádek v IT vybavení a tím zároveň vylepšit i bezpečnost? Na obě otázky je prostá odpověď: V co největší míře zavést automatizaci a zpětnou vazbu, aby se minimalizovaly lidské chyby. Pojďme se podívat na konkrétních příkladech, které činnosti je vhodné zautomatizovat, jaké to má výhody i nevýhody a jak tím například dosáhneme bezpečnější sítě.

Microsoft Active Directory jako výchozí zdroj informací

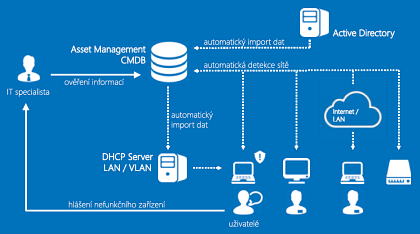

Ideálním zdrojem informací, který se využívá ve většině podnikových sítí, je Microsoft Active Directory. Zde je pouze nutné zajistit, aby zde byl pořádek. Často zde najdete „mrtvé“ účty vyřazených počítačů nebo bývalých zaměstnanců. Není nutné vysvětlovat, že tento nepořádek se velmi dotýká bezpečnosti. Zde velmi pomůže pravidelný automatický import dat z Active Directory do Asset Managementu. Ideálně i zpětné deaktivování účtů v Active Directory, které jsou v Asset Managementu vyřazené.

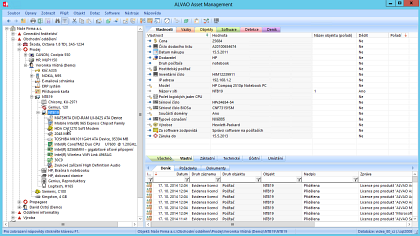

Ukázka IT evidence včetně detekovaných detailů o HW komponentách počítače včetně IP adresy

Detekce zařízení a komponent po síti

Druhým zásadním zdrojem je detekce zařízení a jejich komponent po síti v duchu IoT. To se dnes již stává standardem u moderních systémů typu Asset Management, Konfigurační databáze neboli CMDB dle ITIL. Dnes tyto systémy dokážou zjistit skutečně hodně informací – jak detaily o HW a všech komponentách počítačů, tak i veškeré instalované aplikace. Pro nás je zajímavé, že je možné také detekovat všechny síťové karty včetně MAC adres a poslední známé IP adresy. To nám při zvyšování bezpečnosti velmi pomůže.

Řízení DHCP serveru a síťových prvků

Pouze IT týmem schválená zařízení pak můžete z Asset Managementu importovat do nastavení DHCP serveru nebo i nastavení aktivních prvků sítě (např. VLAN). Zde často postačí pravidelně naplánovaný skript. Díky aktuálnímu seznamu MAC adres dostanou IP adresu pouze evidovaná síťová zařízení v Asset Managementu. V kombinaci s Active Directory a členstvím počítače v OU (Organisation Unit v Active Directory) a skupinách se nastaví, do jakého segmentu sítě se má připojit, jaké síťové disky a tiskárny se mají uživateli připojit. Díky tomu se do sítě nedostane žádné zařízení, které není v evidenci. Toto nejen výrazně zvýší bezpečnost sítě, ale současně zajistí zpětnou vazbu, která zajistí pořádek v evidenci IT.

Možné způsoby detekce zařízení

Zpětná vazba zajišťující pořádek v IT evidenci

Dnes nemůže téměř žádný pracovník nebo zařízení ve společnosti fungovat offline, tedy bez napojení do sítě. Pokud připojení nefunguje, okamžitě se uživatel ozve na IT oddělení (zpětná vazba), které zajistí okamžitou nápravu, a to doplnění daného zařízení (počítač, tablet, telefon…) do IT evidence včetně MAC adresy a zařazení do správného místa ve stromu. Vzhledem k tomu, že nikdo mimo odpovědné pracovníky IT nemá právo provádět změny v IT evidenci, je bezpečnost sítě zase o kus dál.

Doporučení na závěr

Zvyšování IT bezpečnosti se nevyřeší pouhým nákupem dalších technologických zařízení, ale je také nutné nastolit v IT pořádek. Pokud ale chcete mít pořádek efektivní a trvalý, že potřeba se podívat po moderních systémech, které umí snadno importovat data z Active Directory, z evidence majetku v ERP systému, a především umí také detekovat zařízení v síti a zjistit, jaký je uvnitř HW, SW a kdo dané zařízení používá. Takový systém nejen zvýší bezpečnost, ale usnadní i provádění každodenního supportu.

|

Ing. Jan Fiala Autor článku je konzultantem ve společnosti ALVAO. Pomáhá zákazníkům zavádět nejlepší praktiky v řízení IT. Řadu let se úspěšně staral o IT v několika společnostech. Získal certifikaci na procesy ITIL. Software Asset Management (SAM) a je také expertem na celou řadu Microsoft technologií. |

|

Ing. Aleš Studený Autor článku je ředitelem služeb ve společnosti ALVAO. Jeho tým konzultantů zlepšuje IT v českých i zahraničních firmách. Je aktivní v publikaci odborných článků na téma řízení IT (ITSM) a tuto problematiku přednáší na vysokých školách. |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |