- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT SYSTEMS 4/2005

Řešení informační bezpečnosti (1. část)

Dagmar Brechlerová

Informační bezpečnost je důležitou součástí řešení informačního systému organizace, a zejména jeho provozu. Má řadu rovin a náhledů: technologický, právní, koncepční a lidský, který je zřejmě nejdůležitější. Lidský faktor je nejvíce chybující a nejproblematičtější, což někdy vede k tvrzení, že otázka informační bezpečnosti je otázkou lidí. V článku je shrnut základní postup budování bezpečnosti v organizaci, otázka motivace a některé speciální problémy bezpečnosti

Důvody pro řešení informační bezpečnosti

Informační bezpečnost (bezpečnost informací) se v poslední době stává velmi frekventovaným pojmem. Někdy bývá zužována pouze na počítačovou bezpečnost, tj. pojem "computer security". Toto zúžení je ovšem poněkud zavádějící, neboť informace neexistují pouze v elektronické podobě, ale i v podobě papírové, ve formě znalostí zaměstnanců atd. Proto budu dále užívat pojem informační bezpečnost. Význam informací pro každou organizaci je obrovský, často klíčový, a schopnost organizace s nimi pracovat představuje důležitou konkurenční výhodou. Možnost informace zpracovat vhodnými metodami z nich činí významné a žádané zboží třeba pro konkurenci. Informace mají svoji hodnotu, někdy vysokou. Neschopnost organizace informace uchránit může vést od ztráty dobré pověsti firmy přes soudní spor až ke krachu organizace. Nesmíme zapomenout na to, že dnes i některé zákony nařizují o určité informace náležitým způsobem pečovat, například zákon o ochraně osobních údajů [1]. Je nutné, aby rozhodnutí budovat bezpečnost vycházelo z rozhodnutí vedení organizace, že se chce bezpečností zabývat. Tato činnost stojí často velké částky a nepřináší na první pohled žádné hmatatelné výsledky. Není zde žádný viditelný okamžitý výsledek, ani obvykle (alespoň na začátku) není patrné žádné významné zlepšení výkonnosti firmy. Naopak, často při budování bezpečnosti, například při analýze rizik, vyplynou na povrch nepořádky ve firmě či organizaci, což se nemusí všem líbit. Navíc některé kroky při budování bezpečnosti mohou práci organizace nejprve spíše zpomalovat. Velmi neradi bývají správci systémů a sítí, neboť při vybudování nezávislé bezpečnostní infrastruktury v organizaci ztrácejí svoji neomezenou moc. Dle mých zkušeností organizace přistupuje k budování bezpečnosti v následujících případech:

· Má osvícené vedení, které si cenu informací uvědomuje. Obvykle (ne vždy) se jedná o zahraniční firmy, některé banky a telekomunikační společnosti.

· Vedení firmy si sice cenu informací a možnost jejich ztráty neuvědomuje, ale je někým, často z oddělení IT, na toto nebezpečí upozorněno.

· Vedení si sice neuvědomuje, jakou mají informace hodnotu, ale uvědomuje si existenci zákonů (např. zákon o ochraně osobních údajů, zákon o ochraně utajovaných skutečností ) či existenci obchodního tajemství a to, že jejich nedodržení může mít pro organizaci velmi neblahé následky.

· Vedení organizace si neuvědomuje možné nebezpečí vůbec a až bezpečnostní incident dovede vedení k rozhodnutí "něco s tím udělat". Pokud po takovém bezpečnostním incidentu má organizace ještě vůbec nějaká použitelná data, obvykle se péče o ně zlepší.

Kromě výše uvedených důvodů může na nutnost pečovat o informace upozornit vnější auditor, zahraniční partner apod. Dle průzkumu stavu informační bezpečnosti v ČR z roku 2003 organizace udávají jako okolnosti, které mají největší vliv na prosazování informační bezpečnosti, například propojování IS směrem ven, rychlý vývoj v oblasti IT, propojování IS uvnitř organizace, legislativní tlak, výsledky auditu, tlak investorů/akcionářů, legislativa EU.

Bezpečnostní situace v ČR

Výsledkům výše zmíněného průzkumu se věnoval článek v IT Systems 7-8/04 [2], podrobné informace možno najít přímo v publikovaných výsledcích průzkumu [3]. Bohužel se stále opakuje situace, že není vytvořen speciální útvar pro informační bezpečnost, ale tuto řeší oddělení IT, navíc často velmi nízko umístěné v hierarchii organizace. V řadě organizací budování bezpečnosti skončí u vytvoření bezpečnostní politiky, která ale již nikdy není v praxi realizována. Z průzkumu také vyplynulo, že hlavním problémem nejsou peníze, ale nízké bezpečnostní vědomí v ČR, které ústí právě v nedostatečnou podporu ze strany vedení organizace.

Kdy bezpečnost řešit

Ideální by bylo při budování IS rovnou vyřešit (pokud možno trvale) jeho bezpečnost a celkovou informační bezpečnost organizace. Situace ale není tak jednoduchá. Samozřejmě, pokud se bude zavádět nový informační systém, mělo by součástí řešení být také řešení bezpečnosti tohoto systému, kterou by měl zaručit dodavatel systému, resp. systémový integrátor. Toto by mělo být součástí smluv, stejně jako při zavádění IS by velmi jasně měly být definovány bezpečnostní aspekty celého řešení, jako je testování IS při využití dat organizace, mlčenlivost o získaných znalostech o objektové bezpečnosti organizace atd. Dodavatel IS by měl smluvně ošetřit, že dodávaný systém odpovídá legislativě i v oblasti bezpečnosti. Například pokud bude IS obsahovat osobní a citlivé údaje, měl by zaručit příslušné nakládání s nimi dle zákona o ochraně osobních údajů apod. Obvykle je ale postup opačný, firma již nějakou dobu existuje, plní svoji funkci a má IS. Bezpečnost je řešena alespoň částečně (např. provádí se možná antivirová kontrola, je zaveden určitý způsob zálohování, provádí se autentizace hesly). Ale řada kroků je více méně náhodná, neprovádějí se systematicky, jedno oddělení spoléhá na druhé. Teprve při incidentu se zjistí, že vlastně nezálohoval nikdo. Obvykle se tedy důkladné a koncepční řešení bezpečnosti provádí již při existujícím IS. Navíc se bezpečnostní problémy často projeví až po nějaké době jeho provozu. Informační bezpečnost není jen bezpečnost IS, ale i prostředí, ve kterém je umístěn, chování lidí, kteří ho využívají, objektové bezpečnosti atd. Proto doporučuji tento postup: při budování IS co nejvíce dbát na bezpečnostní aspekty, smluvně je ošetřit. Při výběru IS a jeho komponent bezpečnostní hledisko brát jako jedno z klíčových. Po nějaké době fungování IS s ohledem na danou legislativu, bezpečnostní situaci atd. provést standardní kroky řešení bezpečnosti.

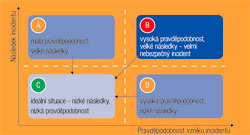

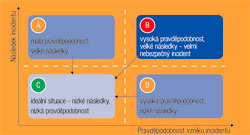

Obr. 1: Schéma rozdělení bezpečnostních incidentů z hlediska jejich rizika a dopadu. Může dojít k různým možným kombinacím, cílem budování bezpečnosti je převést veškeré ostatní situace na situaci C

Standardní kroky řešení bezpečnosti

Nutno připustit, že informační bezpečnost žádné definitivní řešení nemá a jedná se o nikdy nekončící proces, kdy se snažíme určitá rizika zmírnit na přijatelnou úroveň za přijatelnou cenu. V reálném systému jsou vždy uživatelé systému a je známo, že vnitřní uživatel systému je původcem bezpečnostního konfliktu v nejméně 80 %. Stejně tak určité řešení obvykle přináší nějaký nový problém, například využití kryptografie přineslo nové problémy se správou klíčů, nasazení firewallů může zpomalit celý systém atd. Řešení bezpečnosti je obvykle rozpracováno do těchto kroků:

· studie informační bezpečnosti,

· riziková analýza,

· tvorba bezpečnostní politiky,

· bezpečnostní standardy,

· bezpečnostní projekt,

· implementace bezpečnosti,

· monitoring a audit.

Někdy mohou být některé kroky prováděny současně, jindy je pořadí zejména prvních kroků přehozeno nebo se například bezpečnostní politika tvoří ve dvou krocích. Ale výše uvedené schéma je dnes standardem.

Studie bezpečnosti

Jako první krok se obvykle provádí studie informační bezpečnosti. To je zmapování výchozího stavu bezpečnosti v organizaci, ze kterého se vychází. V této fázi musí být také stanoveny cíle a strategie řešení bezpečnosti IS. Někteří autoři doporučují již v tomto bodě vycházet ze stanovené celkové bezpečnostní politiky (CBP), která by tedy měla být vytvořena předtím. CBP je základní dokument, ve kterém je popsán základní rámec, ve kterém řešení probíhá, tj. jsou určeny jak legislativní hranice řešení, tak hranice IS apod. Jiní ale uvádějí, že CBP je výsledkem teprve provedené rizikové analýzy.

Riziková analýza

Pro fungování a přežití organizace je nutné poznat, jaká hrozí rizika, tato rizika vyhodnotit a buď je snížit, nebo zcela odstranit, anebo je, pokud jsou přijatelná, akceptovat. Toto se týká všech oblastí působení organizace, tedy i informačního systému. Proti některým rizikům se může organizace pojistit (povodeň), proti jiným ne. Proto je nezbytným a zcela zásadním krokem analýza rizik, neboli riziková analýza, která musí poskytnout odpověď na tyto otázky:

· Jaké hrozí riziko při nechránění informačních aktiv, tedy co se může stát?

· Jak, kým, jakým způsobem může být bezpečnost informací porušena?

· Jaká je pravděpodobnost, že se tak stane?

To znamená, které hrozby, s jakou pravděpodobností a s jakým dopadem mohou vyvolat bezpečnostní incident (obr. 1). Vzhledem k tomu, že analýza rizik je zcela zásadní, věnuji ji delší část textu.

Existují různé způsoby provádění analýzy rizik, dle ISO/IEC TR 13335 to jsou následující:

· základní přístup,

· neformální přístup,

· podrobná analýza rizik,

· kombinovaný přístup.

Tyto přístupy se liší rozsahem analýzy rizik, jejich rychlostí a samozřejmě také finanční náročností. Vzhledem k tomu, že získané informace jsou pro bezpečnost organizace zásadní, jsou uvedené výsledky utajované a přístupné pouze omezenému okruhu lidí z vedení organizace a poté těm, kdo z nich v další práci vycházejí. Zjištěná rizika by následnou činností měla být ošetřena tak, aby se jednak snížila pravděpodobnost vzniku bezpečnostního incidentu, nejlépe na nulovou pravděpodobnost, jednak se snížily následky incidentu, viz výše. Analýzu rizik je nutno pravidelně opakovat, a to z toho důvodu, že situace v organizaci i bezpečnostní situace se stále mění. Při použití základního přístupu se rychle zavedou určitá bezpečnostní opatření a žádná podrobnější analýza se vlastně neprovádí. Tato opatření jsou obvykle přejata z nějakého standardu v oblasti bezpečnosti IS. V podstatě se pouze porovná doporučený standard s již aplikovanými bezpečnostními opatřeními a použijí se jen ta, která ještě užívána nebyla. Kladem je rychlost a úspory všech zdrojů. Záporem je to, že jednotlivá bezpečnostní opatření nejsou nijak přizpůsobena konkrétní situaci, a proto mohou být předimenzována nebo poddimenzována. U neformálního přístupu se vychází pouze ze zkušeností osob (osoby), které dané prostředí znají. Kladem je rychlost a nízké náklady, záporů je řada. Metoda závisí pouze na subjektivních znalostech a zkušenostech, a ne na objektivním hodnocení podpořeném vhodnými prostředky. Proto se tento postup doporučuje pouze jako počáteční krok pro určité rychlé řešení s následnou podrobnou analýzou rizik. Podrobná analýza rizik je nejpřesnější, ale i nejnáročnější metoda z hlediska času i peněz. Při tomto postupu se nejdříve musí ohodnotit, a také předtím vůbec identifikovat, aktiva organizace, poté se posoudí hrozby pro tato aktiva a odhadne se zranitelnost. Z toho se vyvodí nebo odhadnou rizika a z nich se odvodí příslušná bezpečnostní opatření. Nejprve se stanoví, která aktiva k danému systému patří, tj. data, software, hardware, ale případně i služby. Tato aktiva se ohodnotí, což není problém u hardwaru, ale je to velmi problematické u dat. Zde se musí hodnotit otázky typu poškození dobré pověsti, porušení obchodního tajemství, porušení zákonů, porušení důvěrnosti osobních, případně i citlivých dat apod. Další informace je možné čerpat například ze standardu ISO/IEC TR 13335. Jako další se posoudí hrozby, obvykle podle určitého katalogu hrozeb. Pro analýzu rizik existují specializované programy, nástroje a postupy, např. Cobra, CRAMM, NetRecon, RiskWatch aj. Poradenské firmy mají často vyvinuty svoje vlastní nástroje, ty obvykle spočívají v množství dotazů, které konzultant pokládá a daný softwarový nástroj pomůže odpovědi vyhodnotit. Pro tuto práci je podle mého názoru lépe najmout externí firmu, protože naučit se daný softwarový nástroj ovládat a výsledky vyhodnocovat není jednoduché. Navíc takový nástroj pouze pomůže, celé hodnocení ovšem musí vycházet ze zkušenosti hodnotitele. Všechny uvedené kroky jsou velmi složité, a proto tato analýza dlouho trvá. Protože podrobná riziková analýza je velmi náročná (časově i finančně), je možno provést kombinovaný přístup, kdy se podrobnou analýzou rizik hodnotí pouze určité oblasti a ostatní výše popsaným základním přístupem.

Bezpečnostní politika

Z analýzy rizik vychází tvorba bezpečnostní politiky (BP). Obvykle se rozlišují dva druhy bezpečnostní politiky, a to celková BP (CPB) a systémová BP (SPB). Rozdíl mezi nimi je ten, že CBP je stručný dokument, který shrnuje hlavní zásady, co se bude chránit, kdo za to nese odpovědnost, jakým způsobem se bude postupovat při budování bezpečnosti. Jak jsem uvedla již dříve, někdy se doporučuje vypracovat CBP již před analýzou rizik. Systémová bezpečnostní politika definuje způsob implementace v konkrétním prostředí daného systému. Výsledkem bezpečnostních politik jsou strategická opatření na úrovni IS. Na začátku musí být definován cíl a rozsah SBP, pro koho je závazná, dále charakteristika IS, východiska bezpečnosti jako zákony, normy, interní dokumenty atd. Problém je, že BP je pro každou organizaci jiná, nedá se koupit hotová, může mít různý rozsah od několika stránek až po velmi rozsáhlý dokument. Obvykle je rozsáhlejší politika dělena na bezpečnost fyzickou, personální, administrativní a procedurální, bezpečnost IS a komunikační. Další část by měla obsahovat bezpečnostní řízení IS, tedy popis rolí, zodpovědnosti, pravomocí. Velmi významné je řešení incidentů a testování bezpečnosti. Součástí SBP může být také havarijní plán, nebo se může jednat o zvláštní dokument. SPB by měla být veřejně známa, přijata ve formě vnitřního dokumentu a její platnost vyhlášena k určitému dni.

Bezpečnostní standardy

Bezpečnostní politika vytyčí cíle, kterých by mělo být dosaženo. Pro jejich naplnění jsou vytvořeny bezpečnostní standardy a detailní procedury. Standardy mají pokrývat jak počítačovou bezpečnost, tak i fyzickou, personální bezpečnost, klasifikaci informací atd. [4]. Často se však tato část rovnou spojuje s bezpečnostním projektem.

Bezpečnostní projekt

Další fáze tvorby bezpečnosti již zahrnuje zcela konkrétní opatření, tj. technická opatření hardwarového nebo softwarového typu, různé prostředky bezpečnosti, různé postupy (např. změna hesel), směrnice, normy apod. Některé projekty si můžeme snadněji představit i realizovat, např. projekt fyzické ochrany (zámky, mříže atd.). Tyto prostředky obvykle mají nějakou certifikaci, ze které můžeme vycházet. Horší je to například u programového vybavení. Při realizaci bezpečnostních opatření je nutno dbát na to, aby byla vyvážená - nemá smysl drahý trezor dávat do místnosti vybudované z lehkých příček. Některá bezpečnostní rizika jde odstranit bez velkých nákladů (zákaz používání disket, omezený přístup k internetu). Obvykle se bezpečnostní projekt člení na bezpečnost administrativní, personální, technickou, objektovou, bezpečnost informačního systému a kryptografickou ochranu informací.

Implementace bezpečnosti

Je to konkrétní nasazení výše uvedených bezpečnostních technologií, norem atd. v dané organizaci. Zdálo by se, že jde o nejsnazší část řešení bezpečnosti - již je vše promyšleno, spočteno, a nyní technologie pouze aplikujeme. Ovšem zde vyvstává například problém kdy, v jakém pořadí? Složitější projekt typu nasazení PKI (public key infrastructure) je záležitostí mnoha měsíců i let. Pilotní projekt obvykle dopadá dobře, a přesto se řada konečných řešení PKI v celém světě již nikdy nepodařila realizovat.

Monitoring a audit

Po vybudování bezpečnostních mechanismů je třeba neustále prověřovat, zda odpovídají dané situaci, jsou dobře nastaveny, zda se podmínky nezměnily tak, že již nevyhovují atd. Je nutno mít takové mechanismy, které jednak detekují případné bezpečnostní incidenty (výskyt virů, pokus o průnik zvenku i zvenčí apod.), jednak v sobě případně rovnou mohou obsahovat nápravné kontrolní mechanismy. Možno zmínit například dálkové nastavení firewallu při detekci pokusu o průnik apod. Takové mechanismy a prostředky se řadí do kategorie monitoring a audit. Vzhledem k tomu, že budování bezpečnosti je nikdy nekončící proces, jde vlastně stále o opakování kroků:

· maximální prevence bezpečnostních incidentů,

· detekce incidentů,

· zlepšení prevence, obnova stavu před incidentem, např. zálohování.

Z výše uvedeného vyplývá, že i detekce pokusů o incident, který nemá pro organizaci žádné závažné důsledky, je velmi cenným materiálem, který by organizace měla schraňovat, uchovávat a vyhodnocovat. Přesto ale jak moje vlastní zkušenost, tak průzkum stavu informační bezpečnosti signalizují, že organizace tuto možnost velmi podceňují. Domnívám se, že hlavním problémem je to, že tuto činnost nemá nikdo v náplni práce. Pokud má pod sebou starost o bezpečnost oddělení IT, nemá často ani zájem vyhodnocovat bezpečnostní incidenty, neboť by vlastně pracovalo samo proti sobě. Situace je nepochybně lepší, pokud jsou bezpečnost a IT odděleny. Nasazované bezpečnostní prostředky v sobě již často obsahují možnosti zaznamenávat například útoky, vést záznamy apod., ale tyto možnosti zůstávají nevyužity. Při výuce na vysoké škole (PEF ČZU) jsem několika studentům zadala jako semestrální projekt úkol sledovat, a poté vyhodnotit pomocí volně přístupných detektorů průniků záznamy o snahu o průnik na jejich domácí nebo firemní počítač (jedná se o studenty 4. či 5. ročníku, řada z nich je zaměstnána). Většinou byli velmi překvapeni množstvím a frekvencí těchto bezpečnostních incidentů. Ačkoliv se doporučuje monitoring i audit řešit pokud možno vlastními silami, domnívám se, že jsou oblasti, které je lépe nechat sledovat externí firmou. Jde totiž o to, že například právě pokus o vnější průnik je jednak nutno sledovat v režimu 7×24, jednak je třeba při závažném průniku ihned reagovat (odpojení sítě, uměle vyvolané "zaplavení sítě" apod.) a dále zde je rychlý vývoj v druzích útoku, který vyžaduje speciální znalosti.

Komplexní přístup

Z výše uvedeného postupu budování bezpečnosti by mělo zejména vyplynout, že se jedná o náročnou záležitost nemající nic společného s náhodnými pokusy nastavování práv a přístupů, která se navíc každý den mění a pro uživatele systému jsou plná překvapení. Konkrétní technická opatření jako šifrování, užití bezpečnostních karet apod. musí být výsledkem výše uvedených kroků, které byly popsány, a nikoliv stát na jejich počátku. Některé bezpečnostní technologie jsou velmi drahé a při neuváženém nákupu, kdy se ukáže, že se pro organizaci vůbec nehodí, může jít o vyhozené peníze.

Zdroje:

[1] www.uoou.cz. Zákon o ochraně osobních údajů

[2] Brechlerová, D.: Výsledky průzkumu stavu informační bezpečnosti v České republice, IT Systems 7-8/2004

[3] Průzkum stavu informační bezpečnosti v ČR 2003. NBU, DSM, Ernst and Young, 2003

[4] Kolektiv: Informační bezpečnost - příručka manažera. DSM, 2001

Autorka článku, RNDr. Dagmar Brechlerová, působí na Provozně ekonomické fakultě ČZU a jako lektor a konzultant v oblasti bezpečnosti IS.

Příště: Budování bezpečnostního týmu, možnosti outsourcingu

Důvody pro řešení informační bezpečnosti

Informační bezpečnost (bezpečnost informací) se v poslední době stává velmi frekventovaným pojmem. Někdy bývá zužována pouze na počítačovou bezpečnost, tj. pojem "computer security". Toto zúžení je ovšem poněkud zavádějící, neboť informace neexistují pouze v elektronické podobě, ale i v podobě papírové, ve formě znalostí zaměstnanců atd. Proto budu dále užívat pojem informační bezpečnost. Význam informací pro každou organizaci je obrovský, často klíčový, a schopnost organizace s nimi pracovat představuje důležitou konkurenční výhodou. Možnost informace zpracovat vhodnými metodami z nich činí významné a žádané zboží třeba pro konkurenci. Informace mají svoji hodnotu, někdy vysokou. Neschopnost organizace informace uchránit může vést od ztráty dobré pověsti firmy přes soudní spor až ke krachu organizace. Nesmíme zapomenout na to, že dnes i některé zákony nařizují o určité informace náležitým způsobem pečovat, například zákon o ochraně osobních údajů [1]. Je nutné, aby rozhodnutí budovat bezpečnost vycházelo z rozhodnutí vedení organizace, že se chce bezpečností zabývat. Tato činnost stojí často velké částky a nepřináší na první pohled žádné hmatatelné výsledky. Není zde žádný viditelný okamžitý výsledek, ani obvykle (alespoň na začátku) není patrné žádné významné zlepšení výkonnosti firmy. Naopak, často při budování bezpečnosti, například při analýze rizik, vyplynou na povrch nepořádky ve firmě či organizaci, což se nemusí všem líbit. Navíc některé kroky při budování bezpečnosti mohou práci organizace nejprve spíše zpomalovat. Velmi neradi bývají správci systémů a sítí, neboť při vybudování nezávislé bezpečnostní infrastruktury v organizaci ztrácejí svoji neomezenou moc. Dle mých zkušeností organizace přistupuje k budování bezpečnosti v následujících případech:

· Má osvícené vedení, které si cenu informací uvědomuje. Obvykle (ne vždy) se jedná o zahraniční firmy, některé banky a telekomunikační společnosti.

· Vedení firmy si sice cenu informací a možnost jejich ztráty neuvědomuje, ale je někým, často z oddělení IT, na toto nebezpečí upozorněno.

· Vedení si sice neuvědomuje, jakou mají informace hodnotu, ale uvědomuje si existenci zákonů (např. zákon o ochraně osobních údajů, zákon o ochraně utajovaných skutečností ) či existenci obchodního tajemství a to, že jejich nedodržení může mít pro organizaci velmi neblahé následky.

· Vedení organizace si neuvědomuje možné nebezpečí vůbec a až bezpečnostní incident dovede vedení k rozhodnutí "něco s tím udělat". Pokud po takovém bezpečnostním incidentu má organizace ještě vůbec nějaká použitelná data, obvykle se péče o ně zlepší.

Kromě výše uvedených důvodů může na nutnost pečovat o informace upozornit vnější auditor, zahraniční partner apod. Dle průzkumu stavu informační bezpečnosti v ČR z roku 2003 organizace udávají jako okolnosti, které mají největší vliv na prosazování informační bezpečnosti, například propojování IS směrem ven, rychlý vývoj v oblasti IT, propojování IS uvnitř organizace, legislativní tlak, výsledky auditu, tlak investorů/akcionářů, legislativa EU.

Bezpečnostní situace v ČR

Výsledkům výše zmíněného průzkumu se věnoval článek v IT Systems 7-8/04 [2], podrobné informace možno najít přímo v publikovaných výsledcích průzkumu [3]. Bohužel se stále opakuje situace, že není vytvořen speciální útvar pro informační bezpečnost, ale tuto řeší oddělení IT, navíc často velmi nízko umístěné v hierarchii organizace. V řadě organizací budování bezpečnosti skončí u vytvoření bezpečnostní politiky, která ale již nikdy není v praxi realizována. Z průzkumu také vyplynulo, že hlavním problémem nejsou peníze, ale nízké bezpečnostní vědomí v ČR, které ústí právě v nedostatečnou podporu ze strany vedení organizace.

Kdy bezpečnost řešit

Ideální by bylo při budování IS rovnou vyřešit (pokud možno trvale) jeho bezpečnost a celkovou informační bezpečnost organizace. Situace ale není tak jednoduchá. Samozřejmě, pokud se bude zavádět nový informační systém, mělo by součástí řešení být také řešení bezpečnosti tohoto systému, kterou by měl zaručit dodavatel systému, resp. systémový integrátor. Toto by mělo být součástí smluv, stejně jako při zavádění IS by velmi jasně měly být definovány bezpečnostní aspekty celého řešení, jako je testování IS při využití dat organizace, mlčenlivost o získaných znalostech o objektové bezpečnosti organizace atd. Dodavatel IS by měl smluvně ošetřit, že dodávaný systém odpovídá legislativě i v oblasti bezpečnosti. Například pokud bude IS obsahovat osobní a citlivé údaje, měl by zaručit příslušné nakládání s nimi dle zákona o ochraně osobních údajů apod. Obvykle je ale postup opačný, firma již nějakou dobu existuje, plní svoji funkci a má IS. Bezpečnost je řešena alespoň částečně (např. provádí se možná antivirová kontrola, je zaveden určitý způsob zálohování, provádí se autentizace hesly). Ale řada kroků je více méně náhodná, neprovádějí se systematicky, jedno oddělení spoléhá na druhé. Teprve při incidentu se zjistí, že vlastně nezálohoval nikdo. Obvykle se tedy důkladné a koncepční řešení bezpečnosti provádí již při existujícím IS. Navíc se bezpečnostní problémy často projeví až po nějaké době jeho provozu. Informační bezpečnost není jen bezpečnost IS, ale i prostředí, ve kterém je umístěn, chování lidí, kteří ho využívají, objektové bezpečnosti atd. Proto doporučuji tento postup: při budování IS co nejvíce dbát na bezpečnostní aspekty, smluvně je ošetřit. Při výběru IS a jeho komponent bezpečnostní hledisko brát jako jedno z klíčových. Po nějaké době fungování IS s ohledem na danou legislativu, bezpečnostní situaci atd. provést standardní kroky řešení bezpečnosti.

Obr. 1: Schéma rozdělení bezpečnostních incidentů z hlediska jejich rizika a dopadu. Může dojít k různým možným kombinacím, cílem budování bezpečnosti je převést veškeré ostatní situace na situaci C

Standardní kroky řešení bezpečnosti

Nutno připustit, že informační bezpečnost žádné definitivní řešení nemá a jedná se o nikdy nekončící proces, kdy se snažíme určitá rizika zmírnit na přijatelnou úroveň za přijatelnou cenu. V reálném systému jsou vždy uživatelé systému a je známo, že vnitřní uživatel systému je původcem bezpečnostního konfliktu v nejméně 80 %. Stejně tak určité řešení obvykle přináší nějaký nový problém, například využití kryptografie přineslo nové problémy se správou klíčů, nasazení firewallů může zpomalit celý systém atd. Řešení bezpečnosti je obvykle rozpracováno do těchto kroků:

· studie informační bezpečnosti,

· riziková analýza,

· tvorba bezpečnostní politiky,

· bezpečnostní standardy,

· bezpečnostní projekt,

· implementace bezpečnosti,

· monitoring a audit.

Někdy mohou být některé kroky prováděny současně, jindy je pořadí zejména prvních kroků přehozeno nebo se například bezpečnostní politika tvoří ve dvou krocích. Ale výše uvedené schéma je dnes standardem.

Studie bezpečnosti

Jako první krok se obvykle provádí studie informační bezpečnosti. To je zmapování výchozího stavu bezpečnosti v organizaci, ze kterého se vychází. V této fázi musí být také stanoveny cíle a strategie řešení bezpečnosti IS. Někteří autoři doporučují již v tomto bodě vycházet ze stanovené celkové bezpečnostní politiky (CBP), která by tedy měla být vytvořena předtím. CBP je základní dokument, ve kterém je popsán základní rámec, ve kterém řešení probíhá, tj. jsou určeny jak legislativní hranice řešení, tak hranice IS apod. Jiní ale uvádějí, že CBP je výsledkem teprve provedené rizikové analýzy.

Riziková analýza

Pro fungování a přežití organizace je nutné poznat, jaká hrozí rizika, tato rizika vyhodnotit a buď je snížit, nebo zcela odstranit, anebo je, pokud jsou přijatelná, akceptovat. Toto se týká všech oblastí působení organizace, tedy i informačního systému. Proti některým rizikům se může organizace pojistit (povodeň), proti jiným ne. Proto je nezbytným a zcela zásadním krokem analýza rizik, neboli riziková analýza, která musí poskytnout odpověď na tyto otázky:

· Jaké hrozí riziko při nechránění informačních aktiv, tedy co se může stát?

· Jak, kým, jakým způsobem může být bezpečnost informací porušena?

· Jaká je pravděpodobnost, že se tak stane?

To znamená, které hrozby, s jakou pravděpodobností a s jakým dopadem mohou vyvolat bezpečnostní incident (obr. 1). Vzhledem k tomu, že analýza rizik je zcela zásadní, věnuji ji delší část textu.

Existují různé způsoby provádění analýzy rizik, dle ISO/IEC TR 13335 to jsou následující:

· základní přístup,

· neformální přístup,

· podrobná analýza rizik,

· kombinovaný přístup.

Tyto přístupy se liší rozsahem analýzy rizik, jejich rychlostí a samozřejmě také finanční náročností. Vzhledem k tomu, že získané informace jsou pro bezpečnost organizace zásadní, jsou uvedené výsledky utajované a přístupné pouze omezenému okruhu lidí z vedení organizace a poté těm, kdo z nich v další práci vycházejí. Zjištěná rizika by následnou činností měla být ošetřena tak, aby se jednak snížila pravděpodobnost vzniku bezpečnostního incidentu, nejlépe na nulovou pravděpodobnost, jednak se snížily následky incidentu, viz výše. Analýzu rizik je nutno pravidelně opakovat, a to z toho důvodu, že situace v organizaci i bezpečnostní situace se stále mění. Při použití základního přístupu se rychle zavedou určitá bezpečnostní opatření a žádná podrobnější analýza se vlastně neprovádí. Tato opatření jsou obvykle přejata z nějakého standardu v oblasti bezpečnosti IS. V podstatě se pouze porovná doporučený standard s již aplikovanými bezpečnostními opatřeními a použijí se jen ta, která ještě užívána nebyla. Kladem je rychlost a úspory všech zdrojů. Záporem je to, že jednotlivá bezpečnostní opatření nejsou nijak přizpůsobena konkrétní situaci, a proto mohou být předimenzována nebo poddimenzována. U neformálního přístupu se vychází pouze ze zkušeností osob (osoby), které dané prostředí znají. Kladem je rychlost a nízké náklady, záporů je řada. Metoda závisí pouze na subjektivních znalostech a zkušenostech, a ne na objektivním hodnocení podpořeném vhodnými prostředky. Proto se tento postup doporučuje pouze jako počáteční krok pro určité rychlé řešení s následnou podrobnou analýzou rizik. Podrobná analýza rizik je nejpřesnější, ale i nejnáročnější metoda z hlediska času i peněz. Při tomto postupu se nejdříve musí ohodnotit, a také předtím vůbec identifikovat, aktiva organizace, poté se posoudí hrozby pro tato aktiva a odhadne se zranitelnost. Z toho se vyvodí nebo odhadnou rizika a z nich se odvodí příslušná bezpečnostní opatření. Nejprve se stanoví, která aktiva k danému systému patří, tj. data, software, hardware, ale případně i služby. Tato aktiva se ohodnotí, což není problém u hardwaru, ale je to velmi problematické u dat. Zde se musí hodnotit otázky typu poškození dobré pověsti, porušení obchodního tajemství, porušení zákonů, porušení důvěrnosti osobních, případně i citlivých dat apod. Další informace je možné čerpat například ze standardu ISO/IEC TR 13335. Jako další se posoudí hrozby, obvykle podle určitého katalogu hrozeb. Pro analýzu rizik existují specializované programy, nástroje a postupy, např. Cobra, CRAMM, NetRecon, RiskWatch aj. Poradenské firmy mají často vyvinuty svoje vlastní nástroje, ty obvykle spočívají v množství dotazů, které konzultant pokládá a daný softwarový nástroj pomůže odpovědi vyhodnotit. Pro tuto práci je podle mého názoru lépe najmout externí firmu, protože naučit se daný softwarový nástroj ovládat a výsledky vyhodnocovat není jednoduché. Navíc takový nástroj pouze pomůže, celé hodnocení ovšem musí vycházet ze zkušenosti hodnotitele. Všechny uvedené kroky jsou velmi složité, a proto tato analýza dlouho trvá. Protože podrobná riziková analýza je velmi náročná (časově i finančně), je možno provést kombinovaný přístup, kdy se podrobnou analýzou rizik hodnotí pouze určité oblasti a ostatní výše popsaným základním přístupem.

Bezpečnostní politika

Z analýzy rizik vychází tvorba bezpečnostní politiky (BP). Obvykle se rozlišují dva druhy bezpečnostní politiky, a to celková BP (CPB) a systémová BP (SPB). Rozdíl mezi nimi je ten, že CBP je stručný dokument, který shrnuje hlavní zásady, co se bude chránit, kdo za to nese odpovědnost, jakým způsobem se bude postupovat při budování bezpečnosti. Jak jsem uvedla již dříve, někdy se doporučuje vypracovat CBP již před analýzou rizik. Systémová bezpečnostní politika definuje způsob implementace v konkrétním prostředí daného systému. Výsledkem bezpečnostních politik jsou strategická opatření na úrovni IS. Na začátku musí být definován cíl a rozsah SBP, pro koho je závazná, dále charakteristika IS, východiska bezpečnosti jako zákony, normy, interní dokumenty atd. Problém je, že BP je pro každou organizaci jiná, nedá se koupit hotová, může mít různý rozsah od několika stránek až po velmi rozsáhlý dokument. Obvykle je rozsáhlejší politika dělena na bezpečnost fyzickou, personální, administrativní a procedurální, bezpečnost IS a komunikační. Další část by měla obsahovat bezpečnostní řízení IS, tedy popis rolí, zodpovědnosti, pravomocí. Velmi významné je řešení incidentů a testování bezpečnosti. Součástí SBP může být také havarijní plán, nebo se může jednat o zvláštní dokument. SPB by měla být veřejně známa, přijata ve formě vnitřního dokumentu a její platnost vyhlášena k určitému dni.

Bezpečnostní standardy

Bezpečnostní politika vytyčí cíle, kterých by mělo být dosaženo. Pro jejich naplnění jsou vytvořeny bezpečnostní standardy a detailní procedury. Standardy mají pokrývat jak počítačovou bezpečnost, tak i fyzickou, personální bezpečnost, klasifikaci informací atd. [4]. Často se však tato část rovnou spojuje s bezpečnostním projektem.

Bezpečnostní projekt

Další fáze tvorby bezpečnosti již zahrnuje zcela konkrétní opatření, tj. technická opatření hardwarového nebo softwarového typu, různé prostředky bezpečnosti, různé postupy (např. změna hesel), směrnice, normy apod. Některé projekty si můžeme snadněji představit i realizovat, např. projekt fyzické ochrany (zámky, mříže atd.). Tyto prostředky obvykle mají nějakou certifikaci, ze které můžeme vycházet. Horší je to například u programového vybavení. Při realizaci bezpečnostních opatření je nutno dbát na to, aby byla vyvážená - nemá smysl drahý trezor dávat do místnosti vybudované z lehkých příček. Některá bezpečnostní rizika jde odstranit bez velkých nákladů (zákaz používání disket, omezený přístup k internetu). Obvykle se bezpečnostní projekt člení na bezpečnost administrativní, personální, technickou, objektovou, bezpečnost informačního systému a kryptografickou ochranu informací.

Implementace bezpečnosti

Je to konkrétní nasazení výše uvedených bezpečnostních technologií, norem atd. v dané organizaci. Zdálo by se, že jde o nejsnazší část řešení bezpečnosti - již je vše promyšleno, spočteno, a nyní technologie pouze aplikujeme. Ovšem zde vyvstává například problém kdy, v jakém pořadí? Složitější projekt typu nasazení PKI (public key infrastructure) je záležitostí mnoha měsíců i let. Pilotní projekt obvykle dopadá dobře, a přesto se řada konečných řešení PKI v celém světě již nikdy nepodařila realizovat.

Monitoring a audit

Po vybudování bezpečnostních mechanismů je třeba neustále prověřovat, zda odpovídají dané situaci, jsou dobře nastaveny, zda se podmínky nezměnily tak, že již nevyhovují atd. Je nutno mít takové mechanismy, které jednak detekují případné bezpečnostní incidenty (výskyt virů, pokus o průnik zvenku i zvenčí apod.), jednak v sobě případně rovnou mohou obsahovat nápravné kontrolní mechanismy. Možno zmínit například dálkové nastavení firewallu při detekci pokusu o průnik apod. Takové mechanismy a prostředky se řadí do kategorie monitoring a audit. Vzhledem k tomu, že budování bezpečnosti je nikdy nekončící proces, jde vlastně stále o opakování kroků:

· maximální prevence bezpečnostních incidentů,

· detekce incidentů,

· zlepšení prevence, obnova stavu před incidentem, např. zálohování.

Z výše uvedeného vyplývá, že i detekce pokusů o incident, který nemá pro organizaci žádné závažné důsledky, je velmi cenným materiálem, který by organizace měla schraňovat, uchovávat a vyhodnocovat. Přesto ale jak moje vlastní zkušenost, tak průzkum stavu informační bezpečnosti signalizují, že organizace tuto možnost velmi podceňují. Domnívám se, že hlavním problémem je to, že tuto činnost nemá nikdo v náplni práce. Pokud má pod sebou starost o bezpečnost oddělení IT, nemá často ani zájem vyhodnocovat bezpečnostní incidenty, neboť by vlastně pracovalo samo proti sobě. Situace je nepochybně lepší, pokud jsou bezpečnost a IT odděleny. Nasazované bezpečnostní prostředky v sobě již často obsahují možnosti zaznamenávat například útoky, vést záznamy apod., ale tyto možnosti zůstávají nevyužity. Při výuce na vysoké škole (PEF ČZU) jsem několika studentům zadala jako semestrální projekt úkol sledovat, a poté vyhodnotit pomocí volně přístupných detektorů průniků záznamy o snahu o průnik na jejich domácí nebo firemní počítač (jedná se o studenty 4. či 5. ročníku, řada z nich je zaměstnána). Většinou byli velmi překvapeni množstvím a frekvencí těchto bezpečnostních incidentů. Ačkoliv se doporučuje monitoring i audit řešit pokud možno vlastními silami, domnívám se, že jsou oblasti, které je lépe nechat sledovat externí firmou. Jde totiž o to, že například právě pokus o vnější průnik je jednak nutno sledovat v režimu 7×24, jednak je třeba při závažném průniku ihned reagovat (odpojení sítě, uměle vyvolané "zaplavení sítě" apod.) a dále zde je rychlý vývoj v druzích útoku, který vyžaduje speciální znalosti.

Komplexní přístup

Z výše uvedeného postupu budování bezpečnosti by mělo zejména vyplynout, že se jedná o náročnou záležitost nemající nic společného s náhodnými pokusy nastavování práv a přístupů, která se navíc každý den mění a pro uživatele systému jsou plná překvapení. Konkrétní technická opatření jako šifrování, užití bezpečnostních karet apod. musí být výsledkem výše uvedených kroků, které byly popsány, a nikoliv stát na jejich počátku. Některé bezpečnostní technologie jsou velmi drahé a při neuváženém nákupu, kdy se ukáže, že se pro organizaci vůbec nehodí, může jít o vyhozené peníze.

Zdroje:

[1] www.uoou.cz. Zákon o ochraně osobních údajů

[2] Brechlerová, D.: Výsledky průzkumu stavu informační bezpečnosti v České republice, IT Systems 7-8/2004

[3] Průzkum stavu informační bezpečnosti v ČR 2003. NBU, DSM, Ernst and Young, 2003

[4] Kolektiv: Informační bezpečnost - příručka manažera. DSM, 2001

Autorka článku, RNDr. Dagmar Brechlerová, působí na Provozně ekonomické fakultě ČZU a jako lektor a konzultant v oblasti bezpečnosti IS.

Příště: Budování bezpečnostního týmu, možnosti outsourcingu

Chcete získat časopis IT Systems s tímto a mnoha dalšími články z oblasti informačních systémů a řízení podnikové informatiky? Objednejte si předplatné nebo konkrétní vydání časopisu IT Systems z našeho archivu.

Časopis IT Systems / Odborná příloha

Archiv časopisu IT Systems

Oborové a tematické přílohy

Kalendář akcí

Formulář pro přidání akce

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

IT Systems podporuje

Formulář pro přidání akce