- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (32)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (38)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (70)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT Professional , ITSM (ITIL) - Řízení IT

Jak eliminovat rizika nativního auditu databází

Amichai Shulman

Stále častěji zveřejňovaná prolomení ochrany klientů

vedou provozovatele informačních systémů i regulační

orgány k prosazování stále přísnějšího databázového

auditu a bezpečnostních požadavků. Aby vyhověly

těmto požadavkům, mohou se některé organizace

pokoušet aplikovat nativní moduly pro audit dodávané

s platformou databázového software. Tato praxe

„self-auditing“ databáze je však založena na několika

mylných předpokladech a zásadním způsobem porušuje

základní bezpečnostní požadavek na oddělení

rolí a zodpovědností. Z tohoto důvodu roste v oblasti

databázové bezpečnosti potřeba nezávislých zařízení,

jako je i SecureSphere od společnosti Imperva.

SecureSphere nabízí jednoduchý způsob oddělení

rolí, zvýšení databázové výkonnosti, snížení nákladů

a rozšířené možnosti auditu.

Obr. 1: Takto vypadá zařízení Imperva SecureSphere fyzicky

Neexistuje žádné logické opodstatnění takového předpokladu. Například v září 2005 Imperva odhalila závažnou slabinu v auditu MS SQL Serveru, která umožňuje útočníkům snadno a kompletně eliminovat MS-SQL nativní audit. Podobně může být uvedena celá řada dalších známých bezpečnostních slabin databázového auditu (např. ze světa Oracle). Mechanismus auditu databáze je tedy zranitelný obdobným způsobem jako každý jiný prvek databáze.

K ilustraci tohoto tvrzení uvažte automobil s vestavěným videozabezpečením. V situaci, kdy je dveřní zámek překonán, takový systém předpokládá, že zloděj může být odhalen následným použitím záznamu z bezpečnostní kamery. Dává to smysl? Videozáznam by byl ukraden spolu s automobilem! Nechal by snad ohleduplný zloděj svoji bohulibou činnost natáčet bezpečnostní kamerou umístěnou v automobilu a pásku po krádeži zaslal na policii? Tato absurdní situace je přímo analogická s nativním databázovým auditem a ilustruje zřejmý nedostatek každého self-audit systému.

V kontextu databází nabízí jednoduchý způsob oddělení rolí bezpečnostní zařízení umístěná do počítačové sítě. Jako nezávislý síťový prvek extrahuje takové zařízení detailní auditní informace z databázové komunikace při naprostém oddělení od databázového serveru a jeho administrátorů. Bezpečnostní zařízení může fungovat v „utajeném“ režimu (žádná IP adresa atd.) a zůstat útočníkům naprosto neviditelné. Veškerá aktivita je sledovaná a záznamy auditu nemohou být žádným způsobem znehodnoceny.

Nezávislá zařízení pro zabezpečení databází poskytují oproti nativním databázovým mechanismům výhody také v oblasti výkonnosti a nákladů. Nativní databázový mechanismus je obecně známý svou spotřebou CPU a diskových zdrojů. Často jsou výkonnostní problémy zaznamenané po zapnutí auditu příčinou toho, že mnohé organizace ze svých požadavků na audit ustoupí nebo audit zcela opustí. Na druhé straně zařízení pro zabezpečení databází pracuje rychlostí síťové linky a má nulový dopad na výkonnost databáze. Po přemístění režie auditu na nezávislé zařízení mohou organizace v reálném provozu používat detailnější audit při menších nárocích na hardware databázových serverů.

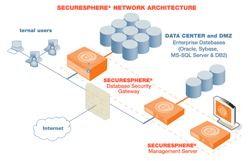

Obr. 2: SecureSphere Database Security Gateways jsou umístěny

v cestě k databázovým serverům, kde zajišťují automatickou analýzu použití databází (samoučení), audit a zabezpečení. Management server slouží k agregovanému použití případného většího počtu DSG: centralizuje konfiguraci, správu bezpečnostní politiky, monitoring, logování i audit reporting.

Technologie Universal User Tracking používaná v SecureSphere umožňuje identifikaci jednotlivých uživatelů dokonce i když přistupují přes webovou aplikaci. K identifikaci jmen uživatelů SecureSphere monitoruje uživatelskou aktivitu webových aplikací a koreluje ji s transakcemi v databázi.

Pomocí technologie Dynamic Profiling monitoruje SecureSphere reálný databázový provoz a automaticky vytváří verifikované základní profily, které reprezentují normální chování každého uživatele. Následným srovnáváním profilu s aktuálním chováním uživatele identifikuje SecureSphere důležité změny (nebo překročení bezpečnostní politiky) v chování uživatele. Například, když DBA bez předchozí potřeby hromadných výběrů dat náhle vybere z databáze záznamy deseti tisíce zákazníků, může SecureSphere vygenerovat alert a vytvořit auditní záznam s vysokou prioritou. Pokud jsou změny chování nebo narušení bezpečnosti dostatečně kritické – například požadavek z webové aplikace na zrušení celé tabulky databáze – může SecureSphere dokonce zablokovat takový požadavek ještě předtím, než dojde ke škodě.

Distribuovaná architektura auditu SecureSphere umožňuje, aby byl pořizován detailní audit při zachování možnosti škálování i pro ta největší datová centra. Tato architektura zajišťuje distribuci sběru, uložení i zpracování dat přes centrální řídící server a řadu distribuovaných zařízení. Pro práci s velikými objemy dat při požadavcích na jejich dlouhodobé uchování mohou být data auditu periodicky archivována do externích systémů pro archivaci dat. Archivovaná data mohou být kryptována, podepsána a komprimována, aby byla zajištěna integrita auditu a redukovány požadavky na prostor.

Mylný předpoklad č. 1: Nativní audit databáze není zranitelný

První chybný předpoklad spojený s používáním modulu nativního databázového auditu je v tom, že kód tohoto modulu je výlučným prvkem databáze, že není zranitelný žádným napadením.

Obr. 1: Takto vypadá zařízení Imperva SecureSphere fyzicky

Neexistuje žádné logické opodstatnění takového předpokladu. Například v září 2005 Imperva odhalila závažnou slabinu v auditu MS SQL Serveru, která umožňuje útočníkům snadno a kompletně eliminovat MS-SQL nativní audit. Podobně může být uvedena celá řada dalších známých bezpečnostních slabin databázového auditu (např. ze světa Oracle). Mechanismus auditu databáze je tedy zranitelný obdobným způsobem jako každý jiný prvek databáze.

Mylný předpoklad č. 2: Nativní audit databáze

nebývá předmětem úmyslného poškození Dokonce ještě chybnější je druhý předpoklad, že se útočník nebude pokoušet vypnout audit nebo znehodnotit záznamy auditu, když je server napaden. Útočník může například získat práva databázového administrátora a okamžitě vyřadit mechanismus auditu. A podobně, i darebný administrátor nebo vývojář může zneužít legitimně získaná přístupová oprávnění k vymazání záznamů z auditu, aby skryl útok.K ilustraci tohoto tvrzení uvažte automobil s vestavěným videozabezpečením. V situaci, kdy je dveřní zámek překonán, takový systém předpokládá, že zloděj může být odhalen následným použitím záznamu z bezpečnostní kamery. Dává to smysl? Videozáznam by byl ukraden spolu s automobilem! Nechal by snad ohleduplný zloděj svoji bohulibou činnost natáčet bezpečnostní kamerou umístěnou v automobilu a pásku po krádeži zaslal na policii? Tato absurdní situace je přímo analogická s nativním databázovým auditem a ilustruje zřejmý nedostatek každého self-audit systému.

Nechal by snad ohleduplný zloděj svoji bohulibou činnost

natáčet bezpečnostní kamerou umístěnou v automobilu

a pásku po krádeži zaslal na policii? Tato absurdní situace je

přímo analogická s nativním databázovým auditem a ilustruje

zřejmý nedostatek každého self-audit systému.

Efektivní oddělení rolí – zařízení pro zabezpečení databází

Klíčová fráze z oblasti auditu a zabezpečení zní „oddělení rolí“. Každý odborník na audit a bezpečnost může potvrdit, že systémy auditu by měly být odděleny od systémů auditovaných. To zahrnuje jak osoby, tak jakékoliv nástroje automatizovaného monitoringu zahrnuté v procesu. V kontextu zabezpečení automobilu by například bylo mnohem prozíravější umístit bezpečnostní kameru do garáže mimo vůz než do samotného vozu.V kontextu databází nabízí jednoduchý způsob oddělení rolí bezpečnostní zařízení umístěná do počítačové sítě. Jako nezávislý síťový prvek extrahuje takové zařízení detailní auditní informace z databázové komunikace při naprostém oddělení od databázového serveru a jeho administrátorů. Bezpečnostní zařízení může fungovat v „utajeném“ režimu (žádná IP adresa atd.) a zůstat útočníkům naprosto neviditelné. Veškerá aktivita je sledovaná a záznamy auditu nemohou být žádným způsobem znehodnoceny.

Nezávislá zařízení pro zabezpečení databází poskytují oproti nativním databázovým mechanismům výhody také v oblasti výkonnosti a nákladů. Nativní databázový mechanismus je obecně známý svou spotřebou CPU a diskových zdrojů. Často jsou výkonnostní problémy zaznamenané po zapnutí auditu příčinou toho, že mnohé organizace ze svých požadavků na audit ustoupí nebo audit zcela opustí. Na druhé straně zařízení pro zabezpečení databází pracuje rychlostí síťové linky a má nulový dopad na výkonnost databáze. Po přemístění režie auditu na nezávislé zařízení mohou organizace v reálném provozu používat detailnější audit při menších nárocích na hardware databázových serverů.

Obr. 2: SecureSphere Database Security Gateways jsou umístěny

v cestě k databázovým serverům, kde zajišťují automatickou analýzu použití databází (samoučení), audit a zabezpečení. Management server slouží k agregovanému použití případného většího počtu DSG: centralizuje konfiguraci, správu bezpečnostní politiky, monitoring, logování i audit reporting.

Imperva SecureSphere - prominentní zařízení pro zabezpečení databází

SecureSphere Database Security Gateway od společnosti Imperva je v síti umístěné zařízení pro audit a zabezpečení databází, které nabízí výše popsané oddělení rolí, výkonnostní výhody a snížení nákladů. Kromě toho však zahrnuje i celou řadu unikátních možností, kterými se odlišuje od ostatních řešení. Tyto možnosti zahrnují určování odpovědnosti až na úroveň jednotlivých uživatelů webových aplikací, identifikaci důležitých změn chování, detailní audit a škálovatelnost.Identifikace uživatelů webových aplikací

Každý záznam auditu by měl obsahovat validní jméno uživatele, aby mohla být určena přesná odpovědnost. Pokud však uživatelé přistupují do databází pomocí komerčních aplikací (SAP, PeopleSoft atd.) nebo zákaznických webových aplikací, autentizace je zajišťována aplikací a informace o uživateli není předávána do databáze. Každý mechanismus auditu, který při sběru informací spoléhá pouze na databázi, je tedy vůči opravdové identitě uživatelů slepý.Technologie Universal User Tracking používaná v SecureSphere umožňuje identifikaci jednotlivých uživatelů dokonce i když přistupují přes webovou aplikaci. K identifikaci jmen uživatelů SecureSphere monitoruje uživatelskou aktivitu webových aplikací a koreluje ji s transakcemi v databázi.

Identifikace důležitých změn chování

Pořizování prostého chronologického přehledu všech databázových transakcí není vším, co od databázového auditu očekáváme. Velké objemy informací generované v mnoha prostředích činí systémy auditu nezpůsobilými pro identifikaci nebezpečné aktivity. Efektivní auditní systémy by měly poskytovat priorizované pohledy, které separují důležité změny chování a narušení bezpečnostní politiky od běžné aktivity uživatelů.Pomocí technologie Dynamic Profiling monitoruje SecureSphere reálný databázový provoz a automaticky vytváří verifikované základní profily, které reprezentují normální chování každého uživatele. Následným srovnáváním profilu s aktuálním chováním uživatele identifikuje SecureSphere důležité změny (nebo překročení bezpečnostní politiky) v chování uživatele. Například, když DBA bez předchozí potřeby hromadných výběrů dat náhle vybere z databáze záznamy deseti tisíce zákazníků, může SecureSphere vygenerovat alert a vytvořit auditní záznam s vysokou prioritou. Pokud jsou změny chování nebo narušení bezpečnosti dostatečně kritické – například požadavek z webové aplikace na zrušení celé tabulky databáze – může SecureSphere dokonce zablokovat takový požadavek ještě předtím, než dojde ke škodě.

Detailní audit a škálovatelnost

K možnosti efektivní rekonstrukce minulých událostí potřebuje auditor podrobné záznamy auditu, a to včetně přesných databázových dotazů a vlastností odezev. Naneštěstí takto podrobné sledování může rychle zahltit procesor, disk a I/O zdroje. Aby se vypořádaly s těmito problémy škálovatelnosti, mnohé systémy auditu poskytují detailní sledování pouze pro prostředí s nízkou zátěží. Ve větších prostředích jsou zaznamenávány pouze základní transakce.Distribuovaná architektura auditu SecureSphere umožňuje, aby byl pořizován detailní audit při zachování možnosti škálování i pro ta největší datová centra. Tato architektura zajišťuje distribuci sběru, uložení i zpracování dat přes centrální řídící server a řadu distribuovaných zařízení. Pro práci s velikými objemy dat při požadavcích na jejich dlouhodobé uchování mohou být data auditu periodicky archivována do externích systémů pro archivaci dat. Archivovaná data mohou být kryptována, podepsána a komprimována, aby byla zajištěna integrita auditu a redukovány požadavky na prostor.

Shrnutí

Nativní mechanismy databázového auditu a bezpečnosti nesplňují základní požadavky na oddělení rolí. Navíc k horšímu – ovlivňují výkonnost v takovém rozsahu, že mnohé organizace upouští zcela od auditu. Protože útoky na databáze a regulační předpisy nabývají na stále větším významu, organizace budou nuceny hledat a implementovat nezávislá řešení auditu. Zařízení pro zabezpečení databází jako SecureSphere Database Security Gateway od společnosti Imperva představují okamžitě použitelnou a cenově efektivní cestu.Chcete získat časopis IT Systems s tímto a mnoha dalšími články z oblasti informačních systémů a řízení podnikové informatiky? Objednejte si předplatné nebo konkrétní vydání časopisu IT Systems z našeho archivu.

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 | 1 | 2 | 3 | 4 |

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

IT Systems podporuje

| 10.12. | Webinář: Marketing v Odoo: Vše na jednom místě |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 17.3. | IT Security Worshop 2026 |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce