- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Identity a access management

Řešení jednotné správy uživatelů a uživatelských oprávnění pro heterogenní prostředí

Ve většině větších firem a organizací existuje heterogenní prostředí. Používají zde různé aplikace na odlišných operačních systémech a databázích, centralizované, decentralizované i lokální, s přístupy přes terminál, klient/server, webové rozhraní. Každá platforma, případně i skupina operačních systémů apod., databáze, skupina aplikací má svou vlastní správu, vlastní seznam uživatelů a uživatelských oprávnění, vlastní bezpečnostní politiku atd. Správa je náročná, ovládání aplikací a přístup k datům klade nároky jak na správce systémů, tak také na vlastníky dat i běžné uživatele. Ani pro celkovou bezpečnostní politiku organizace není tento stav vhodný.

Ve většině větších firem a organizací existuje heterogenní prostředí. Používají zde různé aplikace na odlišných operačních systémech a databázích, centralizované, decentralizované i lokální, s přístupy přes terminál, klient/server, webové rozhraní. Každá platforma, případně i skupina operačních systémů apod., databáze, skupina aplikací má svou vlastní správu, vlastní seznam uživatelů a uživatelských oprávnění, vlastní bezpečnostní politiku atd. Správa je náročná, ovládání aplikací a přístup k datům klade nároky jak na správce systémů, tak také na vlastníky dat i běžné uživatele. Ani pro celkovou bezpečnostní politiku organizace není tento stav vhodný.

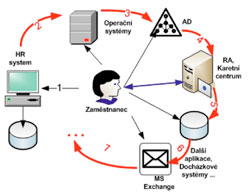

Na obrázku 1 můžeme vidět, jak vypadá například putování nového zaměstnance po organizaci. Odborně můžeme říci, že takové „nedůstojné“ kolečko musí nový zaměstnanec absolvovat po organizaci, která nemá implementovánu správu identit, tzv. identity manager.

Obr. 1: Povinné kolečko nového zaměstnance po organizaci

Identity manager

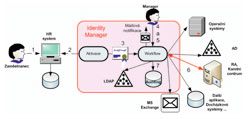

Jestliže organizace implementuje identity manager, pak stačí, aby zaměstnanec navštívil pouze personální oddělení. To mu následně vydá zaměstnanecký průkaz a čipovou kartu s instalovanými certifikáty, umožňující mu pohyb po budově i kontrolovaný přístup k aplikacím a datům. Zakládání účtů a distribuci dat po jednotlivých systémech se děje automaticky – a to je právě úkol identity managera. Podívejme se na obrázek 2.

Obr. 2: Po implementaci identity manageru stačí, aby nový zaměstnanec zašel pouze na personální oddělení

Nastoupí nový zaměstnanec, jeho cesta vede na personální oddělení (1), kde ho zaregistrují do svého HR systému. Tím se především rozumí, že pracovníkovi je přiděleno originální zaměstnanecké číslo a je zařazen do organizační struktury.

Celý další proces je automatizován. Aktivace (provisioning) zjistí nový záznam (2) v HR systému a předá ho do identity manageru k nastavení účtů zaměstnance a uživatelských atributů (3). Identity manager poté inicializuje tzv. workflow se žádostí o schválení pro odpovědné osoby (4) a po schválení (5) aktivuje účty uživatele v operačních systémech, databázích, aplikacích, elektronické poště apod. (6). Celý proces je auditován (7).

Co je identity management?

Identity management je strategie zahrnující různé postupy, procesy a informace sloužící k identifikaci identity během jejího životního cyklu. Touto identitou je jedinec, jeho identita je specifikována množinou příslušných atributů (oprávnění).

K vyřešení identity managementu slouží nástroj, tzv. identity manager. Produktů je na trhu celá řada a jejich kvalita je různá. Hlavními komponentami identity managera obvykle jsou:

- adresářové služby,

- správa elektronických identit: registrace, aktivace (provisioning), schvalovací workflow, delegování pravomocí, self-service vybraných činností – uživatel si například smí sám změnit heslo apod.,

- synchronizace údajů.

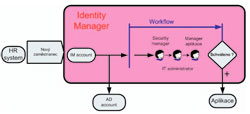

Identity management centralizuje všechny potřebné údaje o uživatelích (neboli identitách) do jednoho místa. Pomocí identity managera lze uživatelské účty snadno vytvořit i zrušit, čímž přestanou v systémech existovat tzv. mrtvé duše, které tam zůstaly po dřívějších zaměstnancích nebo po různém testování apod. Co je workflow? Kvalitní identity manager obsahuje propracovaný systém tzv. workflow, který je srdcem systému (obr. 3). Česky bychom jej nazvali nejspíše schvalovací proces.

Obr. 3: Příklad workflow

Nastavení workflow není jednoduché, ale jeho správná funkce má za následek, že povolování rolí a přístupových oprávnění provádějí opravdu ti, kdo mají, tedy nadřízení, správci dat apod., a nikoliv ti, kdo rozumí IT technologiím, jak tomu bylo doposud. Workflow oprávněným osobám totiž data ke schválení „přihraje“ takovým způsobem a v takovém tvaru, že IT technologiím opravdu rozumět nepotřebují.

Workflow může také poskytovat data pro informaci, vyjadřovat se k nim apod.

Integrace aplikací do identity manageru

Aby mohl identity manager s jednotlivými aplikacemi, databázemi a operačními systémy komunikovat, musí být do identity manageru nejprve integrovány. Je rozdíl, jestli je integrovaná aplikace celosvětově rozšířená, nebo proprietární:

Aplikace celosvětově rozšířené nebo založené na standardech

Tyto aplikace jsou integrovány pomocí předdefinovaných konektorů (adaptérů), které jsou součástí dodávky identity manageru. Příkladem aplikací a systémů, ke kterým bývají dodávány již hotové konektory, jsou:

- operační systémy – např. RedHat Linux, Solaris,

- databáze – např. Oracle, MS SQL,

- webové servery – např. WebSphere, MS IIS,

- rozšířené aplikace – např. SAP.

Aplikace proprietární

Proprietární aplikace jsou integrovány pomocí konektorů, které je potřeba nejprve naprogramovat – detailně popsané API je také součástí dodávky identity manageru. Příkladem může být například již zmiňovaný HR systém apod.

Centralizované údaje o uživatelích a jednotnou správu uživatelských účtů tedy máme. Zákonitě nás však napadne, že by bylo vhodné stejným způsobem spravovat i přístupová práva k jednotlivým aplikacím. K tomu slouží další produkt – access manager.

Access manager

Proces přidělování a správy uživatelských oprávnění je nyní ve většině organizací decentralizován. Je tedy velmi obtížné zjistit, jaká přístupová oprávnění má který uživatel nastavena. Příklad takového stavu je na obrázku 4. Některé aplikace využívají jako zdroj informací o uživatelských oprávněních Active Directory, jiné databáze, různé tabulky či textové soubory.

Obr. 4: Správa přístupových oprávnění před implementací access manageru

Po implementaci access manageru budeme mít buď pouze jeden zdroj informací o uživatelských oprávněních, nebo pokud to nebude proveditelné, vytvoříme navzájem provázanou hierarchii (obr. 5).

Obr. 5: Správa přístupových oprávnění po implementaci access manageru

Způsob předávání autorizačních dat aplikacím

Způsob předávání autorizačních oprávnění autentizovaného uživatele aplikaci musí být vždy podroben analýze. Autorizační oprávnění mohou být pak předávány například ve formě elektronicky podepsané datové struktury, která bude obsahovat seznam oprávnění a rolí uživatele ve vztahu k dané aplikaci.

Většina access managerů má také dobře propracované webové prostředí, hodí se proto nejen pro intranety, ale také pro propojení extranetů nebo klientů připojujících se přes internet.

Pokud uvažujete o nasazení například portálu státní správy, obchodního portálu, portálu pro komunikaci s veřejností nebo obchodními partnery, implementace access manageru vám vyřeší většinu problémů s bezpečnou autentizací a autorizací přistupujících klientů.

Single-sign on

Aby byl celý systém úplný, nesmíme zapomínat sjednotit ani autentizaci uživatele. Vhodné je zavést tzv. single-sign on, založený například na jednotné autentizaci uživatelů do prostředí Windows, nejlépe certifikátem uloženým na čipové kartě. Aplikace pak musíme naučit tuto autentizaci využívat – mluvíme o tzv. kerberizaci aplikací.

Aby byl celý systém úplný, nesmíme zapomínat sjednotit ani autentizaci uživatele. Vhodné je zavést jednotný způsob autentizace tzv. single-sign on.

Access managery obecně podporují větší množství různých typů autentizace. Pokud implementujeme access management v prostředí intranetu, je možné (i vhodné) zvolit jednotný způsob založený například na jednotné autentizaci uživatelů do prostředí Windows, nejlépe certifikátem uloženým na čipové kartě. Aplikace pak musíme naučit tuto autentizaci využívat. Pokud implementujeme access manager pro přístup z internetu či extranetů budeme pravděpodobně využívat širší nabídku autentizačních mechanismů (obr. 6).

Obr. 6: Na obrázku je znázorněn access manager a příklad autentizačních mechanismů.

Levá strana je strana přistupujících klientů (např. internet), pravá strana představuje aplikační servery.

Pravá i levá strana podporuje jiné autentizační mechanismy,

jedna z úloh access manageru je pak převádět jeden způsob autentizace na druhý.

Náročnost implementace

Zisk organizace ze správné implementace identity a access manageru bude jistě nemalá. Také auditní kontrola to určitě uvítá. Na druhé straně je však nutné si uvědomit, že implementace je náročná a velmi záleží na kvalitě provedených analýz a na následné disciplíně organizace. Implementace identity a access manageru přinese totiž do fungování organizace nemalé změny, které bude třeba dodržovat.

Uvádí se, že asi osmdesát procent celkové práce na těchto projektech jsou právě analytické práce. Těsná spolupráce pracovníků organizace, a především jejího managementu je nutností.

Kdy uvažovat o implementaci?

Identity a access manager jsou produkty poměrně drahé a jejich implementace je pracná. Jsou proto vhodné pro větší organizace s heterogenním prostředím vyžadujícím značnou energii na správu. Také organizace spravující důležitá a citlivá data, kde je potřeba mít přístup k těmto datům pod neustálou přísnou kontrolou, jsou vhodnými kandidáty pro implementaci identity a access manageru. Vypracování celkové bezpečnostní politiky organizace tyto produkty velmi usnadní.

Autorka působí jako solutions design architekt ve společnosti Siemens.

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 18.2. | Webinář: AI pro firemní procesy: bezpečnost na prvním... |

| 25.2. | ICT snídaně: Jak zmodernizovat firmu pomocí „context... |

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |