- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Na jaké technologie se zaměřit při budování podnikové bezdrátové sítě

Málokterá firma dnes není vybavena bezdrátovou sítí. V mnoha případech se však jedná o řešení, která pochází z dřevních dob mobility, kdy počet uživatelů a zařízení a nároky na přenosovou kapacitu byly podstatně nižší než dnes, případně řešení postupně rozšiřované a doplňované, kde rychlost, kapacitu a bezpečnost určují nejslabší články.

Málokterá firma dnes není vybavena bezdrátovou sítí. V mnoha případech se však jedná o řešení, která pochází z dřevních dob mobility, kdy počet uživatelů a zařízení a nároky na přenosovou kapacitu byly podstatně nižší než dnes, případně řešení postupně rozšiřované a doplňované, kde rychlost, kapacitu a bezpečnost určují nejslabší články.

V podnikovém prostředí však přibývá a bude přibývat bezdrátově komunikujících strojů, přístrojů a zařízení, především v souvislosti s mobilitou pracovníků, rozvojem internetu věcí a bezpečností. O připojení se hlásí vše od chytrých žárovek po bezpečnostní senzory a detektory, od chytrých telefonů, tabletů a notebooků po provozní zařízení, měřiče a snímače, od přenosných čteček čárových kódů po chytré průmyslové stroje. Růst počtu připojených zařízení a důležitost dostupnosti dat kdykoli a odkudkoli přirozeně vede ke zvyšování objemů přenášených dat a nároků na rychlost a kapacitu připojení.

Chceme-li vybudovat, případně modernizovat bezdrátovou síť tak, aby funkčností a kapacitou odpovídala dnešním požadavkům a byla připravená i na budoucí rozvoj podniku, musíme vzít v úvahu mnoho parametrů, mimo jiné počet stálých i občasných uživatelů a jejich pohyb, charakteristiku pokrývaného prostoru a typické využití sítě včetně užívaných aplikací, nároků na objem dat, přenosovou rychlost a latenci. To vše je určující pro návrh sítě a volbu jednotlivých prvků.

Jaký zvolit bezdrátový standard?

Volba standardu zásadním způsobem ovlivňuje přenosovou rychlost, dosah sítě a maximální počet současně připojených zařízení. V dnešní době jsou nově budované Wi-Fi sítě nejčastěji založené na standardu IEEE 802.11ac, přičemž síťové prvky obvykle podporují i předchozí normy 802.11a/b/g/n kvůli kompatibilitě se staršími zařízeními. Standard 802.11ac pracuje v pásmech 2,4 GHz a 5 GHz a využívá různé techniky pro zvýšení propustnosti (např. větší šířku kanálu nebo vyšší počet datových toků) oproti dřívějším standardům. Teoreticky může propustnost bezdrátové sítě u standardu 802.11ac dosáhnout až 6,77 Gb/s, avšak běžná hodnota je 1,9 Gb/s.

Ke zvýšení propustnosti sítě reálně pomáhá technologie MIMO, podporovaná ve standardu 802.11ac v pásmu 5 GHz. Tato technologie uspořádává datový provoz od routeru do více souběžných datových toků, které si koncové zařízení opět „poskládá“. Druhá generace 802.11ac ji pak rozšiřuje ještě o MU (multiple user), tedy MU-MIMO, které přidává schopnost souběžně zpracovávat komunikaci s více zařízeními najednou, jinými slovy, větší počet zařízení může přenášet data vyšší rychlostí.

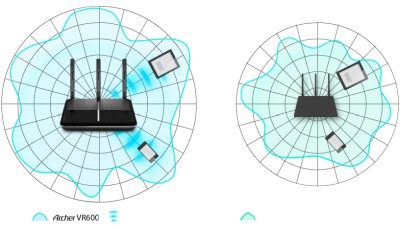

Další výhodou přístupových bodů standardu 802.11ac je technologie tvarování signálu (beamforming), která dokáže lokalizovat polohu koncového zařízení a zesílit vysílaný signál jeho směrem. Do míst, kde se žádné koncové zařízení nenachází, je naopak signál utlumen. Zařízení některých výrobců pak tuto technologii ještě rozšiřují a dokážou volit vhodné segmenty antén i pro klienty za překážkou pomocí odrazu a podle vertikálně-horizontální polohy zařízení.

V případě velkého počtu uživatelů je vhodné využít funkci vyvažování zátěže (load balancing), která přiděluje koncová zařízení k jednotlivým přístupovým bodům v závislosti na aktuálním vytížení a síle signálu s cílem zajišťovat maximální možnou propustnost. Technologie band steering potom optimalizuje celkovou zátěž přístupového bodu přesouváním dvoupásmových zařízení do pásma 5 GHz a uvolňováním pásma 2,4 GHz pro zařízení, která novější standard nepodporují, což zlepšuje celkový výkon sítě, obzvláště tam, kde se připojuje velký počet klientů.

Jak funguje boamforming

Řízení provozu

Bezdrátové sítě většího rozsahu jsou řízené kontrolérem, který slouží jako centrální prvek pro veškerá nastavení, a to globálně pro všechny přístupové body či jejich skupiny. Každý přístupový bod sice umožňuje správu prostřednictvím webového rozhraní, avšak z hlediska efektivity řízení celé infrastruktury to není optimální řešení. Při výměně přístupového bodu za jiný nebo přidávání dalších může být jejich nastavení s použitím kontroléru zcela automatické. Možností uspořádání centrální správy v podnikových Wi-Fi sítích s kontrolérem je několik:

- Hardwarový kontrolér využívá ke správě specializované fyzické zařízení, u něhož odpadá starost o softwarovou výbavu, údržbu operačního systému, antivirové řešení apod. Taková zařízení se většinou dodávají v provedení pro montáž do rozváděčové skříně, kam se zpravidla umisťují společně s ostatními aktivními prvky. Hardwarový kontrolér bývá dimenzovaný pro určitý maximální počet přístupových bodů. Funkci hardwarového kontroléru může v některých případech zastávat i jeden konkrétní přístupový bod. Nastavení se provádí jenom u něj, ostatní je automaticky přebírají.

- Softwarový kontrolér je oproti hardwarovému flexibilnější z hlediska škálovatelnosti, přičemž počet spravovatelných přístupových bodů závisí pouze na konfiguraci a výkonu hardwaru, na němž je kontrolér nainstalovaný. Ten však lze podstatně snadněji rozšiřovat či upgradovat než hardwarový kontrolér. Softwarový kontrolér je také vhodný pro provozování ve vlastní cloudové infrastruktuře.

- Třetí základní možností je cloudový kontrolér, který poskytují výrobci síťových prvků nebo nezávislí dodavatelé na své vlastní infrastruktuře. Zde je výhodou to, že pořízení takového kontroléru nevyžaduje žádné vstupní investiční náklady, ale pouze průběžné náklady provozní. Nicméně možnost centrální správy je plně závislá na dostupnosti internetové konektivity. Do hry zde vstupují i otázky bezpečnosti dat v cloudovém prostředí.

Kontrolery a přístupový bod (AP) pro podnikové využití

Napájení jako zásadní otázka budování síťové infrastruktury

Bezdrátová síť se samozřejmě bez drátů neobejde, avšak moderní přístupové body umožňují kabeláž podstatně zjednodušit díky napájení přes ethernetové kabely (PoE). Na výběr jsou v takovém případě dvě možnosti – síťový přepínač s podporou PoE, nebo klasický přepínač v kombinaci s přídavnými napájecími zdroji, tzv. PoE injektory. Přepínač s PoE sice bývá nákladnější na pořízení než druhá varianta, avšak minimalizuje počet potenciálně poruchových prvků v síti. Síťové rozvody s PoE lze využít i pro VoIP telefony, IP kamery a další zařízení. Pro správný výběr přepínače je důležitý především výkon PoE, a to jak maximální celkový, tak výkon na jeden port – buď podle standardu 802.3af (15,4 W), nebo 802.3at (30 W).

Bezpečnost až na prvním místě

Kybernetická bezpečnost již dávno není pouze otázkou ochrany před útokem. Hrozby zevnitř firmy jsou stejně závažné jako hrozby vnější a zpřísňování zákonů o ochraně osobních údajů je jednou z příčin, proč se ochrana dat stává nejdůležitější investicí do IT. U bezdrátových sítí se využívá celá řada opatření, od šifrování přenosů dat přes zabezpečené přihlašování po segmentaci uživatelů, filtrování internetového provozu a řízení přístupu k firemním zdrojům.

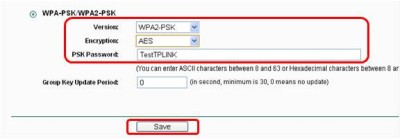

K zabezpečení se dnes všeobecně užívá protokol s označením WPA2-PSK, který je založený na symetrické šifře AES. Šifra AES je běžnými prostředky neprolomitelná – při rozumně zvolených parametrech, jako je sdílené heslo (tzv. PSK) a název sítě (tzv. SSID). Vzhledem k určitým slabinám tohoto systému – zejména riziku prozrazení sdíleného hesla – je v podnikovém prostředí vhodnější užívat protokol WPA2-ENTERPRISE, v němž má každý uživatel od správce sítě přiděleny jedinečné přístupové údaje (jméno a heslo), které se ověřují přes tzv. RADIUS server. Narušení bezpečnosti lze snáze vysledovat ke konkrétnímu účtu a zneužitý účet zablokovat bez vlivu na ostatní uživatele.

Dalším účinným opatřením je segmentace uživatelů do skupin podle rolí, které v podniku zastávají, a přiřazení přístupových oprávnění pouze k prostředkům, které potřebují ke své práci. Jednotlivé skupiny uživatelů jsou od sebe odděleny pomocí virtuálních sítí (VLAN) – to znamená, že se přihlašují k různým SSID. Správu uživatelů, zařízení a aplikací podle rolí s možností individuálního nastavení služeb včetně řízení priorit datových toků zajišťuje obvykle kontrolér.

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce