- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Studie o stavu zabezpečení edge computingu

Edge computing se z technologie druhořadého významu v několika málo odvětvích stal významnou příležitostí pro podniky napříč obory, které potřebují rozprostřít výpočetní výkon na různá místa ve světě. Edge computing zkracuje dobu odezvy tím, že zpracovává data v místě, kde jsou shromažďována, nebo v situacích, kdy by je jinak nebylo možné zpracovat, protože je úloha nebo část hardwaru odpojena od sítě.

Edge computing se z technologie druhořadého významu v několika málo odvětvích stal významnou příležitostí pro podniky napříč obory, které potřebují rozprostřít výpočetní výkon na různá místa ve světě. Edge computing zkracuje dobu odezvy tím, že zpracovává data v místě, kde jsou shromažďována, nebo v situacích, kdy by je jinak nebylo možné zpracovat, protože je úloha nebo část hardwaru odpojena od sítě.

Při uvažování o jakékoli pokročilé technologii je ale vždy na prvním místě otázka bezpečnosti a ochrany dat. To platí zejména pro zařízení na okrajích sítí nebo systémy, které se rozprostírají podél perimetru podniku a které síťoví administrátoři nemohou spravovat tak snadno jako on-premise nebo cloudové systémy.

S cílem lépe pochopit, jak si implementace v oblasti edge computingu stojí z hlediska vyspělosti, rozsahu a bezpečnostních výzev, provedla společnost Red Hat ve spolupráci s agenturou S&P Global Market Intelligence průzkum mezi 300 respondentů z řad technických a bezpečnostních specialistů z celého světa. Výsledkem je Studie o stavu zabezpečení edge computingu, mezi jejíž hlavní zjištění patří:

- Bezpečnost je hlavní výzvou u implementací edge computingu.

- Roste množství útoků na systémy na okrajích sítí prostřednictvím zranitelností a chybných konfigurací.

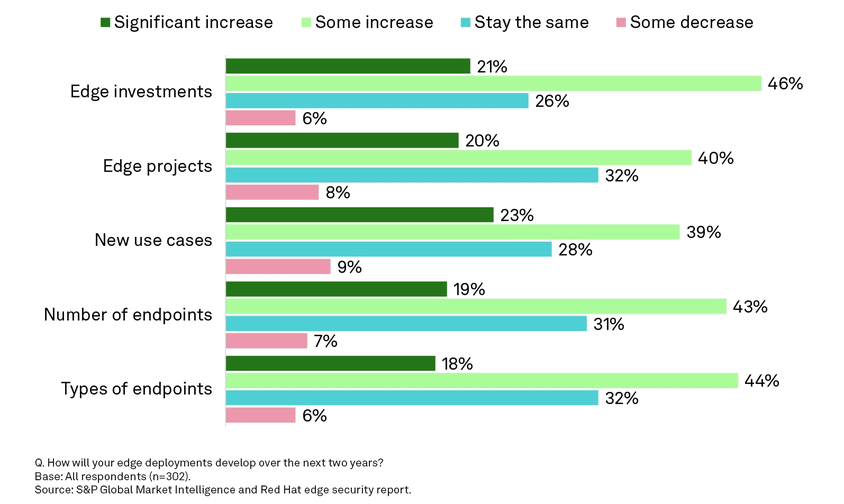

- Růst edge computingu je patrný jak na investicích do této oblasti, tak na rostoucím počtu projektů, možnostech využití, počtu koncových bodů i jejich typů.

Jak roste edge computing?

Většina dotázaných se svěřila, že v příštích několika letech plánují investovat do stávajících i nových projektů v oblasti edge computingu. Vzhledem k agilitě a možnostem zpracování dat, které plánují ve svých organizací rozšířit, je to skvělá strategie. Možnosti využití edge computingu se budou díky těmto investicím dále rozšiřovat a uvidíme ještě více zajímavých případových studií ze všech odvětví.

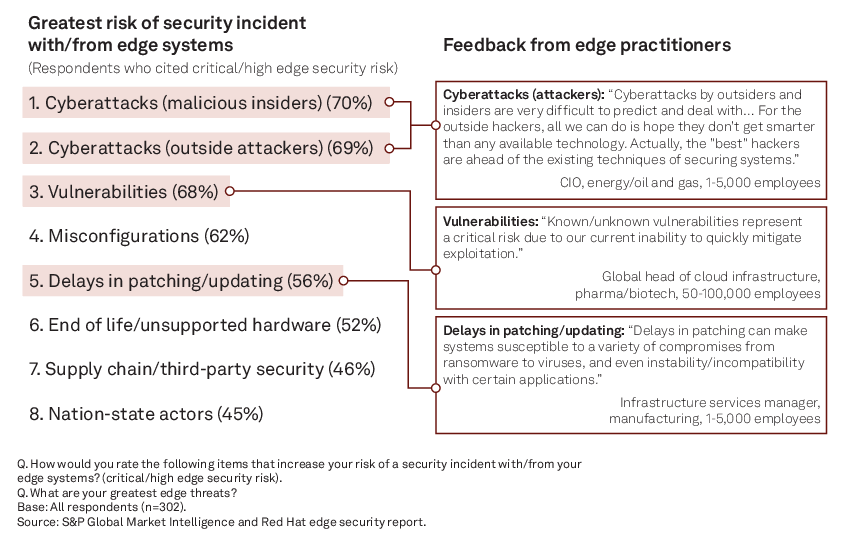

Bezpečnostní rizika systémů edge comutingu

Mnoho starších systémů edge computingu se však blíží ke konci své životnosti a/nebo nemá dostatečnou výpočetní kapacitu či nákladovou efektivitu pro podporu častých aktualizací a oprav softwaru. Tato starší řešení na okrajích sítí, se zastaralými operačními systémy nebo zranitelnými aplikacemi, představují pro kyberzločince možnou cestu útoku. I krátkodobé mezery v aktualizacích mohou odhalit zranitelnosti a chybné konfigurace, protože systémy edge computingu mají často minimální přístup k centrální správě IT a zásadám.

Začlenění zabezpečení už na začátek vývojového procesu aplikace je jedním z možných řešení, ale přináší také problémy. Patří mezi ně nedostatek bezpečnostních kontrol ve fázi vývoje, což v praxi znamená, že bezpečnostní problémy jsou odhaleny až v době, kdy se blíží nasazení aplikace. Pak už je ale na nápravu pozdě nebo by byla příliš nákladná - právě toto uvádí jako třetí největší problém 63 % dotázaných. Respondenti se současně obávají, že vývojáři nejsou vybaveni bezpečnostními nástroji a že tradiční nástroje nedokáží ochránit nativně cloudové aplikace na okrajích sítí (61 %).

Kyberzločinci se stále častěji zaměřují na slabé články digitálních i fyzických dodavatelských řetězců. Dodavatelský řetězec softwaru je pod stále větším tlakem, protože útočníci přesouvají svoji pozornost na nepřímé cesty k napadení prostředí svých cílů a pro napadenou společnost je pak mnohem obtížnější odhalit kompromitovaného dodavatele softwaru nebo softwarovou knihovnu. Cílem útoků se stávají i dodavatelské řetězce hardwaru, i když jejich napadení je složitější. V implementacích cloud computingu, kde je software a hardware propojen těsněji než v jiných oblastech výpočetní techniky, jsou útoky komplexnější, a tak i ochrana musí být mnohem robustnější, aby jim bylo možné účinně čelit.

Neuvážené kompromisy, kdy organizace chybně upřednostnily konektivitu, digitální možnosti nebo snadné používání na úkor bezpečnosti, vedly k mediálně dobře známým bezpečnostním incidentům. Kyberzločinci napadli špatně zabezpečená zařízení a jejich podpůrná prostředí, a způsobili tak spoušť, která vyústila v žaloby, pokuty i regulační opatření.

Obavy o bezpečnost edge computingu jsou reálné

Edge computing tedy rozšiřuje plochu, na kterou mohou útočníci cílit. I když je to jistě zásadní problém, promyšlená a komplexní strategie pro edge computing bude zohledňovat nejen příslušnou obchodní hodnotu, ale také bezpečnost celého ekosystému edge computingu v dané organizaci.

Nejčastějším problémem, který respondenti řeší, je zabezpečení dat, sítě a zařízení, stejně jako fyzické či digitální zabezpečení. Tento problém poukazuje na oblast, o které se respondenti domnívají, že bude komplikovat jejich úsilí v oblasti edge computingu, když se budou snažit o rozšiřování a zkoušení nových způsobů práce.

Při podrobnějším zkoumání se ukázalo, že tři hlavní oblasti obav z hlediska bezpečnosti se týkají kybernetických útoků - jak vnitřních, tak vnějších útočníků, a zranitelností. Podniky si uvědomují rostoucí rizika spojená s rozšiřováním infrastruktury na okrajích sítí. Investice do nástrojů a procesů, které zabezpečí systémy edge computingu proti útokům – včetně řešení zabezpečení už v dřívějších fázích vývoje, řízení dodavatelského řetězce softwaru a detekce narušení bezpečnosti – mohou tato rizika omezit, zatímco podnik bude i dále využívat přínosy edge computingu.

|

Rosa Guntripová Autorka článku je specialistka s více než dvacetiletou praxí v oboru informačních technologií. Aktuálně působí jako senior manažerka pro produktový marketing OpenShiftu v oddělení Hybridních platforem společnosti Red Hat. |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |