- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Řízení bezpečnosti privilegovaných přístupů

Zajištění bezpečnosti IT služeb poskytovaných externími dodavateli

Řízení privilegovaných přístupů je jednou z klíčových disciplín řízení informační bezpečnosti dle normy ČSN ISO/IEC 27001, a i zákon č. 181/2014 Sb. o kybernetické bezpečnosti na ni pamatuje. Zároveň je to oblast, která bývá v organizacích technickými opatřeními nejhůře pokryta, což si už mnozí bezpečáci uvědomují a před stánky výrobců těchto produktů bývají na bezpečnostních konferencích největší fronty. Neřízená střela v podobě zhrzeného administrátora může totiž organizaci snadno napáchat fatální škody. Cílem tohoto článku je představit nejběžnější technická opatření pro řízení privilegovaného přístupu dodavatelů a interních administrátorů.

Řízení privilegovaných přístupů je jednou z klíčových disciplín řízení informační bezpečnosti dle normy ČSN ISO/IEC 27001, a i zákon č. 181/2014 Sb. o kybernetické bezpečnosti na ni pamatuje. Zároveň je to oblast, která bývá v organizacích technickými opatřeními nejhůře pokryta, což si už mnozí bezpečáci uvědomují a před stánky výrobců těchto produktů bývají na bezpečnostních konferencích největší fronty. Neřízená střela v podobě zhrzeného administrátora může totiž organizaci snadno napáchat fatální škody. Cílem tohoto článku je představit nejběžnější technická opatření pro řízení privilegovaného přístupu dodavatelů a interních administrátorů.

Jak jste na tom vy? Máte přehled o tom, co všemocní „ajťáci“ včera změnili, co smazali, a co si všechno přečetli v podnikové databázi?

Jen málo podnikových a podpůrných informačních systémů produkuje natolik použitelné auditní záznamy, aby alespoň specialista dokázal prokazatelně určit „kdy, kdo a co“ změnil, vyexportoval či přečetl. Tyto auditní záznamy navíc nebývají spolehlivě chráněny před změnou či smazáním právě administrátory. Řešením je nasazení univerzální přídavné auditní vrstvy. Jak? Ideálně mechanismem nahrávání video relací, což je auditní záznam v naprosté většině případů srozumitelný i laikovi. A pokud se jedná o indexovaný video záznam, dá se s ním velmi efektivně pracovat. Jsou užívány dva mechanismy, jak toho dosáhnout – instalací agentů na koncových systémech nebo striktním omezením přístupu přes tzv. „jump“ servery.

Řízení přístupu na „jump“ serveru

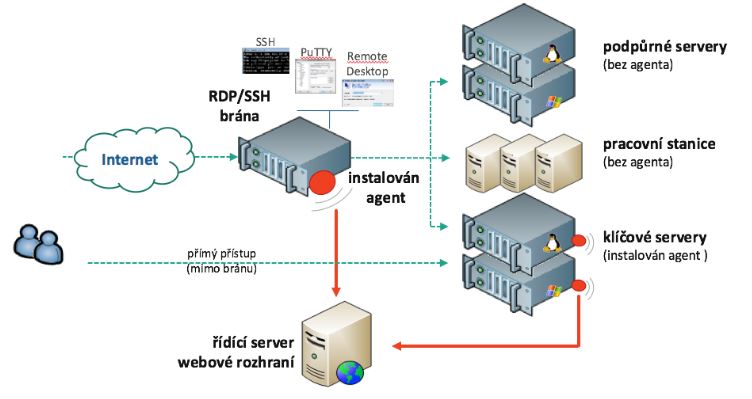

Tento způsob řízení privilegovaného přístupu předpokládá, že kombinací organizačních a technických opatření lze zabránit přímému přístupu adminů na koncové systémy, a to typicky kombinací bezpečnostních směrnic, podpořených automatizovaným vyhodnocováním auditních záznamů, restrikcemi v síťové komunikaci a ve fyzickém přístupu. Poté stačí indexované video relace zaznamenávat právě na dedikovaných „jump“ serverech, ze kterých je prováděna veškerá správa IT externími dodavateli nebo i interními administrátory. Řízení privilegovaného přístupu mechanismem „jump“ serveru podporují prakticky všichni výrobci souvisejících řešení, kteří se výrazněji angažují na českém trhu. Pro Balabit a CyberArc dokonce ani jiná možnost neexistuje.

Balabit Sheel Control Box:

- je dodáván jen jako HW appliance,

- je to pokročilá aplikační proxy se specializací na vzdálený přístup,

- umožňuje stanovovat restrikce v rámci jednotlivých protokolů,

- podporuje integraci s externím nástrojem pro řízení hesel.

CyberArc Privileged Session Manager:

- je dodáván jako „hardened“ windows server,

- funguje jako vzdálená plocha s restrikcemi na spouštění konkrétních aplikací,

- podporuje integraci s doplňkem pro řízení hesel,

- video logy zaznamenaných relací nejsou indexované, jsou to jen video soubory.

V obou případech se jedná o systémy s poměrně náročnou integrací do stávající technické infrastruktury, které často citelně omezují možnosti výkonu správy systémů. Dopad na efektivitu administrace systémů je i při kvalitní implementaci mírně negativní a je třeba s tím počítat.

Nástroje od ObserveIT a Ekran na rozdíl od výše uvedených přinášejí sice primárně jen funkcionalitu zaznamenávání indexovaných video relací a alertování definovaných událostí, ale jejich nasazení je velmi přímočaré a dá se kompletně zrealizovat během pár hodin. Implementace v režimu „jump“ serveru přináší u těchto dvou nástrojů zejména nižší náklady na softwarové licence, které činí u Ekran jen cca 50 tisíc Kč, což je cena dostupná prakticky pro každého.

Plošná instalace agentů na servery nebo stanice adminů

Druhou možností je instalace agentů přímo na koncové systémy. Obvykle přímo na servery (nejen windows) a doplňkově i na pracovní stanice administrátorů. Přestože se metoda instalací agentů jeví na první pohled jako více intruzivní než varianta „jump“ serveru, opak je pravdou. Nemusíte totiž utěsňovat všelijaké možnosti přímého přístupu ke koncovým zařízením. To lze relativně snadno provést při potřebě monitorovat jen externí dodavatele, podstatně náročnější je však spolehlivě ošetřit přímý přístup i pro interní administrátory. V praxi bývá nejčastěji používána kombinace „jump“ serveru a agentů instalovaných na klíčových serverech, a to z důvodu optimalizace celkových nákladů.

Obr. 1: Schéma řízení bezpečnosti privilegovaných přístupů pomocí kombinace „jump“ serveru a agentů instalovaných na klíčových serverech.

Shrnutí

Pro většinu organizací jsou vhodná přímočará řešení s využitím nástrojů od ObserveIT nebo Ekran System. Ta správcům umožňují používat v plné šíři nástroje, na které jsou zvyklí, a vytváří indexovaný video log všech privilegovaných přístupů. Odpadá pracná a téměř vždy nedokonalá konfigurace toho, které z privilegovaných úkonů je ten který správce oprávněn provést. Video log je průkazný a díky kvalitním indexům získá auditor velmi rychle přehled např. o všech administrátorem použitých aplikacích.

Vedlejším efektem je, že získáte úplný náhled na činnosti externích pracovníků. Zjistíte, jak hodnotné služby vám dodavatelé poskytují, a možná se naučíte některé činnosti vykonávat interně a levněji - to je zřetelná vize návratnosti investice. Indexované video logy zároveň představují ideální nástroj pro zaškolení juniorních správců sítě a serverů a podporují dlouhodobé budování zástupnosti. Nezkušení nováčci prostě okoukají běžné postupy od svých zkušenějších kolegů, aniž by jim museli neustále koukat přes rameno.

|

Mgr. Pavel Štros Ph.D., CISA Autor článku působí na pozici Team Leader pro bezpečnost a monitoring ve společnosti Datasys |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |