- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Principy řízení identit

Hlavním cílem řízení identit je, aby identita entit (subjektů a objektů) byla s dostatečnou přesností a důvěryhodností známá a využitelná pro řízení přístupu. V tomto článku si uvedeme základní pojmy související s identitami, principy jejich ustanovení a řízení.

Hlavním cílem řízení identit je, aby identita entit (subjektů a objektů) byla s dostatečnou přesností a důvěryhodností známá a využitelná pro řízení přístupu. V tomto článku si uvedeme základní pojmy související s identitami, principy jejich ustanovení a řízení.

Zdroje identity a její historický vývoj

Významu slova důvěra sice rozumíme na lidské úrovni, ale ne vždy na úrovni technické, případně právní a obchodní. Důvěra je víra ve spolehlivost, poctivost, pravdomluvnost, spravedlnost. Je to předpoklad, že druhá strana jedná v souladu s domluvenými zásadami a naším očekáváním.

Důvěru je rovněž možné definovat jejími negativními vlastnostmi, tedy tím, co není:

- není tranzitivní (nepřechází z osoby na osobu),

- není distributivní (není možné ji sdílet),

- není asociativní (není možné spojit ji s jinou důvěrou nebo sčítat),

- není symetrická (důvěra jedním směrem nezakládá automaticky důvěru opačným směrem),

- není samozřejmá (bezdůvodná).

Co je identita a jak ji správně používat?

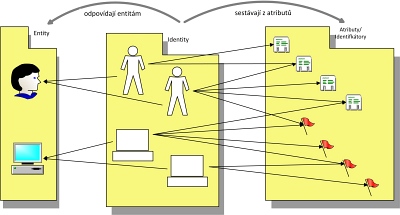

Identita je shoda (stejnost) zásadních a charakteristických vlastností (atributů) neměnících se v čase a prostoru. Je nutné připomenout, že identita entity se může týkat jak osoby (fyzické, právnické), tak i věci (např. počítače, aplikace nebo jejich částí). V dalším textu budeme pro zjednodušení často používat místo „entita“ pouze výrazu „osoba“.

Historie nás učí, že je důležité, aby obě strany jednání (obecně transakce) začínali s předpokladem, že druhá strana není důvěryhodná a pak zjišťovali, zda je možné druhé straně pro účel dané transakce důvěřovat. Ne vždy se lidé touto zásadou řídili. Příkladem může být vývoj v počítačové komunikaci, kde komunikační protokoly předpokládaly důvěryhodnost druhé strany. Tento nedostatek nevznikl z naivity, nýbrž ze skutečnosti, že v začátcích komunikace probíhala mezi stranami, které si důvěřovaly, a zároveň v jejím rámci nešlo o transakce spojované s vysokou hodnotou a tím i vysokým rizikem ztráty této hodnoty.

Teoretický model identity

Ještě v nedávné historii lidé žili a pracovali v poměrně malých skupinách, a když Alice mluvila s Petrem o Evě, mohli si být jistí, že Evino jméno identifikuje pro oba stejnou osobu, o které měli víceméně stejné informace. Z toho se vyvinul sklon spojovat automaticky jméno osoby s celou řadou jejích charakteristik, jako například manželský stav, důvěryhodnost apod. Součet takových vlastností osoby se rovná její identitě. Dnes máme co do činění se jmény osob a organizací, které jsme nikdy nepoznali a nepoznáme osobně. Možnost a schopnost smysluplně popsat nějakou osobu jiné osobě pomocí dostatečného množství užitečných informací (ale ne zas tolik, aby bylo dotčeno jejich právo na soukromí a ochranu informací) je jedním z největších problémů tzv. on-line identity.

Vztah mezi důvěrou a rizikem

Řízení rizik a problém důvěry je určujícím prvkem v celém oboru e-commerce a často brzdí jeho rozvoj. K tomu, aby si každá strana mohla být jista, že transakce se uskuteční ke spokojenosti obou stran, je zapotřebí proces získávání informací, které těmto stranám umožní kvalifikovaně posoudit riziko. To se ve vysoké míře týká právě identit zúčastněných stran. V rámci tohoto procesu se rozhodující často obrací na třetí stranu, poskytovatele informací typu doporučení, prověrky bonity apod., na základě kterých je možné postavit důvěru v druhou stranu. Třetí strana si tím zároveň buduje pověst poskytovatele spolehlivých informací oběma transakčním stranám.

Pro méně důležité transakce, u kterých je riziko nižší, stačí pro jeho pokrytí nižší úroveň důvěry. Naopak při mnohamilionových transakcích je důležité kromě vysoké úrovně důvěry sáhnout i k dalším opatřením, která snižují rizika, jako například pojištění, záruky, postupné platby apod.

Podnikání závislé na IT v minulosti často používalo princip důvěry jako jednorázovou záležitost, přičemž se zapomínalo na fakt, že sama důvěra je procesem v čase. Důvěra může stoupat a může se ztrácet – je totiž obecně závislá na subjektivních informacích. Subjektivní informace proto musí být empiricky podloženy. Právě proces zajištění a ověření empirických informací elektronickými prostředky umožňuje budoucí růst důvěry v elektronické transakce.

Vytvořit důvěru je možné i za použití jiných osob, jejichž důvěryhodnost již z principu postačuje (případně je požadována a kryta zákony a předpisy). Dobrým příkladem jsou právníci, notáři, auditoři, účetní a jiné podobné skupiny. Transakční strana se může rozhodnout, že takové skupině deleguje (svěří) rozhodnutí o důvěře. Tímto pověřením vlastně deleguje svou vlastní autoritu (moc, oprávnění) na jiný subjekt. Takové zmocnění pak může být zajišťováno i automatizovaným procesem. Odpovědnost za rozhodnutí a zbytkové riziko však zůstává u zmocnitele.

Informovaný souhlas

Rozhodující se strana potřebuje vědět, které informace potřebuje k relevantnímu rozhodnutí (informace o informacích neboli metainformace), a zároveň se s obsahem těchto informaci obeznámit. Teprve pokud jsou oba předpoklady splněny, je rozhodnutí skutečně relevantní. Důležité je uvědomit si, že již k získání metainformací (tj. informací o tom, které informace jsou relevantní) je zapotřebí vytvořená důvěra. Takové rozhodnutí je pak nejenom relevantní, ale může být i závazné – typickým příkladem je informovaný souhlas. Informovaný souhlas tudíž důvěru nevytváří, nýbrž předpokládá.

K čemu vlastně je identita?

Identita entit ve smyslu důvěryhodné identity na základě výše uvedených úvah umožňuje využívat jistotu, že pro procesy řízení přístupu mohou být trvale používány správné, přesné a důvěryhodné informace o zdrojích a cílech přístupu. To jednak vylučuje potřebu časté a opakované verifikace entit před transakcí a jednak snižuje bezpečnostní rizika s tím spojená.

Řízení identit a řízení přístupu

Kontext identity, role a profily

Identita ve svém základu odráží princip jednoznačné identifikace entity (osoby, počítače, aplikace apod.) v určitém kontextu. V kontextu proto, že jednak ne všechny informace o entitě lze zjistit a jednak proto, že ne všechny informace jsou za všech okolností (v každém kontextu) relevantní. Tento kontext může být lokální (například v rámci oddělení), firemní, celostátní nebo globální. Zvolený kontext by měl být co možná nejvíce univerzální, tj. přenositelný do jiných prostředí. Příkladem konkrétní informace celostátní identity může být například rodné číslo, v rámci firmy je to často číslo zaměstnance.

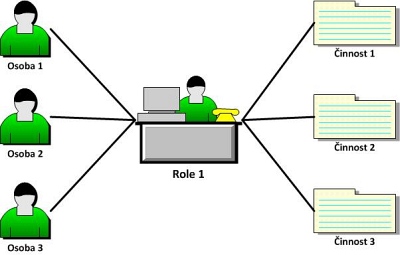

K vytvořené identitě (nebo skupině identit) může patřit široká paleta atributů a zdrojů (viz provisioning dále), spojených s identitou pomocí vztahů. Tyto vztahy mohou být pevné (např. číslo OP) nebo volnější (e-mailová adresa) a často právě ony určují příslušnost k různým skupinám. K identitě je rovněž možné přiřadit jistou skupinu typických oprávnění k provádění nějaké činnosti (skupině úkonů) – role.

Několik činností je spojeno do jediné administrátorské role. Tato role je následně přiřazena více uživatelům.

Jak jsme již zmínili, platí identita vždy v určitém kontextu. V různých kontextech mohou tedy existovat k jedné identitě různé sady atributů. Takovým sadám atributů se říká profily identity. Příkladem může být v kontextu zdravotnictví profil pojištěnce, v komerčním kontextu různé informace vedené na zákaznických kartách. Přiřazování rolí a profilů k určité identitě se zpravidla děje v každém kontextu zvlášť. Některé z atributů se mohou v různých profilech opakovat a jiné mohou být jedinečné.

Verifikace, autentizace a revokace

Verifikace je proces ověření atributů identity po jejich získání a před jejich zasazením do kontextu – například vytvořením účtu identity. Takový účet pak lze použít jako tzv. autoritativní zdroj identity (viz níže). Verifikační proces se může různit podle míry potřebné důvěry – od zadání adresy, telefonu nebo e-mailu na nákupním portálu až po vyžadování osobní přítomnosti a předložení státem vydaných dokladů při vydávání občanských průkazů nebo některých digitálních certifikátů. Všimněme si, že tady funguje tzv. řetězení důvěry – pro verifikaci identity mnohdy stačí dodat již existující identitu, které verifikující subjekt důvěřuje – v tomto smyslu pak verifikací vzniká identita odvozená.

Autentizace je součástí procesu řízení přístupu. Je to právě ta část, která spojuje identitu s úkonem, který má být proveden – je to proces získání důvěry v prohlašovanou identitu. Jakmile byla identita verifikačním procesem ustanovena, je potřebné před každým použitím identity zjistit, zda entita, která si ji nárokuje, je k takovému nároku oprávněna. Autentizace tak pomáhá zabraňovat zcizení a zneužití identity (viz článek Budoucnost zcizení a zneužití identity v IT Systems 4/2012).

Revokace je proces zneplatnění jednou ustanovené identity, který nastává nejčastěji v případě, že některá z informací tvořící identitu změnila platnost (úmrtí, zničení, změny, kriminální činnost). Tento proces musí být pečlivě zaznamenán pro auditní účely. Je velmi důležité, aby všechny systémy a procesy, které tuto identitu znaly, byly informovány o jejím zneplatnění.

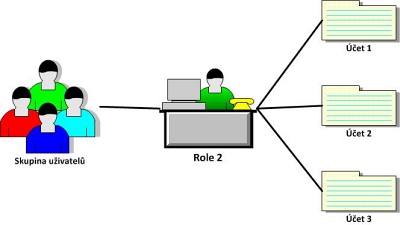

Provisioning a životní cyklus identity

Provisioning (zřizování, přidělování) znamená založení verifikované identity a její vstup do takzvaného životního cyklu. Tento proces se dnes provádí téměř výlučně prostředky informačních systémů a jeho výsledkem je založení účtu identity v systému správy identit a atributů (informací spojených s identitou včetně rolí) a následné promítnutí do systémů, které identitu používají k řízení přístupu.

Autoritativní zdroje

Z hlediska organizace informací je pro identitu důležitý tzv. autoritativní zdroj. V organizacích často existují různé záznamy související s identitou, jako například data osobního oddělení, účetního oddělení apod. Data spojená s identitou (její atributy a identifikátory) proto musí být uspořádána hierarchicky, tj. na vrcholu musí existovat jediný zdroj, do kterého se verifikovaná data vkládají, v kterém se mění a z kterého si všechny níže postavené systémy v hierarchii informace o identitě získávají. To zabraňuje vzniku nekonzistencí v datech identit a zneužití identity v případě neaktuálních nebo nesprávných údajů.

U provisioningu se uplatňuje model důvěryhodné identity, popsaný v úvodu tohoto článku. Při založení nové identity (např. nového zaměstnance) hraje často roli verifikátora osobní oddělení (HR). Pokud je osoba externistou (například z dodavatelské firmy), může se důvěra v identitu odvodit z existující důvěryhodnosti dodavatele (viz řetězení důvěry).

V rámci verifikace jsou důležité existující bezpečnostní politiky a procesy, které u verifikace a provisioningu identity často předepisují a vynucují dodatečnou schvalovací hierarchii. Proces provisioningu a role s ním spojené kladou vysoké požadavky na osoby, pracujících v těchto rolích. Z hlediska informační bezpečnosti je u zmíněných rolí rovněž důležitý princip oddělení povinností a zástupnosti. Základními úkony životního cyklu identity jsou provisioning účtu, provisioning zdrojů a de-provisioning.

Provisioning účtů

Provisioning účtu má v životním cyklu identity několik důležitých funkcí:

- Přidání identity – na začátku identita vůbec nemusí existovat. Po získání potřebných informací a jejich verifikaci vůči důvěryhodným zdrojům je identita založena a je proveden provisioning do dalších systémů.

- Změna identity – změny v identitě se provádějí zejména z důvodu změn atributů osoby (např. změna jména, dosažení vzdělání apod.), ale i z důvodů právních, organizačních či bezpečnostních (např. fúze podniků, změna úrovně požadované důvěryhodnosti či podezření podvodu).

- Smazání identity – viz de-provisioning níže.

- Pozastavení identity – znamená dočasné zastavení fungování identity jako platného zdroje pro autorizace vyplývající z jejích rolí. Vyskytuje se například při dovolené nebo v čase přeřazování osob z jednoho projektu do druhého či z důvodu vyšetřování apod.

- Obnovení identity – obnova je obrácený proces k procesu pozastavení identity.

Několik účtů je spojeno do jediné role pro provisioning. Tato role je následně přiřazena více uživatelům.

Provisioning zdrojů

Další důležitou funkcí v životním cyklu identity je provisioning zdrojů. Zdroje je možné klasifikovat jako výpočetní a nevýpočetní systémy a služby. Příkladem jsou místo na diskovém serveru, poštovní schránka, přístup k intranetu, notebook, mobilní telefon, pracovní stůl nebo auto. Obecně se dá říct, že provisioning zdrojů je přiřazení identity systémům a službám, ke kterým má identita na základě přístupových práv oprávnění.

De-provisioning

De-provisioning identity znamená ukončení přiřazení identity systémům a službám. De-provisioning identity zahrnuje také případnou realokaci uvolněných aktiv do skupiny volných aktiv, což umožňuje lepší využívání zdrojů a zabraňuje možnému zneužití identity.

Autorizace, řízení přístupu a správa rolí

Jak již bylo uvedeno v úvodu, přístupová práva (oprávnění) nepatří k atributům identity, ačkoliv v některých případech z ní mohou být odvozeny. Obecně jsou přístupová práva udělována k tomu oprávněnou identitou – autoritou. Tato speciální identita má v rámci své role oprávnění k udělování některých oprávnění jiným identitám (jejich přiřazením k rolím oprávnění).

Systém řízení identit může, ale nemusí být totožný se systémem řízení rolí a oprávnění. Systém řízení identit ale musí být napojen na autoritativní zdroj identit, kterým jsou často tzv. adresářové služby (např. LDAP). V rámci adresářových služeb je možné spravovat i role a oprávnění.

Milan Balážik

Autor je držitelem certifikace CISSP a působí jako technical solutions architect ve firmě Corpus Solutions.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |