- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Nedostatek testerů můžou vyřešit automatické nástroje, které pomůžou především menším firmám

Kybernetická bezpečnost je dnes velkým tématem, kterému se věnují firmy napříč všemi obory a velikostmi. Rozvoj nových technologií totiž započal mezi firmami a útočníky nové kybernetické závody ve zbrojení. Společnosti investují milionové částky do nástrojů, které je mají ochránit před útoky hackerů, ale přitom si často pokládají základní otázku:Jak zjistit, jestli tato opatření skutečně fungují?

Kybernetická bezpečnost je dnes velkým tématem, kterému se věnují firmy napříč všemi obory a velikostmi. Rozvoj nových technologií totiž započal mezi firmami a útočníky nové kybernetické závody ve zbrojení. Společnosti investují milionové částky do nástrojů, které je mají ochránit před útoky hackerů, ale přitom si často pokládají základní otázku:Jak zjistit, jestli tato opatření skutečně fungují?

Zatímco velké firmy většinou v rozpočtu dokážou nalézt dostatek prostředků na to, aby bezpečnost své firemní sítě nechali prověřit klasickými penetračními testy, kdy se zkušení odborníci snaží nalézt její slabá místa, menší firmy jsou často odkázané na více či méně sofistikované automatizované nástroje. Nejčastěji využívají některé z nástrojů na skenování zranitelností. Ty zjednodušeně řečeno zmapují všechny prvky ve firemní síti, které následně oskenují a zjistí o nich co nejvíce dostupných informací včetně toho, jakou verzi operačního systému či softwaru využívají. Výsledky porovnají s veřejnou databází známých zranitelností a upozorní na to, které prvky používají zastaralé nebo zneužitelné systémy a aplikace.

Mezi jejich výhody patří finanční dostupnost, automatizace a opakovatelnost. Jejich nevýhodou je naopak zmíněné omezení na již známé zranitelnosti a také vysoké procento falešně pozitivních hlášení. Ve skutečnosti je totiž dnes zneužíváno pouze něco mezi 5–15 % známých zranitelností. Pokud si tedy firemní síť představíme jako kancelářskou budovu, tak tyto nástroje pouze upozorní na to, že v budově je několik otevřených dveří. Už však neřeknou, kam vedou, jestli do skladu, nebo do serverovny, a které je skutečně potřeba zavřít.

Sofistikovanější postup nabízejí nástroje souhrnně označované poměrně novými zkratkami BAS (Breach & Attack Simulation) nebo ASV (Automated Security Validation). BAS provádějí simulaci známých kybernetických útoků a testují tak funkčnost firemního zabezpečení, čímž velmi dobře doplňují běžné skeny zranitelností. Tyto nástroje poskytují firmám hrubou představu o tom, co se jim v případě kybernetického útoku může stát.

ASV nástroje se potom už blíží klasickým penetračním testům, přestože i ty mají určitá omezení. „ASV nástroje testují primárně samotnou firemní infrastrukturu, ale už netestují aplikační logiku. Nepoznají tak například chybně napsané aplikace a to, jak je lze využít k útoku na firemní síť. Poznají však například to, že aplikace byla špatně instalovaná a někde v ní lze získat administrátorská práva,“ vysvětluje Petr Mojžíš, specialista na kybernetickou bezpečnost ze společnosti ANECT.

ASV nástroje se potom už blíží klasickým penetračním testům, přestože i ty mají určitá omezení. „ASV nástroje testují primárně samotnou firemní infrastrukturu, ale už netestují aplikační logiku. Nepoznají tak například chybně napsané aplikace a to, jak je lze využít k útoku na firemní síť. Poznají však například to, že aplikace byla špatně instalovaná a někde v ní lze získat administrátorská práva,“ vysvětluje Petr Mojžíš, specialista na kybernetickou bezpečnost ze společnosti ANECT.

Podobně jako sken zranitelností i automatický penetrační test nalezne otevřená okna do budovy. Následně ale do každého z nich vleze, zjistí, co se za ním nachází a jestli se odsud nemůže dostat do dalších kanceláří. Ve firemní síti tak například vyhledá dostupné přístupové údaje, které zkusí použít pro to, aby se dostal i do dalších částí sítě nebo do jiných síťových prvků. Zároveň zkouší interní zabezpečení prolomit hrubou silou, automaticky navazuje spojení s dalšími počítači a prvky v síti a všude sbírá dostupná data. Díky tomu se také postupně dokáže šířit do dalších částí sítě. Důležitým faktorem je také schopnost ASV nástrojů zvyšovat svoje privilegia, což je často klíčový prvek úspěšných hackerských útoků. Jakmile se totiž útočníkům podaří získat administrátorská oprávnění, mají obvykle vyhráno.

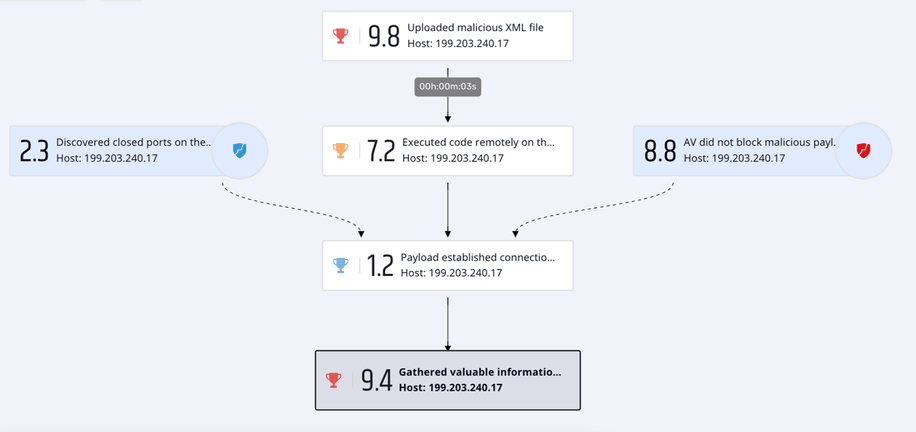

Obr. 1: Ukázka vrstvení zranitelností v nástroji Pentera. Ukazuje, jak se nástroji podařilo využít kombinaci různých zranitelností k dosažení určitého cíle. Každá zranitelnost nebo dosažený úspěch má zároveň přidělenou bodovou hodnotu na stupnici 1-10, která znázorňuje jejich závažnost.

Poté, co automatický penetrační test skončí, vytvoří podrobný popis toho, jak test probíhal, co se v rámci něj podařilo a jak velké to je pro firmu riziko. Společnost se tak dozví nejen o počtu zranitelností, ale také o tom, kde test dosáhl reálného úspěchu a které chyby nebo jejich kombinace jsou opravdu nebezpečné. Zároveň obdrží doporučení ohledně toho, jak tyto díry v zabezpečení odstranit.

„Toto je přitom z našeho pohledu zásadní. Poznat své slabiny je sice důležitým prvním bodem, cílem je však odstranění těchto slabin. To přitom může být velmi složité a náročné a řada firem, které během automatického testování své odolnosti zjistí nějaký nedostatek, podle našich zkušeností nakonec selhává právě v tom, jak ho napravit,“ upozorňuje Petr Mojžíš.

Kybernetická bezpečnost je neustále se měnící pole hry, a to, co fungovalo včera, nemusí nutně fungovat zítra. Proto by společnosti měly věnovat pozornost validaci toho, zda je jejich obrana stále silná. Ať už formou klasických penetračních testů, jejich automatizovaných verzí, nebo alespoň klasickými skeny zranitelností. „Pro každou společnost je vhodný jiný typ nástrojů nebo jejich kombinace. Záleží samozřejmě především na bezpečnostním kontextu společnosti – co je třeba primárně chránit a jaká jsou největší rizika. Na testování, zda zavedená bezpečnostní opatření fungují, by se nemělo zapomínat nikdy,“ uzavírá Petr Mojžíš.

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |