- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Management bezpečnosti informací podle ISO/IEC 27001

Zavádění a certifikace systémů managementu bezpečnosti informací podle ISO/IEC 27001 je relativně mladá disciplina posuzování shody, přesto zaznamenala od vydání normy v roce 2005 poměrně rychlý vývoj. Zájem mají především organizace disponující velkými objemy důvěrných dat, jako pošty, pojišťovny a banky, ale také organizace zdravotnické, marketingové nebo státní správa. Výjimkou však nejsou ani stavební společnosti nebo organizace, které montují zabezpečovací zařízení. Pro některé z nich je tato certifikace dnes již nutnou podmínkou.

Zavádění a certifikace systémů managementu bezpečnosti informací podle ISO/IEC 27001 je relativně mladá disciplina posuzování shody, přesto zaznamenala od vydání normy v roce 2005 poměrně rychlý vývoj. Zájem mají především organizace disponující velkými objemy důvěrných dat, jako pošty, pojišťovny a banky, ale také organizace zdravotnické, marketingové nebo státní správa. Výjimkou však nejsou ani stavební společnosti nebo organizace, které montují zabezpečovací zařízení. Pro některé z nich je tato certifikace dnes již nutnou podmínkou.

Důvody pro implementaci systémového přístupu

Norma ISO/IEC 27001 je vývojový model pro zajištění bezpečnosti informací v organizacích. Jejím cílem by mělo být pomoci zavést do organizací systémový přístup k bezpečnému zajištění firemních informací. Klasický přístup systému řízení, který představuje charakteristická smyčka PDCA obsahující fáze plánování, realizace, monitorování, vyhodnocování odchylek od naplánovaného stavu a jejich eliminaci, lze interpretovat pro ISMS tak, jak je naznačeno v tabulce 1.

| Fáze systémového přístupu | Plánuj (P) | Dělej (D) | Kontroluj (C) | Akceptuj opatření (A) |

|---|---|---|---|---|

| Charakteristické fáze pro ISMS | Plán zvládání rizik na základě analýzy rizik | Provozování systému, popsaného souborem pravidel | Monitorování systému a vyhodnocování míry rizik | Přijímání dalších opatření pro zlepšování |

Tab. 1

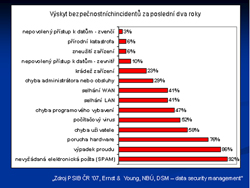

Zajišťování bezpečnosti informací je disciplina velmi technicky sofistikovaná a vždy v ní hrají dominantní roli útvary IT, které více či méně úspěšně bojují s ošetřováním nových a nových rizik ohrožujících informace uložené ve výpočetní technice, o čemž svědčí i trend výskytu bezpečnostních incidentů, znázorněný na obrázku 1.

Obr. 1: Četnost výskytu bezpečnostních incidentů

Je však třeba si uvědomit, co rozumět pod pojmem bezpečnost informací: je to především jejich dostupnost, integrita (úplnost a správnost) a důvěrnost. Mnozí manažeři se domnívají, že sem spadá jen důvěrnost informací, ale ta tvoří menší část celého problému. Největší podíl na bezpečnosti připadá právě jejich dostupnosti a integritě.

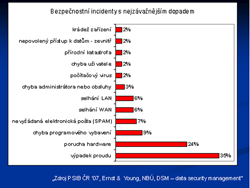

Když se z tohoto pohledu podíváme na statistiku míry dopadu bezpečnostních rizik na organizaci, zde už výsledky ze stejného období nekorespondují trendu na obrázku 1. Na obrázku 2 znázorňujícím vlivy dopadů jednotlivých incidentů je patrné, že vliv dopadu jednotlivých typů zranitelnosti je diametrálně odlišný a velký vliv na bezpečnost informací ve firmách mají právě aspekty, které většinou nejsou z pohledu bezpečnosti informací nijak systematicky řízeny, jako například konfigurace hardwarových zařízení, smlouvy s třetími stranami, které dodávají a udržují hardware i informační systémy, propojování informačních systémů směrem ven i dovnitř, výchova zaměstnanců. Svou roli zde nutně hraje i uvědomělost, kázeň a loajalita zaměstnanců a partnerů, kteří se strategickými informacemi přicházejí do styku.

Obr. 2: Podíl dopadů u významných bezpečnostních incidentů

Proto má o úrovni zabezpečení informací ve svých provozech rozhodovat nikoli útvar IT, ale vedení společnosti na základě systematického vyhodnocení informačních rizik, na kterém by se měli podílet nejen odborníci v IT, ale manažeři všech oblastí, kde se citlivá data nacházejí.

Fáze plánování je zásadní

Fáze plánování začíná analýzou rizik, jejímž základem je důsledná identifikace všech informačních aktiv, ohodnocení jejich významu, posouzení všech zranitelností, které mohou dané aktivum napadnout, a jejich číselném vyhodnocení.

Informační aktiva tvoří základní položku managementu rizik. Aktiva jsou tak významná pro analýzu rizik, protože jejich hodnota souvisí s mírou rizika. Z tohoto důvodu je právě počáteční a pak pravidelná inventura všech důležitých aktiv spojených s informačními systémy včetně stanovení jejich hodnot a vlastníků zásadním systémovým krokem.

Do seznamu aktiv by měla být zahrnuta všechna aktiva, která jsou pro organizaci z pohledu informací cenná, jako například informační systémy, databáze, hardware, software, ale také smlouvy, personální agenda, zaměstnanci, partneři, zákazníci dodavatelé atd., a díky své hodnotě si zaslouží přiměřený stupeň ochrany. Cena nebo důležitost daného aktiva pro organizaci by proto měla být také součástí seznamu aktiv. Hodnota aktiv může být vyjádřena kvantitativně nebo kvalitativně, například v korunách nebo, je-li to nemožné, určitou stupnicí.

U řady organizací požadujících certifikaci se ukazuje, že analýzu rizik provádějí až na konci přípravy na certifikaci. Nejdříve intuitivně odhadnou rizika a přijmou opatření k jejich eliminaci a nakonec, protože to vyžaduje norma, provedou zpravidla zcela formální analýzu rizik. Může tak dojít ke zcela kuriózním situacím, kdy některá ohrožení (zpravidla technického rázu – například výpadek serverů) jsou eliminována velmi důkladně a s velkými finančními náklady, a jiná (zpravidla organizačního charakteru – například rozpis služeb vlastních pracovníků) se stejným nebo ještě závažnějším dopadem na bezpečnost informací nejsou eliminována vůbec, nebo jen velmi málo, přičemž nutné náklady by byly jen zlomkem nákladů vynaložených.

Další chybou, které se organizace dopouštějí, je předpoklad, že jakmile jednou proběhne důkladná analýza rizik, není třeba ji opakovat. Naopak. V dynamické organizaci jednak přibývají nová a nová aktiva, ale ještě rychleji přibývají jejich možné zranitelnosti zapříčiněné rychlým vývojem v oblasti IT (včetně jeho negativních jevů), novým propojováním informačních systémů, změnami legislativy, požadavky na mobilní uchovávání i zpracování informací.

Preventivní ochrana informací

Plán zvládání rizik je systematický nástroj k preventivní ochraně informací. Cílem zavedení systémů řízení bezpečnosti informací je především prevence a zvládání bezpečnostních incidentů v oblasti citlivých informací. Při vytváření plánu zvládání rizik je potřebné provést následující činnosti:

- určit omezující faktory a závislosti,

- určit priority,

- odsouhlasit konečné termíny a milníky,

- odhadnout požadavky na zdroje a zdroje identifikovat,

- získat souhlas k vynaložení nebo přiřazení zdrojů,

- identifikovat kritickou cestu.

Významná a pro firmu nepřijatelná rizika se zpravidla urychleně řeší přiměřených investičním nebo organizačním opatřením, které se zavádí formou projektového managementu.

Provozování systému popsaného souborem pravidel

K zajištění minimálního účinku rizik přes všechna další identifikovaná rizika pak lze využít kombinace technických a organizačních opatření, z nichž velká většina je předepsána normou, v její významné příloze A. Velmi dobrým návodem popisujícím opatření pro zajištění bezpečnosti organizační i technickou cestou je norma ČSN ISO/IEC 27002, která dopodrobna vysvětluje opatření zmíněná ve výše citované příloze A. Oba přístupy k přijímání opatření, organizačních i technických, musí být zajišťovány v harmonickém souladu (tab. 2).

| Organizační opatření | Technická opatření | ||

|---|---|---|---|

| Článek normy | Kritérium | Článek normy | Kritérium |

| Čl. 5 | Formulace bezpečnostní politiky | Čl. 10 | Řízení komunikace a řízení provozu |

| Čl. 6 | Vnitřní organizace a externí partneři | Čl. 11 | Řízení přístupu |

| Čl. 7 | Řízení aktiv | Čl. 12 | Akvizice, vývoj a údržba informačních systémů |

| Čl. 8 | Bezpečnost lidských zdrojů | Čl. 14 | Řízení kontinuity |

| Čl. 9 | Fyzická bezpečnost a bezpečnost prostředí | ||

| Čl. 13 | Řízení incidentů, jejich správa a zlepšování | ||

| Čl. 15 | Soulad s právními požadavky | Čl. 15 | Soulad s normami pro technickou shodu |

Tab. 2: Výčet organizačních a technických opatření

Zatímco technická opatření jsou zpravidla zajišťována ve firmách na dobré úrovni, organizační opatření jsou spíše sporadická.

Monitorování chodu systému a odchylek

Pravděpodobně nejdůležitějším a v praxi nejvíce opomíjeným systémovým požadavkem je pravidelné monitorování a přezkoumávání všech implementovaných nástrojů řízení a opatření k omezení rizik. O tomto monitorování a přezkoumávání musí být vedeny příslušné záznamy. Nestačí tedy obecně předepsat, že někdo má v pravidelných intervalech kontrolovat určité logy, protokoly ze zálohování, zprávy o reinstalaci antivirových databází apod., ale je bezpodmínečně nutné, aby o každém provedení těchto opatření zodpovědná osoba vedla i příslušné záznamy, a to nejen v případě, že dojde k bezpečnostnímu incidentu nebo bezpečnostní události, ale i tehdy, když je vše v pořádku. Forma těchto záznamů může být velmi jednoduchá a příslušného pracovníka nemusí prakticky vůbec zatěžovat.

Management incidentů

Významnou součástí managementu bezpečnosti informací je management incidentů. Tato disciplina je velmi obtížná na aplikování, a přitom naprosto neopominutelná. Bez sledování incidentů a výskytu anomálních událostí se nedá žádný systém řízení zprovoznit tak, aby fungoval. Proto je zapotřebí vynaložení velkého úsilí především ze strany vedení, přesvědčit sebe i celou firmu o účelnosti shromažďování příslušných údajů a jejich analýzách.

Nejčastějšími nedostatky při plnění tohoto požadavku je, že:

- bezpečnostní incidenty nejsou zaznamenávány vůbec, nebo jen zřídka,

- není specifikováno, jak mají být bezpečnostní incidenty klasifikovány (např. riziko – nedostatek – incident), nebo není agenda bezpečnostních incidentů kontrolována a řízena,

- není prováděna pravidelná analýza bezpečnostních incidentů nebo nejsou přijímána odpovídající opatření k nápravě,

- není průkazné „učení se z bezpečnostních incidentů“.

Učení se z chyb

Všechny předchozí kroky by ztrácely na významu, kdyby se výsledky monitorování nevyhodnocovaly, neidentifikovala se slabá místa a nepřijímala se nová opatření pro zlepšení. Tento systém je díky neustálému technickému pokroku a vynalézavosti jak pozitivní, tak negativní právě v oblasti IT velmi dynamický, takže je třeba být skutečně stále ve střehu a známá rizika přehodnocovat a nová identifikovat. Z negativních dopadů je pak třeba vyvodit důsledky především eliminováním jejich příčin.

Pro efektivní zavedení systémového přístupu k managementu bezpečnosti informací je tedy zapotřebí:

- pochopit, co je to management rizik a jak se správně realizuje,

- naučit se zacházet s informacemi podle klasifikace jejich míry důvěrnosti,

- hodnotit efektivnost systému na základě sběru informací,

- naučit se využívat záznamů o incidentech k analýzám a dalšímu zlepšování systému.

Proč zavedené systémy certifikovat?

Cílem certifikace systému managementu bezpečnosti informací je zvýšení důvěryhodnosti vůči svým partnerům. V rámci certifikačního auditu se musí harmonicky posuzovat:

- systematický přístup založený na rozhodnutí vedení o míře přijatelnosti rizik a jakým způsobem bude organizace se svými riziky nakládat,

- vytvoření povědomí mezi zaměstnanci, do jaké míry má vliv každý zaměstnanec na své pozici na bezpečnost informací,

- technická a objektová bezpečnost,

- bezpečnost informačních technologií, která bývá často přeceňována na úkor předchozích tří oblastí – tato oblast se však rozvíjí nejrychleji, a proto má největší dynamiku nárůstu rizik.

Cílem zavádění systémů managementu bezpečnosti informací je povýšit tuto oblast mezi jednotně řízené disciplíny v rámci funkčního integrovaného systému managementu.

Stav certifikace systémů ISMS ve světě a u nás

Závěrem lze konstatovat, že Česká republik je jednou ze zemí, kde se poměrně brzy začalo s implementací a certifikací systémů managementu bezpečnosti informací, takže v této oblasti máme poměrně významné postavení v rámci průzkumu zapojení zemí celého světa. Ukázka tabulky z portálu www.iso27001certificates.com ukazuje postavení České republiky z pohledu množství celosvětově udělených certifikátů (tab. 3).

| Japonsko | 2994 | Česká republika | 78 | Austrálie | 28 |

| Indie | 440 | Maďarsko | 78 | Španělsko | 27 |

| UK | 344 | Korea | 74 | Rakousko | 26 |

| Čína | 182 | Itálie | 55 | Irsko | 26 |

| Německo | 108 | Hong Kong | 38 | ||

| USA | 85 | Polsko | 35 | Relative Total | 5200 |

Tab. 3

Významný podíl na certifikaci podle této normy v České republice mají auditoři Elektrotechnického zkušebního ústavu, který je členem Českého sdružení pro certifikaci systémů jakosti CQS.

Autorka působí v Elektrotechnickém zkušebním ústavu, současně je auditorkou certifikačního orgánu CQS, člena celosvětové sítě IQNet.

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

Formulář pro přidání akce