- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

IT bezpečnost 2.0 – od technologií k procesům

Motivace k péči o bezpečnost dat je v zásadě dvojí. Z části jde o nutnou obranu před hrozbami přicházejícími zvenčí, z části o potřebu vyhovět nejrůznějším předpisům a normám, ať už nám jejich dodržování někdo nařídil, nebo jsme se k tomu sami zavázali. Rozdílná motivace vede k různým způsobům řešení IT bezpečnosti. Z jedné strany jde zejména o technologickou záležitost (antiviry, firewally, šifrování, …), z druhé pak o různá organizační opatření. Mezi nimi je často široká mezera, takže se z předpisů stávají nepoužívané stohy papíru a bezpečnostní technologie pracují samostatně bez širší koncepce. Pokud chceme mezeru zaplnit, musíme IT bezpečnost pojmout jako proces. Proces, který bude ztělesňovat formální předpisy, bude řiditelný a vyhodnotitelný a propojí jednotlivé technologie do společného rámce. A bude zasahovat i do jiných oblastí, než je bezpečnost.

Motivace k péči o bezpečnost dat je v zásadě dvojí. Z části jde o nutnou obranu před hrozbami přicházejícími zvenčí, z části o potřebu vyhovět nejrůznějším předpisům a normám, ať už nám jejich dodržování někdo nařídil, nebo jsme se k tomu sami zavázali. Rozdílná motivace vede k různým způsobům řešení IT bezpečnosti. Z jedné strany jde zejména o technologickou záležitost (antiviry, firewally, šifrování, …), z druhé pak o různá organizační opatření. Mezi nimi je často široká mezera, takže se z předpisů stávají nepoužívané stohy papíru a bezpečnostní technologie pracují samostatně bez širší koncepce. Pokud chceme mezeru zaplnit, musíme IT bezpečnost pojmout jako proces. Proces, který bude ztělesňovat formální předpisy, bude řiditelný a vyhodnotitelný a propojí jednotlivé technologie do společného rámce. A bude zasahovat i do jiných oblastí, než je bezpečnost.

Základem je pořádek. Ani sebelepší bezpečnostní technologie nám nebudou příliš platné, pokud se nebudeme dobře starat o koncová zařízení (endpoints), na kterých máme uložena data – tedy stanice, servery nebo třeba chytré telefony. Koncový bod, který není dobře spravovaný, totiž nemůže být bezpečný. Spravovaný koncový bod je zejména aktualizovaný, zálohovaný a podává informace o svém stavu. Kromě toho máme také možnost jej řídit, což nám umožňuje individuálně řešit nestandardní situace. Jak se říká, prevence je jednodušší než léčba, přesto je řada organizací se správou koncových bodů na štíru.

Hrozby nepřicházejí jen zvenčí

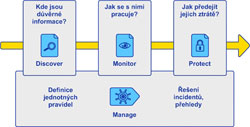

Průzkumy už dlouho upozorňují na to, že větším rizikem než hrozby přicházející z vnějšku, je zneužití informací v rámci organizace – a to až trojnásobně. O co konkrétně jde? Jednoduše o neoprávněnou manipulaci s dokumenty, se kterými se zaměstnanci setkávají při práci, typicky odesílání mailem někam, kam by se neměly dostat. Může jít o záměr (vlastní obohacení, pomsta nebo konkurenční boj), ale ještě častěji jde o obyčejnou nedbalost nebo i dobrý úmysl (např. posílání materiálů na soukromé e-mailové adresy kvůli práci z domova). Zkuste si třeba na službě ulozto.cz zadat jméno některé z velkých českých firem – myslíte, že data jsou tam uložena s jejich vědomím a souhlasem? Musíme se tedy vzdát iluze, že dokonale zabezpečená firemní síť automaticky zajistí také dokonalou bezpečnost našim datům.

Vypořádat se s tímto problémem pomáhají systémy prevence úniku citlivých dat. Jde o komplexní platformy, které na jedné straně umožňují definovat, co vlastně citlivé informace jsou a jak se s nimi může či musí zacházet, na straně druhé pak vyhodnocovat a zpracovávat detekované incidenty (zobrazit uživateli upozornění, zaznamenat prováděnou akci, nebo ji rovnou zablokovat). K dispozici je hned několik technik, jak rozpoznávat data – podle šablon dokumentů, seznamů, klíčových slov, databází nebo samoučících mechanismů. Je možné hlídat pohyb dat po síti, výskyt na diskových úložištích i manipulaci s nimi na pracovních stanicích (zkopírování do schránky, odeslání na tiskárnu, uložení na flashdisk, …).

Zavedení prevence úniku dat má několik pozitivních efektů pro celou bezpečnostní infrastrukturu. Nezbytným předpokladem totiž je, že si uděláme jasno v tom, co jsou pro nás citlivá data, jak se s nimi (ne)může pracovat a kdo je oprávněn k nim přistupovat. Účinnost systému prevence úniku dat budeme chtít postupně zvyšovat, což povede k tomu, že začneme lépe hlídat činnosti zaměstnanců na internetu (veřejné e-maily, sociální sítě, různá webová úložiště apod.) i na pracovních stanicích (řízení přístupu k výměnným zařízením, externím diskům atd.).

Nezapomenout na informační systémy

Kolem našich informačních systémů stavíme neproniknutelnou bariéru, ale často pozapomínáme na bezpečnost systémů samotných. Ty tak často připomínají pevnost se spuštěným padacím mostem. Důmyslně chráníme všechny boční vchody, ale útočník nerušeně projde hlavní branou. Dovolím si tvrdit, že bezpečnostní incidenty z poslední doby (zcizení osobních dat ze sítě Playstation network nebo emisních povolenek z registru firmy OTE) nebyly způsobeny prolomením firewallu, ale tím, že útočník využil chyb v uživatelském rozhraní systému. Je to totiž mnohem jednodušší a rychlejší.

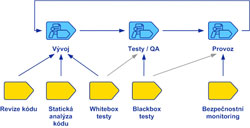

V celku běžným nástrojem pro ověřování úrovně bezpečnosti jsou penetrační testy. Ty vedle infrastruktury sice částečně postihují i aplikační vrstvu (samotné informační systémy), jejich nevýhodou však je, že jsou prováděny ad hoc a relativně málokdy. Nezamezí tedy tomu, aby se případná chyba nedostala do produkčního prostředí, takže je taková zranitelnost celkem dlouho veřejně vystavena na obdiv všem útočníkům. Navíc, jak známo, cena chyby v čase stoupá a není nic dražšího než opravovat chybu, která se dostala až do provozní verze systému.

Bezpečnost informačního systému je proto potřeba mít na paměti už ve fázi návrhu informačního systému a průběžně ji testovat už během vývoje, nebo přinejmenším v rámci závěrečné akceptační procedury. Čím blíže dostaneme testy až k rukám vývojáře, tím nižší je riziko zneužití chyby a levnější oprava. Tyto typy testů by proto měly být standardní součástí vývoje informačního systému stejně jako funkční či zátěžové testy (obr. 1). Snížíme tím riziko, že do jinak bezpečného systému zavlečeme nějakou chybu například nasazením nějaké triviální záplaty. I bezpečnostní testy je možné automatizovat, takže pro vývojový tým nemusí znamenat zátěž navíc. Nástroje pro automatizaci tohoto typu testů navíc mají tu výhodu, že pracují s pravidelně aktualizovanou databází hrozeb a při testech se tedy vždy uplatňuje aktuální znalostní báze.

I ze samotných penetračních testů je možné udělat kontinuální proces. Slouží k tomu nástroje z kategorie vulnerability managementu, které v pravidelných intervalech skenují síť, zařízení i aplikace a hledají nově vzniklé nebo nově objevené zranitelnosti.

Obr. 1: Typy bezpečnostních testů v jednotlivých fázích životního cyklu informačního systému

Co neměřím, neřídím

Bezpečnostní technologie často používáme tak, že je nasadíme a necháme svému osudu – firewall ať si firewalluje, antivir antiviruje. Řada běžně používaných antivirových řešení třeba ani nedisponuje rozumnou centrální správou, která by nám poskytla dostatek informací o dění v síti. Potřebujeme proto něco, co nám poskytne konsolidovaný přehled o stavu bezpečnosti v organizaci.

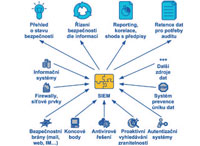

Tím něčím jsou systémy pro správu bezpečnostních informací a událostí, security information and event management (SIEM, obr. 2). Nejde o žádnou novinku, nástroje tohoto typu jsou k dispozici již řadu let, ale jsou často vnímány jen jako jednoduchá „úložiště na logy“. Tak tomu ale už dávno není – dobře implementovaný nástroj SIEM slouží jako centrální pult pro řízení celé bezpečnostní infrastruktury. Sbírá data z desítek typů zařízení a systémů (včetně prevence úniku dat, vulnerability managerů atd.), umožňuje nahlížet do nich z jednoho místa, a hlavně dokáže dle nastavených pravidel vyhledávat v nepřeberném množství dat ty podstatné informace (důležité události, incidenty apod.), a to v reálném čase. Kromě toho samozřejmě umí reportovat vše potřebné, včetně vyhodnocení souladu reálného stavu ICT prostředí s nastavenými pravidly (normy, předpisy apod.).

Obr. 2: Systém pro správu bezpečnostních informací a událostí – vstupy a výstupy

Obr. 3: Schéma procesu prevence úniku dat

Univerzální recept?

Mohli bychom přidat ještě třeba systémy pro řízení souladu s předpisy (definice rizik, pravidel, konfigurací a procesů a dohled nad jejich dodržováním), behaviorální analýzu síťového provozu (detekce legitimních, nicméně nestandardních, a tedy podezřelých aktivit na síti) a další. Oblastí k řešení je celá řada a každá z nich je sama o sobě procesem více či méně odpovídajícímu modelu plan-do-check-act. Není tedy snadné poskytnout univerzální návod, jak bezpečnostní proces budovat, ale jedno doporučení bych měl – stejně jako u každé složitější úlohy je potřeba si nejdříve rozmyslet, čeho vlastně chceme dosáhnout. V případě IT bezpečnosti jde zejména o rozvahu, jakou hodnotu pro nás mají informace, jaká rizika je ohrožují a jakou cenu bude mít snížení rizik na akceptovatelnou úroveň. Vznikne bezpečnostní strategie, která poslouží jako zadání pro vytvoření „stavební dokumentace“. Ta stanoví, které cihly použijeme a jak je poskládáme dohromady. Základy musí vždy tvořit onen kvalitní antivir a firewall, ale stavba by neměla skončit u sklepa.

Vratislav Sejk

Autor je ředitelem společnosti Unicorn Technologies.

| 12.3. | IT Security Workshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 25.3. | Konference SCADA SECURITY |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |