- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

DDoS útoky – stav a prognózy

Ačkoliv existují útoky typu DDoS (distributed denial of service) již od počátku internetu, opravdovou pozornost na sebe strhly až v posledních třech letech. V tomto článku se zaměřím na některé zajímavé okolnosti jejich vývoje v posledních letech a následně se pokusím nastínit jejich pravděpodobné směřování v budoucnu.

Ačkoliv existují útoky typu DDoS (distributed denial of service) již od počátku internetu, opravdovou pozornost na sebe strhly až v posledních třech letech. V tomto článku se zaměřím na některé zajímavé okolnosti jejich vývoje v posledních letech a následně se pokusím nastínit jejich pravděpodobné směřování v budoucnu.

Čím se DDoS odlišují

Útoky DoS (denial of service) lze obecně definovat jako pokusy dočasně nebo trvale znemožnit oprávněným uživatelům přístup k nějaké službě. Útoky je možné dělit pomocí různých kritérií. V literatuře existuje v kategorizaci určitá nejednotnost, přičemž se směšují různá kritéria a kategorie vznikají spíše podle typů známých útoků, nástrojů nebo cílů. Útoky můžeme rozlišovat například podle síťových vrstev, na které jsou cíleny:

- IP (L1–L3) – útoky na šířku pásma, fragmentační útoky,

- TCP/UDP (L4) – útoky na síťové sockety operačního systému,

- HTTP (L7) – útoky na aplikační prostředky webových serverů,

- Aplikace (L7+) – útoky na CPU, databáze, úložný prostor.

Důležitým rozlišovacím znakem útoků typu DDoS je jejich zdroj. Zatímco u „obyčejných“ útoků DoS se útočí z jednoho nebo několika málo zdrojů, u útoků DDoS jde o koordinované nasazení nezřídka masivního počtu zdrojů, přičemž tyto zdroje často disponují značnou šířkou pásma. Toho lze dosáhnout zejména třemi způsoby: využitím existující sítě botnetů, hacktivismem nebo pomocí zesilovacích (amplifikačních) technik. U těchto tzv. volumetrických útoků se primárně jedná o ztrátu funkce spotřebováním zdrojů (síťových, výpočetních, úložních), tj. zahlcením. Navíc jsou služby pracující na hranici svých kapacit náchylné k nestandardnímu až nedefinovanému chování. Volumetrické útoky můžou být distribuované i nedistribuované. Například při distribuovaných saturačních útocích typu DDoS na síťovou vrstvu vzniká obrovské množství síťového provozu, kterému není možné odolávat lokálním povýšením zdrojů.

Primární volumetrické útoky jsou nejčastěji právě útoky typu DDoS – využívají botnety, případně hacktivisty (obecně koordinovaný útok). Na síťové úrovni se nejčastěji jedná o flooding pomocí ICMP,UDP nebo fragmentační útoky, na aplikační úrovni o flooding regulárními požadavky na aplikaci (HTTP, DNS apod.). Sekundární volumetrické útoky využívající asymetrii (malá příčina vyvolá velký účinek): použití omezených zdrojů útočníka vyvolá spotřebu velkých zdrojů oběti. Využívají nedostatky protokolů – jsou to vlastně logické útoky, které vyvolají volumetrické změny u cíle útoku (oběti). Na síťové úrovni se jedná například o SYN Flooding, Smurf Attack, Naptha, na aplikační úrovni například o útoky typu RUDY (R-U-Dead-Yet?) – typicky Slowloris, Slowpost, SIP Invite Flood, rekurzivní GET a fragmentační útoky na HTTP. Útoky typu DDoS jsou nejnebezpečnějšími. Jak již bylo řečeno, záměrem je vyčerpání konečných výpočetních, komunikačních a úložních prostředků cíle či oběti. Jsou charakteristické zejména:

- mohutností – existují mohutné dosnety, zorganizované velké ad-hoc skupiny tzv. script-kiddies apod.

- nepředvídatelností/náhlostí – vzniknou náhlé vysoké nároky na zdroje,

- komplexností – útok na vícero frontách – logické i volumetrické útoky, těžká odlišitelnost výkyvů legitimního provozu (tzv. flash crowd) od nelegitimního provozu.

Vývoj útoků DDoS v posledních letech

Zejména poslední tři roky se nesly ve znamení útoků typu DDoS. Útoky tohoto typu nám znovu a znovu připomínají hrozby v současném propojeném světě. Začali se používat sofistikovanější a specifičtější metody a tyto se kombinovaly s masivností distribuovaných útoků. Začalo se útočit na více síťových vrstev najednou pomocí hotových softwarových nástrojů, které si mohl volně stáhnout každý, kdo se chtěl distribuovaného útoku zúčastnit. V organizaci útoků nechybělo ani strategické a taktické plánování ve výběru cílů a prostředků, což připomíná útoky typu APT (advanced persistent threat), které používají státy a jejich tajné služby, velké firmy v konkurenčním boji, případně některé teroristické skupiny.

Zejména v roce 2012 se projevil nový fenomén – tzv. hacktivismus. Ačkoliv útoky typu (D)DoS existují od počátku internetu a hackeři od začátku používali zejména flooding k zabránění přístupu k různým internetovým zdrojům, a to často i s politickým kontextem, teprve tzv. hacktivisté (odvozeno ze slov hacker a aktivista) však začali využívat moderní internetové komunikační nástroje (například sociální sítě – typicky IRC) k organizování útoků s politickým a sociálním podtextem, přičemž využívají obrovskou sílu množství laických uživatelů – dobrovolníků, kteří si často ani plně neuvědomují způsob fungování, ničivé možnosti a nelegálnost používání nástrojů, které si stáhli.

Léta 2011 a 2012 se nesla ve znamení fenoménu neformální skupiny Anonymous. Tato skupina se v rámci své velké kampaně Operation Payback v prosinci 2010 proti podporovatelům vlády Spojených států proslavila útoky typu DDoS i mimo komunity bezpečnostních expertů. Začalo se ve velkém útočit zejména na finanční sektor a rovněž na cíle neutrálních vlád. Začátkem roku 2012 již bylo jasno, že útoky se nemusí vyhnout ani menším organizacím.

Vývoj v poslední období se odráží v následujících údajích:

V porovnání s Q2 2011

- 50% nárůst celkového počtu útoků DDoS

- 11% nárůst útoků na infrastrukturu (L3 a L4)

- kratší průměrná doba útoků – 17 hodin, předtím 26 hodin

- 63% nárůst objemu útoků (pps – packets per second)

- 55% snížení průměrné šířky pásma útoku

V porovnání s Q1 2012

- 10% nárůst celkového počtu útoků DDoS

- 8% nárůst útoků na infrastrukturu (L3 a L4)

- kratší průměrná doba útoků – 17 hodin, předtím 28,5 hodiny

- Čína si zachovává pozici hlavního zdroje útoků DDoS

- rozsáhlé útoky na finanční firmy, určitý nárůst útoků i na jejich klienty

V prvním čtvrtletí 2013 byla zaznamenána průměrná šířka pásma útoku 48,25 Gbps, což znamená rekord od třetího čtvrtletí 2011. Ve druhém čtvrtletí 2013 dosáhl objem útoků 47,4 Mpps (nárůst 1 655 procent vůči druhému čtvrtletí 2012) a průměrná šířka pásma útoku (naměřená ve druhém čtvrtletí 2013) dosáhla 49,24 Gbps (nárůst 925 procent vůči druhému čtvrtletí 2012). Ve druhém čtvrtletí 2013 rovněž stoupla průměrná doba útoku na 38 hodin. Počet útoků vůči prvnímu čtvrtletí 2013 se zvýšil o dvacet procent.

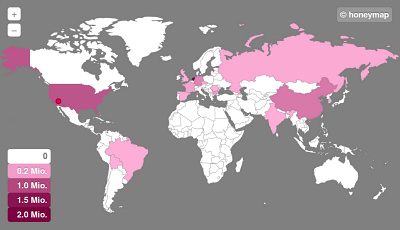

Deutsche Telekom nabízí „tachometr probíhajících útoků“ (zdroj: http://sicherheitstacho.eu/details)

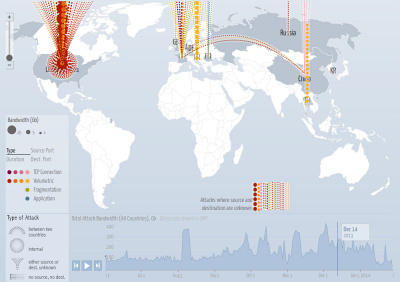

Google Ideas ve spolupráci s Arbor Networks nabízí digitální mapu útoků (zdroj: www.digitalattackmap.com)

Prognóza budoucího stavu a předpokládaný vývoj

Očekává se další nárůst průměrné doby trvání útoku. Tento růst je a bude patrně způsoben nárůstem kompromitovaných webserverů (například Joomla a WordPress, ale i jiných, obecně cloudových služeb) a jejich zařazení do botnetů. Dříve byly součástí botnetů zejména kompromitované klientské stanice, což vyžadovalo komplikovanou distribuci malwaru například pomocí virů. Proto útočníci ve snaze chránit tyto cenné zdroje a vyhnout se detekci používali kratší doby útoku. Co se týče typů útoků, v předchozích třech letech bylo útočeno zejména na L3–L4 infrastrukturu (74,7 procenta útoků) a zbytek byl zaměřen vůči aplikační vrstvě. Absolutní prvenství (téměř třetinu) dosahovaly SYN floody, následovaly UDP a GET floody. Ačkoliv se často tvrdí, že DDoS útoky jsou více vnímány následkem jejich medializace, je nutné si uvědomit, že medializace je spíše důsledkem dopadů útoků, kterých si většina uživatelů začne všímat, jakmile ovlivní jimi konzumované služby. Jedná se zejména o internetové bankovnictví, portálové služby, e-obchody a sociální média.

Dalším problémem do budoucna jsou nové vektory útoků. Je potřeba si uvědomit, že každému útoku předchází tzv. rekognoskační fáze, v které se útočníci snaží získat co nejvíce informací o potencionální oběti. V tomto ohledu jsou nebezpečná především sociální média (např. Facebook, Twitter, ICQ, LinkedIn), která představují na jedné straně obrovský zdroj informací, na straně druhé potenciální vektor průniku. Již klasicky se upozorňuje na problematiku mobilních zařízení a s ní související rozšíření možností BYOD (bring your own device). Tento typ přístupu lze kvůli různorodosti zařízení jen velmi obtížně dostat pod kontrolu – tím spíše, že uživatelé typu BYOD považují za samozřejmost kombinaci soukromých a pracovních služeb (je to právě jeden z důvodů jejich používání). Zejména v posledním roce se hromadně rozšířilo využívání cloudových úložišť typu Google Drive, která jsou co do používání integrována do klientských zařízení. Toto přináší obrovské nebezpečí úniku dat, která v převážné většině nejsou šifrována. Výše uvedená nebezpečí jsou ještě umocněna rozšiřováním možnosti přihlašování k různým službám pomocí stávajících identit v jiných službách (jde o tzv. 3rd Party Authentication, typicky Facebook/Google ID).

V budoucnu se dá očekávat vzestup cílených útoků, které využívají rozsáhlou fázi rekognoskace a krátkých sofistikovaných (např. logických) útoků na pozadí probíhajících volumetrických útoků DDoS. Následkem medializace a osobní zkušenosti uživatelů se útoky DDoS staly součástí běžného života, jako například zácpy. Výpadky bankovních nebo portálových služeb jsou následkem DDoS útoku stále více považovány za jakési nutné zlo a nezanechávají na poskytovatelích služeb dřívější cejch nedostatečné péče o bezpečnost. Tato skutečnost v minulém roce do jisté míry snížila práh pozornosti vůči nim. Na straně druhé se v uplynulém roce poskytovatelé služeb (zejména bankovních) soustředili právě na tuto stránku nebezpečí.

Jedním z trendů je tzv. behaviorální analýza síťového a aplikačního provozu, která je na základě statistického vyhodnocování schopna i na pozadí vysoké hladiny šumu (např. i DDoS útoku) rozpoznat nestandardní jevy (např. pokus o průnik). Dalším trendem obrany, rovněž založené na statistické analýze, se v minulém roce staly specializované produkty typu anti-DDoS, které jsou schopné odstínit DDoS a umožnit normální provoz poskytovaných služeb. Zdá se, že tento typ služby bude časem více integrován směrem k infrastruktuře ISP, což umožní mnohem efektivnější odstínění útoků DDoS bez zahlcení linky mezi ISP a zákazníkem a nakupování anti-DDoS ochrany jako služby. Tímto způsobem bude v budoucnu možný částečný přenos rizika takového útoku v rámci SLA na poskytovatele.

Útoky hacktivistů by se zajisté neměly podceňovat (zejména v rámci politických či politizovaných situací – například olympiády v Soči), jejich možnosti zejména následkem neustále zvyšující se šířky pásma, i mobilních zařízení, značně stoupají. Nicméně se zdá, že v budoucnu půjde stále častěji o „průmyslové“ útoky, které budou mít za cíl finanční a reputační poškození oběti. „Čisté“ útoky DDoS nejvíce poškozují totálně časově závislé služby, jako například online burzy, nicméně je potřeba mít pořád na paměti, že „pod pláštíkem“ DDoS útoků často probíhají pokusy o průnik, které jsou maskovány nestandardním chováním přetížených částí síťové a aplikační infrastruktury.

Závěrem se dá říct, že útoky typu DDoS nepolevují – naopak jejich výskyt, intenzita, sofistikovanost, a tím i jejich dopady budou nadále stoupat. Na straně korporátních uživatelů je možné doporučit zejména využívání nových anti-DDOS zařízení, případně služeb, přičemž se v žádném případě nesmí podcenit klasická ochrana pomocí zvyšování dostupnosti (technické i organizační). Pro běžné uživatele je nutné doporučit zvyšování povědomí o skutečném i potenciálním nebezpečí nabízených a používaných služeb, a především obezřetnost při jejich používání s důrazem na citlivá data.

|

Milan Balážik Autor pracuje jako architekt technických řešení ve společnosti Corpus Solutions. |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |