- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Bezpečnost perimetru lokální sítě

Soudobý podnik se neobejde bez síťové komunikace. Platí to jak o komunikaci mezi jednotlivými firemními stanicemi a servery, tak o komunikaci mezi firmou a internetem. Téměř každá koncová stanice je připojena k internetu a stává se tak rizikovým bodem, přes který se do vnitřní sítě může dostávat malware všeho druhu. Bránit se lze instalací bezpečnostního softwaru na každou počítačovou stanici v síti. Z hlediska koncepčnosti a účinnosti je však mnohem zajímavější cestou ochrana perimetru sítě, tedy centrální dohled nad příchozími a odchozími daty.

Soudobý podnik se neobejde bez síťové komunikace. Platí to jak o komunikaci mezi jednotlivými firemními stanicemi a servery, tak o komunikaci mezi firmou a internetem. Téměř každá koncová stanice je připojena k internetu a stává se tak rizikovým bodem, přes který se do vnitřní sítě může dostávat malware všeho druhu. Bránit se lze instalací bezpečnostního softwaru na každou počítačovou stanici v síti. Z hlediska koncepčnosti a účinnosti je však mnohem zajímavější cestou ochrana perimetru sítě, tedy centrální dohled nad příchozími a odchozími daty.

Přítomnost antivirového a antispywarového softwaru na jednotlivých počítačích se v podnikové sféře už dávno stala standardem. Čistě takto pojatá ochrana proti internetovým rizikům má ovšem několik významných nevýhod. Za prvé, veškerá nežádoucí a nebezpečná data mohou volně procházet lokální sítí a jejich eliminace se realizuje až na koncových stanicích a serverech. Identické problémy se tak řeší souběžně na více strojích, místo toho, aby byly zlikvidovány centrálně. To má dopad jak na spotřebovanou šíři přenosového pásma, tak na spotřebovaný výpočetní výkon počítačů. Tato varianta tedy není právě ekonomická.

Za druhé, jakmile dojde k prolomení bezpečnosti třeba jen na jediném počítači, stává se hrozbou pro všechny ostatní stanice v síti. Pro hackera snažícího se ovládnout větší množství počítačů je získání takového předmostí skvělým dárkem, který nepochybně využije ke svému prospěchu. Při správně udržovaném bezpečnostním softwaru by podobný incident neměl nastat, ale s rostoucím počtem stanic se riziko úměrně zvyšuje. S tím souvisí třetí nevýhoda, a to je nutnost individuální instalace, nastavení a aktualizace klientského antivirového softwaru. Někteří výrobci dnes naštěstí nabízejí nástroje pro centrální správu svých bezpečnostních produktů, což správci sítí s několika desítkami nebo stovkami počítačů kvitují s povděkem.

Čtvrtou nevýhodou, která nabývá na závažnosti, je potřeba zajistit bezpečný vzdálený přístup. Vzhledem k rostoucí mobilitě zaměstnanců se tato forma komunikace používá stále častěji. U firem s geograficky vzdálenými pobočkami se vzdálený přístup stává nezbytným. Je důležité jednak uchovat důvěrnost dat při průchodu internetem, jednak zabránit neautorizovaným přístupům do lokální sítě. Provádět tyto úkoly na úrovni koncových stanic by nebylo ani příliš praktické, ani příliš bezpečné. Všechny jmenované problémy hovoří pro ochranu perimetru sítě ve formě bezpečnostního proxy serveru.

Začlenění bezpečnostní proxy do sítě

Při zvažování ochrany perimetru je třeba se rozhodnout, kam ve struktuře sítě umístit bezpečnostní proxy server. Jeho polohu lze posuzovat z pohledu poštovního provozu nebo webového provozu. U elektronické pošty se činnost bezpečnostní proxy mírně liší podle toho, zda jde o příchozí, nebo odchozí zprávy. Příchozí poštu je třeba ošetřit tak, aby poštovní server neobdržel pokud možno žádné nevyžádané nebo nebezpečné zprávy. Odchozí pošta by měla být zpracována způsobem, který zabrání zneužití lokální sítě jako botnetu pro rozesílání malwaru. V obou případech musí bezpečnostní proxy server stát mezi internetem a poštovním serverem. Ten je tak chráněn před riziky a ušetřen zpracovávání nepotřebných zpráv.

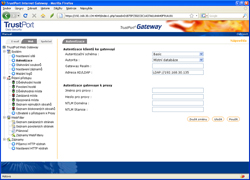

Obr. 1: Při zapojení bezpečnostní proxy za stávající proxy je třeba provést odpovídající nastavení, zde na příkladu řešení TrustPort Net Gateway

U webového provozu se nabízí více variant začlenění do sítě, přičemž každá má své výhody a nevýhody. Bezpečnostní proxy lze vložit mezi stávající proxy a koncové stanice. Tato varianta vyžaduje pouze malé konfigurační změny na stávající proxy a nevyžaduje žádné změny na firemním firewallu. To je ovšem vykoupeno nutností změnit nastavení všech klientských stanic tak, aby směrovaly veškeré webové dotazy na bezpečnostní proxy server. Jinou variantou je poloha mezi stávající proxy a internetem, která sice neobnáší konfigurační změny na koncových stanicích, zato ale přináší nutnost nastavení stávající proxy i firewallu. V sítích, kde dosud žádný proxy server nebyl, lze bezpečnostní proxy vložit mezi interní směrovač a internet, což vyžaduje specifické nastavení směrovače i firewallu.

Autorizace vzdáleného přístupu

Obecně bezpečnostní proxy server zapadá do koncepce demilitarizované zóny stojící mezi internetem a vnitřní sítí a zajišťující jejich vzájemnou komunikaci bez zbytečného vystavení koncových stanic a firemních serverů rizikům. Rostoucí používání vzdáleného přístupu do lokální sítě tuto koncepci nezpochybňuje, pouze jí přidává další rozměr. Představme si situaci, kdy na firemním serveru běží webová aplikace, umožňující pracovat s citlivými firemními daty. Pokud povolíme přímý přístup k této aplikaci, hackeři hledající její slabá místa ji mohou snadno zahltit svými požadavky a zablokovat její používání nejen vzdáleně, ale i přímo v lokální síti. Proto se bezpečnostní proxy v optimálním případě bude starat také o spolehlivou autorizaci uživatelů.

Neautorizovaný uživatel pokoušející se přistupovat vzdáleně k firemní webové aplikaci, bude přesměrován na bezpečnostní proxy server, který ho nepustí dále bez autorizace. Spolehlivé ověření totožnosti uživatele by mělo v každém případě zahrnovat dvě složky: první je znalost přístupového jména a hesla, druhá je vlastnictví soukromého klíče. Jakmile autorizace úspěšně proběhne, celá komunikace mezi vzdáleným počítačem a bezpečnostní proxy poběží v zabezpečeném protokolu. Vnitřní komunikaci mezi bezpečnostní proxy a webovou aplikací lze řešit jak v zabezpečeném, tak v otevřeném režimu, podle potřeb dané sítě.

Zpracování webových dotazů

Vzhledem k přesunu těžiště distribuce malwaru od elektronické pošty k webovým stránkám je stále podstatnější součástí bezpečnostních řešení účinná ochrana webového provozu. Ta pracuje na principu přesměrování všech webových dotazů z lokální sítě na bezpečnostní proxy server. Jakákoli připojení k internetu mimo proxy narušuje tuto bezpečnostní koncepci. Po doručení webového dotazu na bezpečnostní proxy dojde k jeho zpracování, které může zahrnovat celou řadu stupňů. Podívejme se aspoň na ty, které by neměly chybět v žádném kvalitním řešení.

Obr. 2: TrustPort Net Gateway umožňuje autentizaci uživatelů při přístupu na web proti nastavenému adresářovému serveru

Hned na začátku lze eliminovat neoprávněné webové dotazy pomocí autentizace uživatele. Jedná se o porovnání dotazu s lokální databází uživatelů, v úvahu přitom přicházejí různá autentizační schémata. V dalším stupni může bezpečnostní proxy dotaz konfrontovat se seznamem důvěryhodných a zakázaných míst a na základě toho požadovanou stránku zobrazit, nebo naopak zablokovat.

Samostatnou kapitolou je webové filtrování postavené na principu kategorizace problematických webových stránek. Tato pokročilá technologie má dvě části. První část spočívá v jednoduché kontrole, zda adresa navigované stránky spadá v databázi do jedné nebo více definovaných kategorií. Záleží jen na rozhodnutí správce sítě, které kategorie webového obsahu budou blokovány. Smyslem zde není pouze ochrana před typickými webovými zdroji spywaru, ale i omezení nežádoucího surfování. Druhá část se zakládá na heuristické analýze stahovaného obsahu stránky. Slouží nejen k vyhodnocení aktuálního webového dotazu, ale také k aktualizaci databáze kategorizovaných stránek.

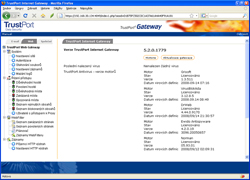

Obr. 3: Detekci malwaru podstatně zlepšuje použití několika skenovacích motorů, jak ho aplikuje TrustPort Net Gateway

Antivirová kontrola stahované stránky či dokumentu přichází na řadu jako poslední. Pořadí není náhodné, smyslem je zabránit zbytečnému skenování stránek, které by tak jako tak neprošly jinými stupni kontroly. U výkonného bezpečnostního proxy serveru se někdy používá kontrola pomocí více skenovacích motorů. Zvyšuje se tak detekční schopnost řešení a míra ochrany perimetru sítě.

Autor působí jako marketingový specialista ve společnosti TrustPort, která vyvíjí bezpečnostní řešení TrustPort Net Gateway.

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

Formulář pro přidání akce