- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (31)

- CRM (52)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (75)

- HRM (28)

- ITSM (6)

- MES (33)

- Řízení výroby (36)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (41)

- Dodavatelé CRM (38)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (66)

- Informační bezpečnost (48)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Z norem řízení bezpečnosti informací se postupně vytrácí řada užitečných věcí

Dnes se všichni zabývají bezpečností informací a hledají, co by jim mohlo pomoci. V rámci Mezinárodní organizace pro normalizaci (International Organization for Standardization – ISO) vznikala doporučení založená na nejlepší praxi. Během času se tyto normy měnily a aktualizovaly, reagovaly na změny jak v technologickém světě, tak i na novinky ze světa bezpečnosti, snahou bylo také sjednotit jejich strukturu. Ne všechny změny však vedly k lepšímu.

Dnes se všichni zabývají bezpečností informací a hledají, co by jim mohlo pomoci. V rámci Mezinárodní organizace pro normalizaci (International Organization for Standardization – ISO) vznikala doporučení založená na nejlepší praxi. Během času se tyto normy měnily a aktualizovaly, reagovaly na změny jak v technologickém světě, tak i na novinky ze světa bezpečnosti, snahou bylo také sjednotit jejich strukturu. Ne všechny změny však vedly k lepšímu.

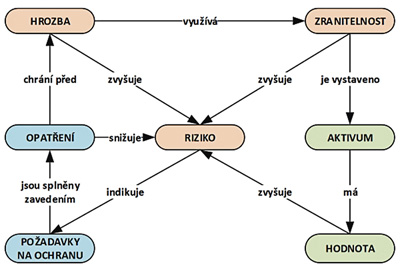

Pokud se zaměříme na vývoj těchto norem v rámci ČR, v roce 1999 u nás vychází česká verze první z řady norem ISO/IEC TR 1335-1 z roku 1996, tato norma definuje základní pojetí a modely pro řízení bezpečnosti informačních technologií. Velmi přínosné je, že obsahuje i velmi názorné schéma vztahů aktiv, zranitelností, hrozeb, opatření a vliv na rizika. Je zajímavé, že na tento již poměrně zapomenutý obrázek vztahů při managementu rizik si v NÚKIBu vzpomněli autoři „Metodiky k varování ze dne 17. prosince 2019“ a překreslené jej uvedli jako „Přehledové schéma k řízení rizik“. Bezesporu správný krok, jen škoda, že se toto schéma nedostalo do přílohy vyhlášky č. 82/2018 Sb., o kybernetické bezpečnosti, nejlépe do přílohy číslo 2.

Přehledové schéma k řízení rizik. Zdroj: Národní úřad pro kybernetickou a informační bezpečnost.

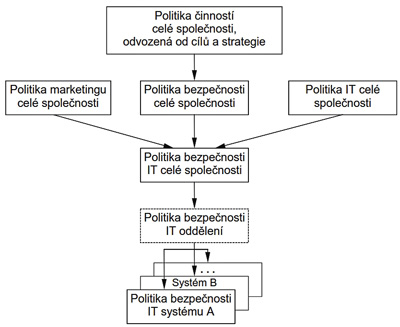

Po této normě, která měla statut technické zprávy (anglicky Technical Report – označení TR) následovaly s ročním odstupem další dvě. ČSN ISO/IEC TR 1335-2:2000 popisující řízení a plánování bezpečnosti informačních technologií, která obsahovala z mého pohledu minimálně dvě zajímavá schémata. Jedno se týkalo hierarchických vztahů mezi politikami (tu dnes najdete v Příloze D normy ČSN ISO/IEC 27003), druhé pak organizace bezpečnosti informací (dnes v Příloze B normy ČSN ISO/IEC 27003). Schéma s tématem organizace bezpečnosti informačních technologií obsahovalo vztah mezi řízením informačních technologií a řízením bezpečnosti informačních technologií, což si v dnešním pojetí řízení bezpečnosti informací vyžádalo kvůli zajištění komplexnosti v celé organizaci rozšíření o další zainteresované organizační jednotky. Již zmíněná vyhláška o kybernetické bezpečnosti pak v příloze číslo 6 popisuje „Výbor pro řízení kybernetické bezpečnosti“ a povinné bezpečnostní role, ale bez jakéhokoliv nástinu nejlepší praxe návaznosti na své okolí a tuto kompetenci zcela nechává na bezpečnostním výboru. Tato TR norma je zajímavá i tím, že zde lze vysledovat nástin modelu PDCA (Plan - Do - Check - Act / Plánuj - Dělej - Kontroluj - Jednej).

ČSN ISO/IEC TR 1335-3:2000 doplňuje předešlé dvě normy o popis technik pro řízení bezpečnosti informačních technologií, řízení rizik, plán bezpečnosti, povědomí o bezpečnosti, monitoring, kontrolu shody, řízení změn a incidentů. Dalo by se říci, že to byl ekvivalent dnešní ČSN ISO/IEC 27002:2014 – soubor postupů pro opatření bezpečnosti informací. V roce 2000 byly doplněny další dvě normy týkající se výběru ochranných opatření a ochranných opatření pro externí spojení. Za pozornost stojí zejména pestré spektrum příloh ČSN ISO/IEC TR13335-4:2002 – Příloha A – Soubor postupů pro řízení informační bezpečnosti BS 7799, Příloha B – ETSI norma bezpečnosti základní úrovně, Příloha C – Příručka ochrany IT na základní úrovni, Příloha D – NITS Příručka bezpečnosti počítačů, Příloha E – Lékařská informatika: Kategorizace bezpečnosti a ochrana informačních systémů ve zdravotnictví, Příloha F –TC68 Bankovnictví a související finanční služby – příručka informační bezpečnosti, Příloha G – Ochrana citlivých informací mino působnost zákona „Official Secrets ACT“ – Doporučení pro pracovní stanice a Příloha H – Kanadská příručka bezpečnosti informačních technologií.

Vztahy mezi politikami

V daném roce vychází poměrně převratná norma ISO/IEC 17799 (což je de facto převzatý BS 7799) – Soubor postupů pro řízení informační bezpečnosti a v roce 2001 tato vychází i jako ČSN (zatím bez překladu).

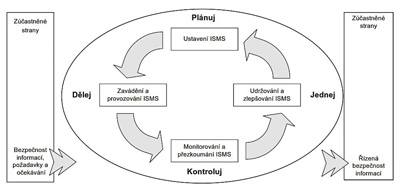

PDCA model aplikovaný na procesy ISMS. Zdroj: ČSN ISO/IEC 27001

A zde se dá po mírném počátečním chaosu vystopovat začátek vzniku celé řady norem ISO 2700x a normou ČSN BS 7799-2:2004 – systém managementu bezpečnosti informací se dovršuje uvolňování úzkého vztahu bezpečnosti a informačních technologií (jak lze vypozorovat i z názvů norem: bezpečnost informačních technologií – informační bezpečnost – bezpečnost informací). Tento posun je bezesporu správný, jelikož nejcennějším aktivem jsou data, chcete-li informace, bez nichž zbytek nedává smysl, a jejich ochrana nemůže končit s opuštěním technických prostředků. Jedná se o komplexní záležitost, kdy je nutné chránit informace v celém jejich životním cyklu bez ohledu na to, zda se jedná o automatizované či tzv. non-IT zpracování. Také začíná být naplno uplatňován procesní způsob řízení a zaveden model PDCA. Dnes, díky všudypřítomné digitalizaci a přechodem na cloudové služby, dochází ke stavu, kdy zásadním ochranným perimetrem není interní firemní síť a nejvíce chráněné prvky byly ty, které umožňovaly prostupy mezi touto sítí a okolním digitálním světem. Vystává ale nutnost ochrany všech koncových zařízení a opět stoupá význam informačních technologií a technologických opatření. Na tento trend reagovala například norma ČSN ISO/IEC 27001:2014 přesunutím opatření pro mobilní zařízení a práce na dálku do oblasti organizace bezpečnosti informací a vyhláška č. 82/2018 Sb. o kybernetické bezpečnosti zdůrazněním celé skupiny technických opatření.

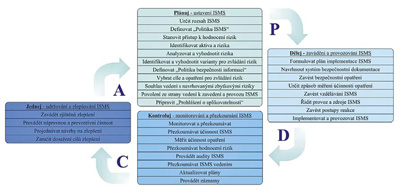

A tak pěkně to začalo ČSN ISO/IEC 27001:2006 – požadavky pro management bezpečnosti informací (české lokalizace norem vychází s cca ročním zpožděním). Tato verze normy ještě obsahovala popis procesního přístupu, PDCA model s popisem jednotlivých fází, požadavky na dokumentaci a její řízení. Z poslední verze ČSN ISO/IEC 27001:2014 se řada srozumitelných popisů vytratila, některé se přesunuly do ČSN ISO/IEC 27002:2014, PDCA model s podrobným popisem plánovací fáze do ČSN ISO/IEC 27003:2011.

PDCA model pro procesy ISMS. Zdroj: autor.

Je vidět, že řada principů platí i s odstupem desítek let. A co se naopak ztrácí? Přehlednost a jednoduchost, kterou v roce 2006 plnila základní norma ISO 27001. Je pravda, že k realizaci řady opatření mnohdy nestačil „návod na implementaci“ obsažený v normě ISO 27002 a potřeba vzniku dalších specializovaných norem byla zřejmá, ale dle mého názoru by přehlednosti jen prospělo, kdyby všechny základní principy zůstaly vysvětleny v ISO 27001 tak, aby byla z této normy jasná celá struktura řízení a požadavků na bezpečnost informací bez nutnosti prostudovat všechny normy řady ISO 2700x a pro řízení dokumentace navíc i ISO 9001.

Asi není moc co závidět bezpečnostním manažerům například v bankovním sektoru, kteří musí naplnit požadavky ISO 27001, vyhlášky ČNB č. 163/2014 Sb., o výkonu činnosti bank, spotřebních a úvěrních družstev a obchodníků s cennými papíry, PCI DSS – Payment Card Industry Data Security Standard (tedy požadavky na zabezpečení operací s kreditními kartami), PSD2 – Směrnice o platebních službách č. 2015/2366 a na ni navazující zákon č. 370/2017 Sb., o platebním styku. V případě, kdy organizace zavede integrovaný systém řízení a implementuje ISO 9001- řízení kvality, ISO 27001 - ISMS, ISO 20000 – řízení ICT, ISO 14000 - ENVI, BS OHSAS 18001 - BOZP, tak to teprve je, jak je dnes moderní říkat „výzva“, aby dokumentace zůstala přehledná, srozumitelná, dobře spravovatelná, konzistentní a informace v ní snadno dohledatelné i pro běžné uživatele.

Snad systém řízení bezpečnosti informací nepotká stejný osud jako některé sofistikované metody analýzy rizik, které se díky své složitosti a nárokům na interpretaci výsledků staly nepoužitelnými, o cenách nástrojů, které tyto metody využívají a jejich implementaci, raději pomlčím.

Ve stručnosti se dá konstatovat, že byť existuje mnoho doporučení pro nastavení a provoz systému řízení bezpečnosti informací, což normy ISO jsou, ne vždy jsou přehledné a snadno uchopitelné. Zajímavostí zde však je, že požadavek všech systémů a doporučení je mimo jiné přehlednost a snadná dohledatelnost dokumentační základny.

|

Jan Goll Autor článku je Senior Information Security Consultant ve společnosti Anect. |

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 | 1 | 2 | 3 |

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |