- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Příběh o (ne)bezpečnosti cloudu

Povím vám příběh o cestě do cloudu, který je sice smyšlený, ale mnozí z vás v něm možná poznáte své vlastní zkušenosti. Začněme jako v pohádce...

Povím vám příběh o cestě do cloudu, který je sice smyšlený, ale mnozí z vás v něm možná poznáte své vlastní zkušenosti. Začněme jako v pohádce...

Bylo, nebylo...

Byla, nebyla jedna nejmenovaná banka. Ta banka se rozhodla, že chce rychleji inovovat své služby a IT. V bance nejprve hodně diskutovali, jak na to. Až se tým kolem CIO nakonec rozhodl sáhnout po cloudových službách. Co si od nich sliboval? Tři věci:

- že jim cloud rychle umožní experimentovat,

- že je stávající IT prostředí v domácích datacentrech nebude limitovat

- a že je nebude omezovat ani bankovní regulátor, který už několik let cloud akceptuje.

CIO sestavil speciální tým zkušených a otevřených hlav, které si rády hrají s novými věcmi, a vybral dvě aplikace na pilotní testování. Tou první byla nová malá aplikace, která měla být naprogramována cloudově s kontejnery od samého počátku. Druhá, středně velká aplikace běžela v domácím datacentru a cílem bylo ověřit, jak složité a nákladné bude její přesunutí do cloudu.

Slibný začátek

Uplynuly dva měsíce a ejhle: obě aplikace se podařilo přesunout do cloudu relativně jednoduše. Na hodnotící schůzce došel CIO s týmem k závěru, že pilot proběhl mnohem hladčeji, než si představovali největší pesimisté. Vznikla přesvědčivá prezentace výsledků. Představenstvo banky na jejím základě schválilo využití cloudu pro nové digitální inkubátory a zadalo CIO, aby připravil strategii pro inovaci a zlepšení stávajícího IT s využitím cloudu.

Na následně svolaném pracovním offsite každý z IT manažerů navrhl, k čemu by se dal cloud využít. Vypadalo to dobře. CIO přesto přemýšlel, proč má z výsledku rozporuplný pocit. Na jedné straně nadšený pilotní tým s úžasnými výsledky. Na straně druhé pozitivně naladění IT manažeři plně podporující využití cloudu všude jinde, jen ne v oblasti jejich přímé zodpovědnosti. Po poradě CIO s pilotním týmem nakonec banka vypsala výběrové řízení na externí firmu, která má zkušenosti s cloudovými implementacemi a s hledáním té správné cesty.

Co přinesla analýza?

O čtyři měsíce později je cloudový partner vybrán a spouští se analýza připravenosti týmů a aplikací pro cloud. Výsledky tři měsíce trvající analýzy ukazují, že 60–70 % aplikací je migrovatelných do cloudu v následujících třech letech. Pozitivní je i poznání, že nasazování půjde akcelerovat pomocí DevOps.

Má to ovšem pár háčků. Předně bude potřeba vyřešit několik historických architektonických dluhů z posledních let, např.:

- dokončit nový integrační patern pomocí Kafka,

- akcelerovat využití databáze PostgreSQL,

- redukovat pět konfiguračních databází aj.

A to není zdaleka vše. Bude také nutné:

- zvýšit cloudovou maturitu IT týmu,

- vytvořit dedikovaný tým pro rozvoj a provoz cloudu,

- zformovat pomocný tým pro akceleraci migrace aplikací do cloudu,

- sestavit tým pro adopci nezbytných procesů regulace a compliance.

A konečně rána z milosti na závěr: analýza konstatuje, že nastavení IT prostředí cloudu z pilotu není dostačující pro budoucí migrační vlny. A to je konec. Konec jednoho typického příběhu cesty do cloudu – alespoň pro naši hypotetickou banku. Vidíte v něm určité paralely s vlastní společností? Anebo byste rádi věděli, jak se podobných paralel vyvarovat?

O tom, jak si cestu do cloudu ulehčit, pojednávají články Po krůčcích do cloudu a Cloudová vyspělost, které vyšly v IT Systems loni v číslech 5 a 6. V tomto článku téma uzavřeme z hlediska bezpečnosti cloudu a bezpečnosti vaší cloud journey.

(Ne)bezpečnost cloudu

Každý příběh cesty do cloudu je nerozlučně spjatý s tématem (ne)bezpečnosti. Konkrétně nás (vás) čeká vyřešení tří oblastí, které si podrobněji rozebereme:

- adopce základních disciplín governance bezpečnosti,

- využití nástrojů cloudu ke posílení bezpečnosti,

- zvýšení úrovně bezpečnosti pomocí continuous cloud compliance.

Adopce základních disciplín governance bezpečnosti

Úspěšná governance bezpečnosti je závislá na zvládnutí následujících tří disciplín:

- porozumění sdílené odpovědnosti a znalost smlouvy,

- nastavení landing zóny a integrace s on-premise,

- zvládnutí oblastí, které v on-premise nejsou důležité.

Porozumění sdílené odpovědnosti a znalost smluv

V cloudu platí sdílená odpovědnost za bezpečnost. Poskytovatel je vždy odpovědný za bezpečnost samotné cloudové platformy. Odpovědnost za bezpečnost dat, koncová zařízení, identitu, aplikace a za řízení sítě a infrastruktury se dělí mezi poskytovatele a zákazníka podle typu cloudu:

Základem je orientace ve smluvních podmínkách, které určují hlavní principy řízení bezpečnosti. Součástí smluvních podmínek bývá i úroveň garancí, certifikací a auditovatelnost, které poskytovatel garantuje pro oblast bezpečnosti. Smluvní podmínky jsou většinou „dané a neměnné“, což je potřeba akceptovat jako definovaný fakt.

Nastavení landing zóny a integrace s on-premise

Zatímco v on-premise se centrální řídící místo těžko budovalo, v cloudu je landing zóna k dispozici od začátku. Aby ale bezpečně sloužila našim potřebám, musíme ji správně nastavit a řídit v různých oblastech (sítě, identita, přístupová práva, organizace aplikací, řízení nákladů nebo monitoring provozu a bezpečnosti).

U služeb IaaS a PaaS vám poskytovatel dává k dispozici prostředí tenantu – landing zónu, která je vám delegována a můžete si ji podle libosti nastavovat. Služby SaaS jsou odlišné a také velmi individuální v tom, které vlastnosti poskytovatel dává k dispozici a které umožňuje měnit a nastavovat.

Zvládnutí oblastí, které v on-premise nejsou důležité

V cloudu nabývá na významu mnoho témat (většinou netechnických), která jsme dříve neznali nebo nepotřebovali, například:

- Jaká odolnost služeb je k dispozici a jaký business continuity plán musíme mít?

- Kde jsou umístěna naše data a jaké možnosti jejich ochrany máme k dispozici?

- Jak poskytovatel garantuje nakládání s daty, jak provádí audit a řídí bezpečnost?

- Jakým způsobem můžeme od poskytovatele odejít a jaký plán a nástroje k tomu máme?

2. Využití nástrojů cloudu k posílení bezpečnosti

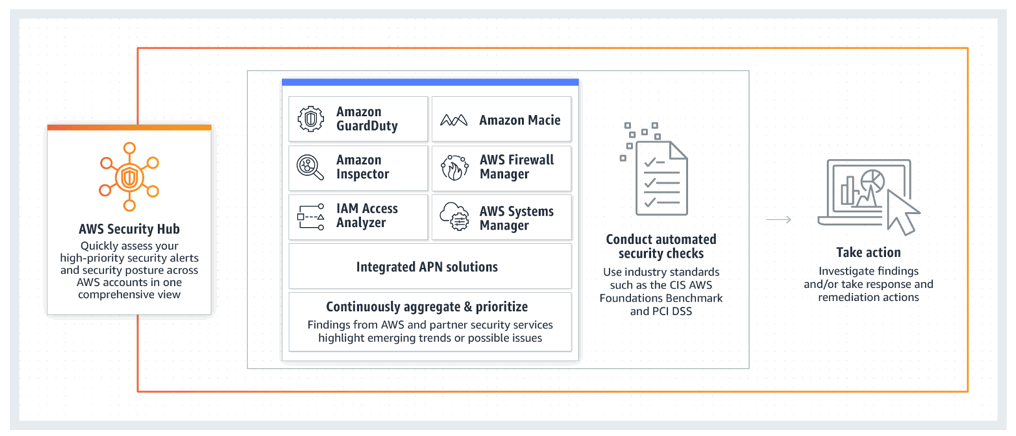

Po úspěšné adopci základních předpokladů je posílení bezpečnosti v cloudu lehce dosažitelné. Už neleží za devatero horami a devatero řekami – cloudové platformy AWS i Azure nabízejí řadu služeb pro bezpečnost v bezplatné i placené verzi, které jen stačí začít využívat:

- bezpečnostní nástroje jako například AWS Security Hub, AWS Config, Azure Policy nebo Defender For Cloud, které umožňují budovat centra bezpečnosti, definici a plnění bezpečnostních politik i vyhodnocování bezpečnostních skóre,

- předpřipravená konfigurační pravidla, například: Je zapnutý web application firewall na našem loadbalanceru?, Je databáze zálohovaná?, Je zakázán veřejný přístup k našemu Kubernetes clusteru?,

- předpřipravené bezpečnostní politiky podle různých standardů: ISO 27000:2013, CIS benchmark (Center for Internet Security benchmark, NIST Framework, Payment Card Industry Data Security Standard (PCIDSS).

Stačí pouze aktivovat vybraný nástroj, předdefinovaná pravidla či politiky a začít sledovat informace o stavu shody. Hotová pravidla a politiky můžete aplikovat na celý tenant, skupiny nebo na jednotlivé prostředky v cloudu. Můžete si je také upravovat nebo vytvářet své vlastní.

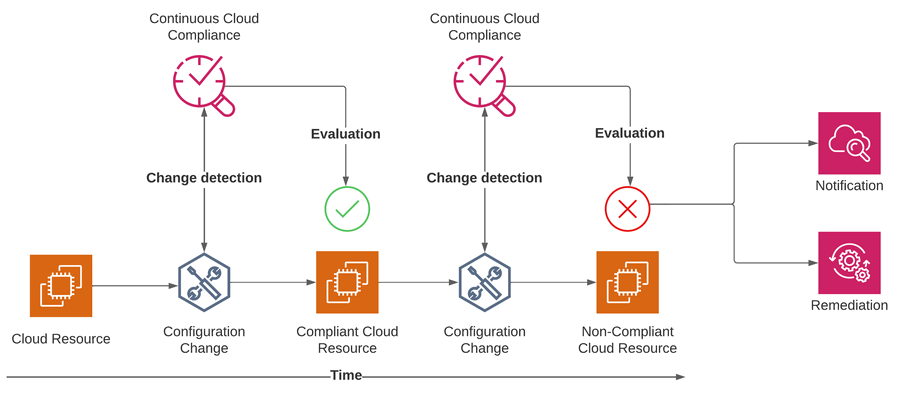

3. Zvýšení úrovně bezpečnosti pomocí continuous cloud compliance

Slova bezpečnost a compliance dostávají v cloudu úplně jiný význam. Díky nástrojům, předefinovaným politikám a automatizaci lze v cloudu snadno, rychle a průběžně zvyšovat svou bezpečnost pomocí čtyř disciplín continuous cloud compliance:

- prevent – mám definovaná pravidla,

- detect – průběžně kontroluji a porovnávám,

- notify – rozdíly a odchylky neprodleně hlásím,

- remediate – pokud mám pokyn, vynucuji nápravná opatření.

Svou cloudovou maturitu v oblasti bezpečnosti lze pomocí continuous cloud compliance dále zlepšovat automatizací kontrol vašich vlastních bezpečnostních standardů pro nasazované aplikace a infrastrukturu v cloudu.

Konec pohádky o (ne)bezpečnosti v cloudu

Cloud přináší do oblasti bezpečnosti mnoho pozitivních prvků: nástroje, pravidla, politiky nebo continuous cloud compliance, které se v on-premise dosahují složitě a vyžadují nemalé úsilí vše správně nasadit a integrovat. Zásadní výhodou těchto prvků je, že:

- jsou integrovány do celé platformy – tedy dostupné pro různé cloudové služby,

- umožňují využívat automatizaci v plné šíři – od nasazení služeb přes kontrolu konfigurace a reporting (ne)shody až po vynucování cílové konfigurace.

Kdy tedy bude mít vaše pohádka o bezpečném cloudu dobrý konec? Zkušenosti z projektů ukazují, že předpokladem bezpečného cloudu je adopce základních disciplín bezpečnosti v cloudu následovaná využitím nástrojů bezpečnosti, které jsou v cloudu k dispozici. Poté se vaší společnosti otevře cesta k princezně a půl království – tedy k využívání continuous cloud compliance a k vyšším metám cloudové vyspělosti v oblasti bezpečnosti.

|

Lukáš Klášterský Autor článku je Consulting Partner pro cloud ve společnosti ORBIT, která se intenzivně věnuje adopci a migraci do cloudu, virtualizaci desktopů a aplikací. |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 18.2. | Webinář: AI pro firemní procesy: bezpečnost na prvním... |

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |