- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Partneři webu

IT SYSTEMS 1-2/2008 , ITSM (ITIL) - Řízení IT

Mezi nejčastěji řešené problémy v IT dnes patří snižování nákladů a investic, pravidelné získávání informací nutných pro rozhodování a hlavně zlepšování služeb, které IT poskytuje. Po IT je požadováno, aby zrychlilo nasazování nových aplikací pro přímou podporu obchodu a aby je pak dokázalo levně a efektivně provozovat. Nárůst počtu aplikací však s sebou přináší větší bezpečnostní rizika. Jedním z nejdůležitějších, leč špatně řešitelných požadavků dnešní bezpečnosti je bezpečnost vlastních sítí. Ve většině organizací se jedná o jedno z nejkritičtějších míst bezpečnosti. Důležitou roli zde hraje správa přístupu, což je schopnost přesně definovat, který uživatel má mít možnost přístupu k jakým informacím či datům, kdy a jaká má mít konkrétní práva atd.

Mezi nejčastěji řešené problémy v IT dnes patří snižování nákladů a investic, pravidelné získávání informací nutných pro rozhodování a hlavně zlepšování služeb, které IT poskytuje. Po IT je požadováno, aby zrychlilo nasazování nových aplikací pro přímou podporu obchodu a aby je pak dokázalo levně a efektivně provozovat. Nárůst počtu aplikací však s sebou přináší větší bezpečnostní rizika. Jedním z nejdůležitějších, leč špatně řešitelných požadavků dnešní bezpečnosti je bezpečnost vlastních sítí. Ve většině organizací se jedná o jedno z nejkritičtějších míst bezpečnosti. Důležitou roli zde hraje správa přístupu, což je schopnost přesně definovat, který uživatel má mít možnost přístupu k jakým informacím či datům, kdy a jaká má mít konkrétní práva atd.

Odpovědní pracovníci si tato rizika uvědomují a zvyšují důraz na zajištění bezpečnosti IT systémů a procesů. Přesto se v mnoha organizacích stále setkáváme s praktikami, které snižují nejen vlastní bezpečnost přístupu k informacím, ale také efektivitu správy IT prostředků a informačních systémů. Pro ilustraci uvedeme pouze nejběžnější příklady.

Pravidelné vyhodnocování auditu přístupu k informacím bývá kvůli roztříštěnosti zdrojů a formátů tak náročné, že se provádí spíše výjimečně. V lepším případě se přístup k informacím vyhodnocuje při nepravidelných auditech, v horším se nedělá vůbec.

Zavedení modulu synchronizace hesel v rámci správy uživatelů nevyvolává drastické změny v existující infrastruktuře IT organizace. Jeho zavedení si vyžádá vynaložení méně nákladů než zavedení principů typu SSO nebo inteligentního koncového řízení přístupu na úrovni aplikací. Příslušný software pro synchronizaci hesel typicky běží na některém serveru organizace a přes API je navázán na podporované databáze, na systémy zajišťující bezpečnost aplikací, na help-desk podobně.

Zavedení technologie SSO požaduje implementovat speciální infrastrukturu, ve které se typicky nachází autentizační server, který dříve, než se uživateli umožní přístup k požadované aplikaci, identitu uživatele a jeho přístupová práva ověří. Systémy SSO jsou při srovnání se systémy provádějícími pouze synchronizaci hesel vesměs finančně nákladnější, náročnější na zavedení a implementaci a také náročnější na vlastní administrativní správu.

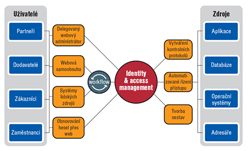

Obr. 1: Centrální správa uživatelských účtů a přístupů

Jejich součástí bývá server prosazující politiku přístupu na bázi principu SSO. Integrální vlastností těchto nástrojů je, že umožňují řízeně delegovat správu přístupových práv uživatelů na byznys manažery a partnery. Administrátoři těchto nástrojů mohou rovněž odvolávat individuální a skupinová přístupová práva k různým zdrojům. Další součástí řešení na bázi těchto nástrojů bývá funkcionalita, která efektivně podporuje aktivaci prostředí (zpřístupnění informačních zdrojů) a podpůrné infrastruktury pro uživatele dynamicky požadované v jeho životním cyklu v systému.

Tomuto přístupu odpovídá výše zmíněná synchronizace hesel. Z tohoto pohledu také pouhá aktualizace hesel pro nás představuje sice vítaný přínos v podobě úspory času a prostředků při správě uživatelských identit, není však pokryta oblast autorizace (přístupu) a proto se raději podívejme na další možnosti.

Dalším krokem k optimální správě uživatelů je implementace SSO, tedy jednorázového přihlášení. Cílem není pouze pohodlí zákazníka, k tomuto řešení vede snaha o zvýšení bezpečnosti - omezuje se počet případů, kdy zákazník musí při placení udávat číslo platební karty nebo jinou citlivou informaci. Dále na to jediné heslo, kterým se uživatel přihlašuje do systému (v kombinaci s nějakým dalším HW prostředkem) lze klást nejpřísnější bezpečnostní požadavky, např. co se délky a četnosti aktualizací týče.

Na druhou stranu je nutno uvést, že v některých bankách platí bezpečnostní politika, která vylučuje toto řešení (uživatel musí mít jiný účet pro základní přístup do Windows a jiný v každé obchodně-provozní aplikaci). Věc má ale ještě jeden háček: implementace SSO je totiž dosti drahá záležitost. Problémem jsou již existující a dlouhodobě provozované aplikace. Existují různé scénáře pro nasazení SSO, ale většina z nich směřuje k úpravám těchto aplikací. Tyto úpravy navíc často bývají dosti zásadní, takže je obvykle jednodušší celou aplikaci nahradit než ji jen předělat do nového konceptu.

Zkusme tedy změnit směr myšlení a místo snahy o zjednodušení prostředí budeme řešit, jak zjednodušit činnosti související s řízením účtů a přístupů – jak je co nejvíce zautomatizovat, zprůhlednit a auditovat. V tom okamžiku se přesouváme do oblasti produktů typu Identity & Access Management.

Oproti přístupu založeném na synchronizaci hesel tedy na spravovaných systémech zůstávají různé účty a hesla, IAM systém již o nich ví. Ví komu patří a ví i jaká oprávnění na tom kterém systému jednotliví uživatelé mají. V okamžiku změny (odchod zaměstnance, postup na jinou pozici), je schopen podle definovaných pravidel tuto změnu propagovat i do těchto systémů (zakázání účtu, přiřazení jiných oprávnění atd.). A protože je vše v databázi, dokáže z toho udělat i smysluplné reporty pro auditní zprávy.

Nyní se pokusíme vyjmenovat některé základní přínosy IAM, abychom se přesvědčili, že jeho nasazení opravdu za to stojí.

Autor působí ve společnosti Komix

Správa identity

Jan Krejčí

Mezi nejčastěji řešené problémy v IT dnes patří snižování nákladů a investic, pravidelné získávání informací nutných pro rozhodování a hlavně zlepšování služeb, které IT poskytuje. Po IT je požadováno, aby zrychlilo nasazování nových aplikací pro přímou podporu obchodu a aby je pak dokázalo levně a efektivně provozovat. Nárůst počtu aplikací však s sebou přináší větší bezpečnostní rizika. Jedním z nejdůležitějších, leč špatně řešitelných požadavků dnešní bezpečnosti je bezpečnost vlastních sítí. Ve většině organizací se jedná o jedno z nejkritičtějších míst bezpečnosti. Důležitou roli zde hraje správa přístupu, což je schopnost přesně definovat, který uživatel má mít možnost přístupu k jakým informacím či datům, kdy a jaká má mít konkrétní práva atd.

Mezi nejčastěji řešené problémy v IT dnes patří snižování nákladů a investic, pravidelné získávání informací nutných pro rozhodování a hlavně zlepšování služeb, které IT poskytuje. Po IT je požadováno, aby zrychlilo nasazování nových aplikací pro přímou podporu obchodu a aby je pak dokázalo levně a efektivně provozovat. Nárůst počtu aplikací však s sebou přináší větší bezpečnostní rizika. Jedním z nejdůležitějších, leč špatně řešitelných požadavků dnešní bezpečnosti je bezpečnost vlastních sítí. Ve většině organizací se jedná o jedno z nejkritičtějších míst bezpečnosti. Důležitou roli zde hraje správa přístupu, což je schopnost přesně definovat, který uživatel má mít možnost přístupu k jakým informacím či datům, kdy a jaká má mít konkrétní práva atd.

Odpovědní pracovníci si tato rizika uvědomují a zvyšují důraz na zajištění bezpečnosti IT systémů a procesů. Přesto se v mnoha organizacích stále setkáváme s praktikami, které snižují nejen vlastní bezpečnost přístupu k informacím, ale také efektivitu správy IT prostředků a informačních systémů. Pro ilustraci uvedeme pouze nejběžnější příklady.

Neplatné účty

To je asi nejčastější případ. Zatímco příchod nového zaměstnance do firmy bývá relativně dobře nastaven a kontrolován, jeho odchod probíhá podle nějakého procesu spíše výjimečně. Účty bývají často používány i po odchodu zaměstnance – dál je používá některý z kolegů, na kterého přešla původní agenda. Většina podniků je schopná toto kontrolovat na dvou až třech klíčových systémech, na další již nemá kapacitu. Ztrácí tak přehled o tom, kdo který účet používá.Pravidla autorizovaného přístupu

Dalším častým problémem je vlastní definice „autorizovaného přístupu“. Málokdy má společnost vytvořenou mapu pracovních pozic a k nim příslušných oprávnění v jednotlivých aplikacích. Většinou o příslušných oprávněních rozhoduje přímý nadřízený. Ale lze si jen těžko představit, že manažer zná u dvaceti aplikací, které jeho útvar používá, přesně všechny možnosti přístupů a komu by je měl přiřadit.Kumulace přístupů

Běžný jev, kdy se zaměstnanec posouvá ze své původní pozice na pozici novou a pro svou práci vyžaduje další a další oprávnění. Málokdy se řeší také odebírání přístupů u těch systémů, se kterými již nepracuje a tak se jeho oprávnění kumulují.Nedostatečný audit

Vyhláška se však nezabývá pouze řízením přístupů k informačním systémům, ale také jejich auditem. V současnosti si většina aplikací řeší audit svými vlastními prostředky. Problém však nastává, je-li třeba auditovat chování uživatele v celém prostředí, ne pouze jeho účty v oddělených aplikacích.Pravidelné vyhodnocování auditu přístupu k informacím bývá kvůli roztříštěnosti zdrojů a formátů tak náročné, že se provádí spíše výjimečně. V lepším případě se přístup k informacím vyhodnocuje při nepravidelných auditech, v horším se nedělá vůbec.

Jaká existují řešení?

Existuje několik možných řešení, která se liší přístupem. V následujících odstavcích si nejprve ukážeme typické přístupy nebo spíše stavební bloky správy identity.Požadavky na informační systémy v oblasti bezpečnosti přístupu k informacím

- přidělení přístupových práv uživatelům v informačních systémech

- jednoznačnou identifikaci a autentizaci uživatele, která musí předcházet aktivitám uživatelů v informačních systémech

- přístup k informacím v informačních systémech pouze uživateli, který byl pro tento přístup autorizován

- ochranu důvěrnosti a integrity autentizační informace

- zaznamenávání událostí, které ohrozily nebo narušily bezpečnost informačních systémů, do bezpečnostních auditních záznamů, ochranu těchto záznamů před neautorizovaným přístupem, zejména modifikací nebo zničením, a jejich archivaci

- vyhodnocování bezpečnostních auditních záznamů pracovníkem, který nemá možnost modifikovat v informačních systémech informace související s činností, o níž je bezpečnostní auditní záznam pořízen

Aktualizace hesel

Cílem aktualizace hesel je snížení ceny a administrativy vynakládané na prosazování autentizační politiky založené na používání důvěryhodných hesel. Uživatelům umožňuje inovovat svá hesla a případně odblokovávat své účty zablokované kontrolními mechanismy prosazované autentizační politiky pokud možno bez kontaktu nebo s minimálně nutným kontaktem s help-deskem. Uživateli umožňuje inovovat své heslo např. aplikací zpřístupněnou standardním www prohlížečem, klientem běžícím pod operačním systémem jeho koncového počítače nebo interaktivně hlasovou službou poskytovanou vhodným call centrem. Autentizace uživatele se v takových případech řeší typicky principem „něco znám jen já sám”, tj. odpověďmi na otázky, které může znát pouze příslušný uživatel.Synchronizace hesel

Cílem synchronizace hesel je umožnit uživatelům, aby při interakci s více aplikacemi (systémy) mohli používat stále jediné heslo a usnadnilo se jim dodržovat zásady stanovené autentizační politikou. Modul synchronizace hesel, na rozdíl od řešení pomocí dále popsaného funkčního modulu single sign-on (SSO), požaduje zadávání ID uživatele a hesla pro každý přístup ke každé aplikaci (systému).Zavedení modulu synchronizace hesel v rámci správy uživatelů nevyvolává drastické změny v existující infrastruktuře IT organizace. Jeho zavedení si vyžádá vynaložení méně nákladů než zavedení principů typu SSO nebo inteligentního koncového řízení přístupu na úrovni aplikací. Příslušný software pro synchronizaci hesel typicky běží na některém serveru organizace a přes API je navázán na podporované databáze, na systémy zajišťující bezpečnost aplikací, na help-desk podobně.

Single sign-on

Funkční modul jednorázového přihlášení do systému – single sign-on (SSO) lze chápat jako další, propracovanější krok navazující na prostou synchronizaci hesel ve vývojové linii směřující k optimální správě uživatelů. Uživatel se přihlásí ke svému počítači nebo do sítě pouze jednou a k aplikacím (systémům) spoléhajícím z hlediska prosazování autentizační politiky na zavedený princip SSO přistupuje bez nutnosti opakování autentizace. V prostředí podporovaném SSO se uživatel autentizuje při přihlášení a na obrazovce se mu prezentují dostupné aplikace. Jakmile si uživatel vybere konkrétní aplikaci, agent SSO dodá autentizační informace uživatele zvolené aplikaci „na pozadí“, bez explicitně vyžádané interakce s uživatelem.Zavedení technologie SSO požaduje implementovat speciální infrastrukturu, ve které se typicky nachází autentizační server, který dříve, než se uživateli umožní přístup k požadované aplikaci, identitu uživatele a jeho přístupová práva ověří. Systémy SSO jsou při srovnání se systémy provádějícími pouze synchronizaci hesel vesměs finančně nákladnější, náročnější na zavedení a implementaci a také náročnější na vlastní administrativní správu.

Obr. 1: Centrální správa uživatelských účtů a přístupů

Identity & Access Management

Typickými reprezentanty centrální správy uživatelských přístupů a indentit – identity & access management (v literatuře někdy označováno jako inteligentní koncové řízení přístupu) jsou produkty, nejčastěji používající webové rozhraní, jako Policy director z IBM Tivoli, Access/Identity Manager od Sun Microsystems, SiteMinder od Netegrity, ClearTrust od RSA Security, NetPoint od Oblix (nyní pod Oracle) nebo GetAccess od Entrust. Jsou zabudovány do komplexu aplikací a umožňují řešit správu uživatelů on-line, souběžně s provozováním koncových byznys aplikací. Vesměs umožňují používat více autentizačních metod, vč. hesel, digitálních certifikátů, hardwarových nástrojů apod. Umožňují správcům prosazovat politiku přístupu uživatelů k aplikacím centrálně.Jejich součástí bývá server prosazující politiku přístupu na bázi principu SSO. Integrální vlastností těchto nástrojů je, že umožňují řízeně delegovat správu přístupových práv uživatelů na byznys manažery a partnery. Administrátoři těchto nástrojů mohou rovněž odvolávat individuální a skupinová přístupová práva k různým zdrojům. Další součástí řešení na bázi těchto nástrojů bývá funkcionalita, která efektivně podporuje aktivaci prostředí (zpřístupnění informačních zdrojů) a podpůrné infrastruktury pro uživatele dynamicky požadované v jeho životním cyklu v systému.

Co z toho bude pro nás nejlepší?

Nyní se vraťme k problémům uvedeným na začátku tohoto článku. Protože tyto problémy jsou způsobeny hlavně složitostí (mnoha aplikacemi s mnoha účty), tak na prvním místě asi každého napadne „to celé zjednodušit“. Zařídit to tak, aby každý uživatel používal v celém prostředí pouze jeden účet a jedno heslo. Je to logická úvaha – řízení a kontrola přístupů do jednoho systému, který obsahuje efektivní účty a hesla, je mnohem snazší než řízení a kontrola přístupů do mnoha různých aplikací na různých platformách.Tomuto přístupu odpovídá výše zmíněná synchronizace hesel. Z tohoto pohledu také pouhá aktualizace hesel pro nás představuje sice vítaný přínos v podobě úspory času a prostředků při správě uživatelských identit, není však pokryta oblast autorizace (přístupu) a proto se raději podívejme na další možnosti.

Dalším krokem k optimální správě uživatelů je implementace SSO, tedy jednorázového přihlášení. Cílem není pouze pohodlí zákazníka, k tomuto řešení vede snaha o zvýšení bezpečnosti - omezuje se počet případů, kdy zákazník musí při placení udávat číslo platební karty nebo jinou citlivou informaci. Dále na to jediné heslo, kterým se uživatel přihlašuje do systému (v kombinaci s nějakým dalším HW prostředkem) lze klást nejpřísnější bezpečnostní požadavky, např. co se délky a četnosti aktualizací týče.

Na druhou stranu je nutno uvést, že v některých bankách platí bezpečnostní politika, která vylučuje toto řešení (uživatel musí mít jiný účet pro základní přístup do Windows a jiný v každé obchodně-provozní aplikaci). Věc má ale ještě jeden háček: implementace SSO je totiž dosti drahá záležitost. Problémem jsou již existující a dlouhodobě provozované aplikace. Existují různé scénáře pro nasazení SSO, ale většina z nich směřuje k úpravám těchto aplikací. Tyto úpravy navíc často bývají dosti zásadní, takže je obvykle jednodušší celou aplikaci nahradit než ji jen předělat do nového konceptu.

Zkusme tedy změnit směr myšlení a místo snahy o zjednodušení prostředí budeme řešit, jak zjednodušit činnosti související s řízením účtů a přístupů – jak je co nejvíce zautomatizovat, zprůhlednit a auditovat. V tom okamžiku se přesouváme do oblasti produktů typu Identity & Access Management.

Identity and Access Management

Co vlastně identity and access management (IAM) znamená? Na jedné straně je IAM systém napojen na aplikace řízení lidských zdrojů (HR systém) a na straně druhé jsou k němu připojeny aplikace, které on ovládá. Pro každého uživatele IAM systém vytvoří jeho entitu (podle HR systému), ke které přiřadí všechny uživatelem používané účty v cílových aplikacích.Oproti přístupu založeném na synchronizaci hesel tedy na spravovaných systémech zůstávají různé účty a hesla, IAM systém již o nich ví. Ví komu patří a ví i jaká oprávnění na tom kterém systému jednotliví uživatelé mají. V okamžiku změny (odchod zaměstnance, postup na jinou pozici), je schopen podle definovaných pravidel tuto změnu propagovat i do těchto systémů (zakázání účtu, přiřazení jiných oprávnění atd.). A protože je vše v databázi, dokáže z toho udělat i smysluplné reporty pro auditní zprávy.

Nyní se pokusíme vyjmenovat některé základní přínosy IAM, abychom se přesvědčili, že jeho nasazení opravdu za to stojí.

Bezpečnost založená na rolích

Toto je jeden z největších potencionálních přínosů IAM systémů. Systém umožňuje nadefinovat uživatelské role a k nim příslušné aplikační přístupy (takové role mohou odpovídat např. pracovní pozici). Při změně pozice pracovníka pak IAM systém jednoduše opraví (nebo zruší) všechny jeho přístupy a účty automaticky.Centralizace a automatizace správy účtů

Celý proces správy účtů je prováděn z jednoho místa – IAM systému. Správce účtů pouze definuje role a jim odpovídající přístupová oprávnění v konkrétních aplikacích, ale již nemanipuluje s konkrétními účty.Rekonciliace

Rekonciliace nebo také „sladění, uvedení do souladu“ prakticky znamená, že IAM produkty dokáží identifikovat manuálně vytvořené přístupy, které neodpovídají žádné roli a upozornit na ně administrátora oprávnění, případně je automaticky opravit.Jednoduchý audit

Všechny operace (vytvoření/smazání uživatele, změna role, změna hesla, atd.) jsou auditovány na jednom místě. Pokud někomu nebudou stačit reporty dodávané s produktem, tak u většiny produktů je otevřená databáze, ze které je možné si dělat svoje vlastní výstupy.Řešení problému odemykání účtů

IM systémy totiž umožňují delegovat některé operace (například smazání zapomenutého hesla) na samotného uživatele. Pomocí “webové samoobsluhy“ tak může uživatel všechna svoje hesla měnit/mazat v jednoduchém webovém formuláři sám a ušetřit tak náklady na helpdesk.Další výhody Identity & Access Managementu

Mezi další výhody IAM, které jsou také velmi zajímavé, patří například:- snížení počtu pracovníků zabývajících se řízením přístupů (díky automatizaci operací)

- zrychlení vyřizování žádostí, jejichž stav si může sám uživatel kdykoliv zkontrolovat

- relativně krátká doba implementace - vzhledem k tomu, že IAM produkty jsou víceméně krabicová řešení a existují konkrétní postupy, jak je nasadit, je doba jejich implementace rozhodně kratší, než doba implementace jednotného front-endu

- efektivní plánování SW licencí (software assset management) - role-based security (a tedy vytvoření mapy aplikací příslušných konkrétních pracovních pozic) poskytuje přesný přehled o potřebných licencích a může sloužit jako další zdroj dat pro asset management.

Shrnutí

IAM produkty přímo řeší část požadavků z výše uvedeného opatření ČNB. Zavádějí přehled a pořádek do problematiky řízení přístupových oprávnění k informačním zdrojům bez nutnosti zásahu do provozovaných systémů. Díky větší efektivitě a automatizaci procesů v oblasti zabezpečení, auditu a správy účtů, lze ve většině případech spočítat i poměrně rychlou návratnost investice, která se může projevit dokonce již po prvním roce (dokazují to analýzy renomovaných firem jako jsou např. META Group nebo Gartner group). Dlouhodobé analýzy společnosti Gartner consulting a dalších se zaměřením na ROI (Return Of Investment) v oblasti IAM (Identity and Access Management) systémů ukazují, že IAM řešení vede ke zřejmému a hlavně měřitelnému ROI.Autor působí ve společnosti Komix

Chcete získat časopis IT Systems s tímto a mnoha dalšími články z oblasti informačních systémů a řízení podnikové informatiky? Objednejte si předplatné nebo konkrétní vydání časopisu IT Systems z našeho archivu.

Časopis IT Systems / Odborná příloha

Archiv časopisu IT Systems

Oborové a tematické přílohy

Kalendář akcí

Formulář pro přidání akce

IT Systems podporuje

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

Další vybrané akce

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |