- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

VPN – pomocník (nejen) v bezpečnosti

Internet je vším možným, jen ne bezpečným prostředím. Přesto i v jeho rámci jde komunikovat velmi bezpečně. Stačí použít technologii známou pod zkratkou VPN (virtual private network). Nejde přitom o žádnou novinku, „vé-pé-enky“ se používají už velmi dlouho. Nicméně v posledních letech zažívají značný rozmach. Důvodem je jednak nástup nových technologií, jednak potřeba čím dál více komunikovat a v této souvislosti řešit bezpečnost.

Internet je vším možným, jen ne bezpečným prostředím. Přesto i v jeho rámci jde komunikovat velmi bezpečně. Stačí použít technologii známou pod zkratkou VPN (virtual private network). Nejde přitom o žádnou novinku, „vé-pé-enky“ se používají už velmi dlouho. Nicméně v posledních letech zažívají značný rozmach. Důvodem je jednak nástup nových technologií, jednak potřeba čím dál více komunikovat a v této souvislosti řešit bezpečnost.

Základy VPN

Nejde přitom o žádnou novinku, „vé-pé-enky“ se používají už velmi dlouho. Nicméně v posledních letech zažívají značný rozmach. Důvodem je jednak nástup nových technologií, jednak potřeba čím dál více komunikovat a v této souvislosti řešit bezpečnost.

Pokud si budeme chtít VPN vymezit, najdeme několik různých definic. Pro naše účely bude plně postačovat ta nejjednodušší: VPN je soukromá síť zajišťující komunikaci v prostředí veřejné sítě.

Technická podstata VPN je taková, že v rámci již stávající infrastruktury je část kapacity vyhrazena pro komunikaci v podstatě stejným způsobem, jako by byla fyzicky oddělena. Samozřejmě tomu tak není, toto „oddělení“ je pouze softwarové/virtuální. Fyzicky ji pochopitelně oddělit nelze – jednak by síť nebyla virtuální a jednak by toto oddělení popíralo filozofii VPN. Tou je snaha o snížení nákladů využitím veřejného prostředí pro neveřejnou komunikaci.

Soukromá komunikace v rámci veřejné sítě přitom může probíhat pomocí dvou metod. Jednak je to šifrování datové části každého paketu, jednak šifrování celého paketu a jeho následné zapouzdření do nového paketu. Toto zapouzdření je často označováno jako „tunneling“ (tunelování, tedy vytvoření soukromého komunikačního kanálu) a mimo jiné umožňuje přenos nesměrovatelných protokolů s pomocí protokolů podporujících routing. S VPN tak můžeme spojit sítě závislé na různých protokolech, jako SPX/IPX, SNA, UDP, ICMP a TCP/IP.

VPN pracují na vrstvě 3 modelu OSI (hlavním úkolem této vrstvy je směrování). Takže všechny vrstvy nad ní automaticky profitují z výhod VPN. To je rozdíl oproti jiným protokolům, jako je HTTPS, secure IMAP, SSH nebo SOCKS proxy. Výhodu VPN zkrátka přijímají všechny aplikace bez nutnosti jakékoliv modifikace nebo bez vyžadování podpory protokolu.

V případě VPN rozlišujeme tři základní druhy:

- Bezpečné (secure VPN, SVPN) – pomocí techniky tunelování jsou schopné garantovat bezpečnost. Jejich nasazení a údržba ovšem není zcela triviální, takže je na trhu velké množství nebezpečných nebo nezabezpečených VPN.

- Důvěrné (trusted VPN, TVPN) – jsou schopné udržovat integritu dat, zajišťovat ochranu před odposlechem a zároveň garantují kvalitu. Nepoužívají ovšem šifrované tunelování, svoji bezpečnost staví na bezpečnosti garantované poskytovatelem – což ale je přinejmenším nejistá volba.

- Hybridní – jedná se o smíšené sítě, které se snaží těžit z výhod obou výše uvedených. Zpravidla se jedná o kombinaci lokálních bezpečných sítí s důvěrnými sítěmi poskytovatelů.

VPN dále můžeme rozdělovat podle toho, kdo ji vytváří. Pokud ji pořizujeme jako služby od poskytovatele, hovoříme o service provider provisioned VPN. Pokud si ji vytváříme sami, pak jde o customer provisioned VPN (a poskytovatel datového spojení v tom případě vůbec nepotřebuje vědět, že je jeho infrastruktura využívána k VPN).

VPN se strukturou site-site (místo-místo) dělíme na intranetové (jsou v rámci dané organizace) a extranetové (mezi různými organizacemi). Není přitom podstatné, zdali jde o geograficky shodné, či odlišné lokality. I počítače v jedné kanceláři mohou vytvořit VPN, pokud je zapotřebí mít vyhrazenou část přenosové kapacity nebo pokud je to výhodné z hlediska zabezpečení datového toku. VPN se strukturou remote access (vzdálený přístup) nepropojují na rozdíl od site-site dva systémy, ale využívají se k připojování. A to zpravidla odkudkoliv – mohou tak činit domácí uživatelé, mobilní zařízení na cestách (obchodníci, technici, …) či uživatelé z internetových kaváren (pokud je v souladu s bezpečnostní politikou).

A ještě jedno upozornění: termín VPN bývá často používaný v širším kontextu, než jen pro vytvoření vyhrazené komunikační kapacity. Často se s ním lze setkat například při použití veřejného prostředí internetu coby součásti WAN. Uživatel nemá v takovém případě vyhrazenou „svoji“ kapacitu, ale prostě používá aktuálně dostupné pásmo.

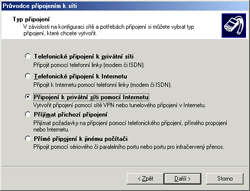

Ukázka sestavení VPN pomocí SW řešení firmy Kerio

Plusy pro VPN

Jedním z nejčastějších omylů rozšířených v souvislosti s VPN je, že slouží k bezpečné komunikaci. To ale není implicitně pravda – VPN zjednodušují zabezpečení, ale pouhé použití této technologie neznamená, že je komunikace automaticky bezpečná. Většina implementátorů sice s bezpečností víceméně automaticky počítá (ale často jde v případě VPN je o rezervaci určité kapacity v síti), přesto je dobré se o ni zajímat.

Každopádně hlavní přednosti VPN jsou kromě bezpečnosti v tom, že dramaticky snižují náklady na spojení. Přestože využití veřejných sítí považujeme za samozřejmost, uvědomme si, že právě díky VPN a veřejným sítím nemusíme budovat vlastní nákladné sítě. A to v oblasti, kde by to bylo zhola nemožné: jen málokterá organizace si může dovolit vybudovat vlastní fyzickou globální síť. Tím se dostáváme k další výhodě, jíž je využití globálních příležitostí, které by jinak pro nás byly nedostupné.

Technologie VPN rozšiřují geografickou konektivitu. Nezáleží na tom, kde a jak jsou rozmístěné jednotlivé počítače či lokální sítě. VPN umožňují v rámci nezabezpečeného spojení předávat data bezpečně – a šifrovat data tam, kde by jinak proudila v otevřené podobě. A ještě v jedné oblasti jsou výrazným bezpečnostním přínosem: i vzdálené stanice či servery jsou díky VPN dobře přístupné, takže se administrátorům lépe spravují a bezpečnostní politika na nich se lépe vynucuje. Což by se opět v tradičním prostředí jen obtížně provádělo…

VPN také výrazně zjednodušují topologii sítě. Pochopitelně, že zde jsou výjimky potvrzující pravidlo, ale v drtivé většině případů je zjednodušení správy a zrychlení provozu takřka „hmatatelné“.

V maximální možné míře také VPN umožňují využít stávající hardware a software, tedy dosavadní investice. Při expanzi nebo nasazování nových technologií (například přístup obchodních cestujících on-line do databáze) není nutné dosavadní investice „oplakat“, nýbrž na nich lze stavět.

Příklad propojení centrály a pobočky firmy VPN tunelem s možností připojení VPN klientů

Úskalí a rizika VPN

Pokud jste z předešlých řádků nabyli dojmu, že VPN jsou takřka všeřešící, považujeme za povinnost upozornit na několik úskalí těchto technologií. Přestože klady VPN převládají, několik háčků na nich přece jen najdeme.

Především je třeba si uvědomit, že musíme velmi kvalitně zajistit bezpečnost na klientské straně. VPN se totiž skládají ze dvou hlavních částí, které můžeme označit jako „vnější“ a „vnitřní“. V zásadě se dá říci, že proti vnějším hrozbám jsou VPN chráněné dobře (ostatně, byly s tím i navrhované), u vnitřní části je to horší. Jinými slovy: pokud používáme silné šifrování (což je dnes fakticky samozřejmostí), pak vlastní proud dat po veřejné síti (internetu) je chráněný více než solidně. Ovšem běda, pokud se útočník dokáže dostat na některý z přístupových bodů k VPN.

Musíme tedy velmi dbát na fyzickou a administrativní bezpečnost. Je zapotřebí kvalitní „dohled“ nad klienty, nad jejich chováním, je nutné vynucovat bezpečnostní politiku… Jinak hrozí, že z výhod VPN nebude těžit pouze organizace, ale také nezvaný útočník… (Běžný je tak například požadavek, že každý zaměstnanec připojující se z domu musí instalovat hardwarový firewall.)

Z tohoto vyplývají i další omezení: administrátor musí bedlivě sledovat (pochopitelně pomocí vyhodnocovacích nástrojů) veškeré logy z provozu na síti, aby zavčas odhalil pokusy o průnik nebo dokonce vlastní průnik. Ne že by něco podobného nebylo v běžném prostředí nutné dělat, ale v oblasti VPN tato činnost výrazně nabývá na důležitosti.

Každý sebemenší bezpečnostní průnik nebo incident totiž ohrožuje celou síť organizace. A zvláště u velkých VPN sítí je to nepříjemné, protože v globálním světě stačí nepozornost nebo nezkušenost jednoho zaměstnance na jiném světadíle – a v ústředí společnosti mohou nastat nemalé problémy.

Zde je potřeba si také uvědomit nutnost správného vybudování celé architektury sítě, protože data předávaná pomocí VPN jsou pro ostatní prvky „neviditelná“ (nečitelná – díky šifrování).

Byť VPN v konečném důsledku zvyšuje bezpečnost při komunikaci pomocí internetu nebo jiné nedůvěryhodné sítě, tak se při špatném navržení architektury může stát ohrožením pro bezpečnost sítě lokální. Například firewall považuje VPN komunikaci automaticky za povolenou, což znamená, že na něj nelze zaslepeně spoléhat, ale je nutné této technologii přizpůsobit topologii systému.

Ač jsou virtuální soukromé sítě docela dobře škálovatelné, přece jen se nikdy s jejich velikostí nemůžeme dostat přes kapacitu veřejné komunikační linky. Což může být v některých případech limitující faktor a některé organizace se raději uchylují k budování klasických sítí – což jsou ale opravdu velmi speciální případy.

Pozor také na základní nastavení! Řešení mnoha výrobců je postaveno tak, aby se s ním vypořádal i méně zkušený administrátor, takže jsou navrhována dle hesla „nainstaluj a zapomeň“. Jenomže základní nastavení pochopitelně obsahuje i základní přihlašovací jména a hesla, které jsou celosvětově známá. Nicméně mnozí správci toto podceňují, protože si nechtějí přidávat práci zasahováním do fungujícího systému.

e-mail: tomas (tečka) pribyl (zavináč) autori (tečka) ccb (tečka) cz

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce