- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Sofistikovaná správa bezdrátového přístupu

Základním prvkem podnikové informační architektury je bezesporu síťová infrastruktura. I krátkodobá nedostupnost síťové komunikace může způsobit nemalé problémy, které se zákonitě zvyšují s velikostí konkrétní společnosti. Obdobně mohou mít značné dopady i výpadky důležitých serverových služeb, a někdy také konkrétních klientských počítačů.

Základním prvkem podnikové informační architektury je bezesporu síťová infrastruktura. I krátkodobá nedostupnost síťové komunikace může způsobit nemalé problémy, které se zákonitě zvyšují s velikostí konkrétní společnosti. Obdobně mohou mít značné dopady i výpadky důležitých serverových služeb, a někdy také konkrétních klientských počítačů.

Příčin způsobujících uvedené problémy je celá řada a velmi často souvisí s umožněním přístupu do chráněných oblastí firemní infrastruktury zařízením, která nejsou dostatečně prověřena. Taková zařízení mohou být zneužita jak k šíření škodlivého softwaru včetně virů, tak i pro realizaci hackerského útoku. Bezpečnostní dopady tak mohou být způsobeny nevědomou i vědomou aktivitou. Rizikové jsou přitom jak přístroje návštěvníků, tak i zařízení vlastněná zaměstnanci a využívaná k řešení pracovních povinností. Vedle notebooků jde hlavně o dnes tak populární tablety a chytré telefony.

Jdeme k vám, ale potřebujeme internet

Základním problémem je, jakým způsobem přístup k síťovým zdrojům řídit. Mnohé firmy i dnes považují za ideální řešení existenci dvou oddělených sítí – jedné pro přístup k firemnímu intranetu i internetu a jedné pro přístup výhradně k internetu. Návštěvníci pak mohou svá zařízení připojit pouze ke konkrétním zásuvkám vyhrazeným pro druhou síť, případně pouze ke konkrétní oddělené bezdrátové síti. Dalším využívaným řešením je fyzické odpojení zásuvek ve vybraných místnostech a jejich povolování v odůvodněných konkrétních případech. Tyto tradiční metody s sebou ale zpravidla nesou nutnost zásahu síťového administrátora, který povolí port, případně změní jeho nastavení, což samozřejmě přináší určité časové a finanční náklady. Specifický přístup k síťovým zdrojům může mít řadu podob, nemusí jít pouze o zajištění dočasného přístupu k internetu, ale například také o zajištění dlouhodobého přístupu ke konkrétním zdrojům pro smluvní partnery či brigádníky.

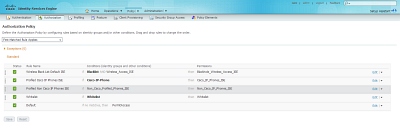

Identity Services Engine

Na úrovni drátových i bezdrátových připojení lze popsanou problematiku pokrýt řešením Identity Services Engine (ISE) od Cisco. Pomocí tohoto systému lze softwarově řídit přístup k síti nejen na úrovni ověření uživatele, ale také podle zařízení použitého pro přístup a jeho splnění podmínek pro připojení. To znamená, že má například aktualizován operační systém nebo aktuální antivirový software. Na základě těchto parametrů je potom zařízení přidělena úroveň přístupu dle korporátního bezpečnostního standardu. Pokud se tedy uživatel úspěšně ověří z autorizovaného zařízení, jsou mu zpřístupněny odpovídající služby, pokud ale například nevyhoví podmínce aktuálnosti antivirového softwaru, může propadnout do karanténní sítě, ze které bude mít přístup pouze k aktualizačním serverům, nebo mohou být aplikována restriktivnější pravidla, dokud nezařídí nápravu tohoto stavu. Velmi důležité je, že identifikace se může vztahovat na konkrétní zařízení, nikoli pouze na přihlášeného uživatele – lze tak zabránit nežádoucím aktivitám například na základě zneužití cizího profilu. Obdobně je síťová infrastruktura chráněna i za situace, kdy se o přístup pokusí již ověřený zaměstnanec, ale z dosud neznámého – a tedy rizikového – zařízení. Zcela zásadní přitom je, že řízení přístupu k síťové infrastruktuře pomocí ISE probíhá na úrovni síťových standardů dle IEEE 802.1x a na úrovni konkrétních použitých síťových prvků.

Proces získání přístupu k síťovým zdrojům je tedy rozdělen do dvou hlavních fází. Po připojení zařízení probíhá autentizace a síťová komunikace je omezena výhradně na pakety související s ověřováním uživatele. Žádná jiná komunikace není povolena a koncové zařízení, respektive jeho uživatel nemá žádnou možnost, jak tuto restrikci obejít. Dojde-li k odsouhlasení uživatelského profilu i konkrétního zařízení, nastává fáze autorizace ověřující, k jakým síťovým službám a zdrojům má tento uživatelský profil ve spojení s konkrétním použitým zařízením přístup. Pro řešení přístupu hostů a kontraktorů je pro ulehčení práce administrátorů sítě možné využít služeb tzv. sponzora, kdy skupina zaměstnanců získá práva povolovat přístup hostů k vybraným síťovým službám dohledatelně ve spojení se svojí vlastní identitou pomocí jednoduchého webového rozhraní. Pokud tedy přijde návštěva vyžadující přístup do internetu, libovolný zaměstnanec se sponzorskými právy jí tento přístup může povolit bez nutnosti kontaktovat IT oddělení. Pomocí ISE lze předpřipravit celou řadu různých scénářů, k dispozici je několik tisíc voleb s dostatečnou jemností – je tak mimo jiné možné definovat, že v bezdrátové síti mohou být využívány například jen mobilní telefony s iOS od verze 6.

A co BYOD?

Jak jsme si již řekli, významným rizikem jsou i zařízení vlastněná zaměstnanci (tzv. BYOD – bring your own device) využívaná pro přístup do firemního prostředí. Koncepce BYOD je dostatečně srozumitelná a často výhodná pro obě strany, zaměstnanci mohou využít své konkrétní zařízení a zaměstnavatelé ušetří na nákupu hardwaru. Přínosem je i komfort pro uživatele, využívají prostředí, které využívat chtějí. Bezpečnostní rizika spojená s BYOD vychází především z nedostatečné kontroly nad konkrétními zařízeními a nic na tom nemění ani fakt, že z více než devadesáti procent jsou tato zařízení využívána pouze pro přístup k firemní elektronické poště. Jen málokdo si uvědomuje, že e-maily obsahují obrovské množství citlivých dat a získání neoprávněného přístupu k těmto datům představuje vážný bezpečnostní incident. Co na tom, že neoprávněný přístup je získán například v důsledku ztráty či krádeže telefonu.

Z bezpečnostního pohledu je koncepce BYOD nepříjemná v souvislosti s obrovským množstvím typů a značek zařízení, které je možné využívat. Například zařízení s operačním systémem Android existují v mnoha různých modelech, často ještě upravená mobilními operátory – nejde tedy o prostředí v jedné obecně známé podobě. Stačí si vynásobit počet výrobců, průměrný počet typů zařízení na výrobce a počet modelů na konkrétní zařízení. Z tohoto pohledu vychází lépe uzavřené platformy, které je možné snadněji zabezpečit zejména z důvodu přesně známých konfigurací. Méně rizikovými zařízeními jsou tak například mobilní telefony a tablety Apple.

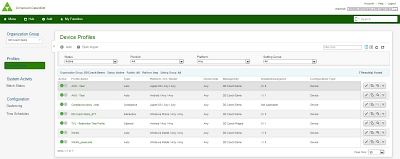

AirWatch

Řešení problematiky BYOD usnadňují nástroje ze skupiny produktů pro správu mobilních zařízení. Jedním z takových produktů je AirWatch Mobile Device Management (MDM). Pomocí AirWatch MDM je možné do mobilního zařízení nakonfigurovat v podstatě cokoliv, co může uživatel pro svou práci potřebovat. Od nastavení profilu pro připojení k WiFi a VPN, distribuci korporátních aplikací a ověřovacích certifikátů až po to nejpodstatnější – nastavení e-mailu, kde je možno nastavit AirWatch a Exchange server tak, aby při opsání nastavení z autorizovaného zařízení do neautorizovaného telefonu chodily maily jen do toho spravovaného AirWatchem.

Princip činnosti AirWatch lze přirovnat k antiviru běžícímu na pozadí. Důsledně je využívána push technologie, takže nejsou kladeny ani velké nároky na datové přenosy. Díky tomuto řešení lze třeba vynutit dodržování definovaných politik, například ochranu zařízení heslem, pravidelnou obměnu hesla, nespouštění rizikových aplikací apod. V případě ztráty či odcizení zařízení lze na dálku zařízení omezit funkčnost či vymazat firemní data nebo uvést zařízení do továrního nastavení. Uvedené možnosti mohou najít uplatnění v i případě propuštění zaměstnance – v okamžiku jeho odchodu lze firemní data kompletně odstranit. Prakticky bez jeho vědomí a souhlasu. Rychlost výmazu je dána konkrétní situací a prostředím, ve kterém se zařízení nachází a je výrobci operačního systému udávána mezi jednotkami minut a jednou hodinou. Při reálných testech bylo ale vymazání dat dosaženo během jednotek sekund. AirWatch lze navíc využít pro kompletní dohled nad zařízeními, například včetně dohledání polohy zařízení či vzdáleným přístupem k zařízení srovnatelný s přístupem na vzdálenou plochu.

Vzhledem k tomu, že mnohdy jsou sbírána citlivá data, je třeba uživatelům vysvětlit důvody, a zejména přínosy, které jim nasazení správy mobilních zařízení přináší. Součástí musí být uživatelem akceptované ujednání, ve kterém jsou tato sbíraná data vyjmenována. Politiky související s BYOD mohou mít řadu podob, od maximálních restrikcí až třeba po jedno jediné bezpečnostní opatření – vynucení zadávání číselného kódu při přístupu k zařízení. I toto jediné pravidlo nicméně velmi podstatně bezpečnost zvýší.

Nasazení na konkrétním zařízení probíhá velmi jednoduše, uživateli je v rámci prvotní identifikace zaslán ve formě SMS či e-mailu odkaz na průvodce nastavením. Ten zajistí mimo jiné vnucení definovaných nastavení, například povinnost mít nastaveno heslo pro odemknutí zařízení. Důležité také je, že takto definovaná pravidla jsou dlouhodobě a pravidelně kontrolována, navíc při jejich porušení může dojít k okamžitému zablokování přístupu či celého zařízení. Na určitou dobu, nebo trvale, vždy v souladu s požadovaným stavem.

Důležitá je analýza požadavků a prostředí

Z dlouhodobého pohledu a usnadnění správy je vhodné pro popisované cíle využít propojených řešení. AirWatch lze díky aplikačnímu rozhraní integrovat do ISE, které touto integrací získá další možnosti pro vytváření podmínek bezpečného přístupu k firemním datům. Ve své podstatě ani není důležité, zda má firma nejprve nasazený AirWatch, či ISE, je k tomu možné přistoupit z obou směrů. Podstatnou výhodou integrace je vedle vzájemného využívání informací také možnost definovat i relativně velmi složité postupy, jak se v konkrétních situacích zachovat.

Před samotným nasazením se doporučuje provést analýzu požadavků a připravenosti prostředí, například enterprise mobility development model assessment. Vlastní zavádění či integrace začíná vždy důslednou analýzou mající za cíl především zjištění počtů a typů využívaných zařízení stejně jako zjištění konkrétních bezpečnostních požadavků zákazníka. Již v této fázi se zpravidla ukáže, že odhadované počty jsou podceněny a ve skutečnosti je využíváno mnohem více zařízení, než které zájemce o nasazení obou technologií předpokládá. Následně probíhají kroky běžně známé z integračních projektů, a byť se nejedná o zcela jednoduchý proces, jde o proces přesně definovatelný a uchopitelný. Konkrétní implementace ovšem vždy závisí na tom, jakého cíle chce daná organizace dosáhnout a do jaké míry chce svou síť zabezpečit.

Vladislav Bartošík

Autor je technický konzultant společnosti Dimension Data Czech Republic.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |