- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Sítí se červ řítí…

Asi nikoho už nepřekvapuje, že se náš jazyk obohacuje v souvislosti s moderními technologiemi o nová slova. Jedním z těch anglických, která se objevila v poslední době a která se usazují i v našich končinách je „wormable“. Volně bychom ho mohli přeložit jako „zčervovatelný“, tedy zasažitelný červem. Internetoví červi jsou velice zvláštní a specifická kategorie škodlivých kódů. Je jich sice jen velmi málo, ale prakticky každý znamená významnou kalamitu. Nejde totiž o výtvory žádných „script kiddies“, ale o velmi sofistikované aplikace. Bránit se proti nim je i není jednoduché zároveň. Stačí se totiž podívat na způsob jejich šíření, abychom toto konstatování pochopili. Červi pro své šíření využívají nejrůznějších bezpečnostních děr, chyb a nedostatků. Díky nim se mohou do počítačů či serverů instalovat (prakticky bez zásahu lidské ruky) a dále se šířit.

Asi nikoho už nepřekvapuje, že se náš jazyk obohacuje v souvislosti s moderními technologiemi o nová slova. Jedním z těch anglických, která se objevila v poslední době a která se usazují i v našich končinách je „wormable“. Volně bychom ho mohli přeložit jako „zčervovatelný“, tedy zasažitelný červem. Internetoví červi jsou velice zvláštní a specifická kategorie škodlivých kódů. Je jich sice jen velmi málo, ale prakticky každý znamená významnou kalamitu. Nejde totiž o výtvory žádných „script kiddies“, ale o velmi sofistikované aplikace. Bránit se proti nim je i není jednoduché zároveň. Stačí se totiž podívat na způsob jejich šíření, abychom toto konstatování pochopili. Červi pro své šíření využívají nejrůznějších bezpečnostních děr, chyb a nedostatků. Díky nim se mohou do počítačů či serverů instalovat (prakticky bez zásahu lidské ruky) a dále se šířit.

Červi a červíci...

Internetoví červi jsou velice zvláštní a specifická kategorie škodlivých kódů. Je jich sice jen velmi málo, ale prakticky každý znamená významnou kalamitu. Nejde totiž o výtvory žádných „script kiddies“, ale o velmi sofistikované aplikace.

Bránit se proti nim je i není jednoduché zároveň. Stačí se totiž podívat na způsob jejich šíření, abychom toto konstatování pochopili. Červi pro své šíření využívají nejrůznějších bezpečnostních děr, chyb a nedostatků. Díky nim se mohou do počítačů či serverů instalovat (prakticky bez zásahu lidské ruky) a dále se šířit.

Z toho vyplývá nutnost pravidelně odstraňovat známé nedostatky. Problémem je ale skutečnost, že se velmi zkracuje průměrná doba od objevení nějaké chyby do okamžiku, kdy je zneužita. Jinými slovy: zkracuje se také doba, kterou mají správcové sítí i běžní uživatelé na reakci. Chyb je objevováno čím dále více, a to nejen na úrovni operačních systémů, ale také na úrovni jednotlivých aplikací.

Navíc až závratně roste rychlost jejich zneužívání: zatímco před nějakým rokem byly trendem zero-day útoky (tedy útoky, kdy mezi zveřejněním zranitelnosti a jejím praktickým zneužitím uplynulo méně než 24 hodin), nyní jsou v módě zero-hour útoky (snad netřeba blíže vysvětlovat). Je tak jasné, že ochrana systémů založená pouze na klasických signaturových databázích se stává přežitkem. Během hodiny těžko analyzujeme útok, vytvoříme aktualizace, odzkoušíme je, distribuujeme a nasadíme (bezpečnostní firmy často uvádí čas od detekce incidentu po vydání aktualizace, ale systémy jsou chráněné až v okamžiku, kdy jsou záplaty instalované).

Na druhé straně znovu opakujeme: masových internetových červů je skutečně relativně málo. „Zčervovatelné“ zranitelnosti jsou dnes ale využívány především k cíleným útokům proti konkrétním systémům, proto je rozhodně nemůžeme brát na lehkou váhu.

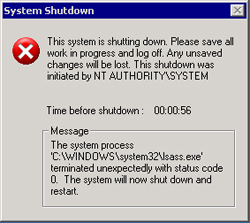

Projevy červa Sasser

První byl Červ

Druhý listopad roku 1988 se zapsal nesmazatelným způsobem do dějin informačních technologií. Bohužel v negativním slova smyslu. V tento den totiž vypustil (později tvrdil, že nedopatřením) do tehdejší akademické sítě svůj program pojmenovaný Worm (Červ – tím de facto dal název celé kategorie sobě podobných škodlivých kódů) jistý Robert T. Morris (23), student na Cornell University.

Program měl pouhopouhých 99 řádků kódu, ale dokázal navždy změnit svět. Dokázal napadnout zhruba šest tisíc počítačů. Podle dnešních měřítek je to samozřejmě směšně málo, ale musíme si uvědomit, že tehdy šlo o plných osm procent strojů připojených do sítě! Z hlediska procentuálního zavirování všech připojených počítačů Worm nezískal už nikdy konkurenta. A jen doufejme, že ani nezíská…

Přestože Worm fyzicky nic nepoškozoval, vyčíslil americký General Accounting Office jím způsobenou škodu v rozmezí sto tisíc až deset milionů dolarů v důsledku nemožnosti přístupu k internetu po určitý čas pro mnoho uživatelů. Robert Morris dostal za svůj čin tříletou podmínku, několik finančních pokut v celkové výši deset tisíc dolarů a samozřejmě byl vyloučen ze školy.

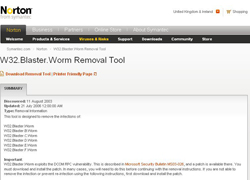

To bylo před dvaceti lety. Za tu dobu měl svět „tu čest“ seznámit se s kódy jako CodeRed, Slapper, Slammer, Blaster, MyDoom, Sasser, Stration, Warezov či Storm, které se (v tom špatném slova smyslu) staly součástí dějin kybernetického prostoru.

Na základě posledního vývoje pak můžeme zobecnit podobu dnešního typického internetového červa:

- šíří se na úrovni protokolů TCP/IP,

- zneužívá bezpečnostní díru nějakého operačního systému nebo aplikace (čím kratší dobu je známá, a čím je tedy vyšší pravděpodobnost, že na ni nebude všude aplikována záplata, tím lépe),

- obsahuje ještě další rutiny (nejčastěji zadní vrátka nebo DDoS aplikaci).

- snaží se dosáhnout co nejvyšší rychlosti šíření (a tedy i co největšího rozšíření).

Symantec - W32.Blaster.Worm Removal Tool

Přijde superčerv?

Dnes již klasikou je studie analytika Nicolase Weavera, který vypracoval teoretický koncept superrychlého červa. Při formátu IP adresy ve tvaru aaa.bbb.ccc.ddd totiž máme na světě 256 krát 256 krát 256 krát 256 možností IP adresy. Číselně vyjádřeno to znamená 4 294 967 296 počítačů (pokud by všechny adresy byly obsazeny). Kdybychom dokázali každou sekundou napadnout jeden počítač, trvalo nám zamoření celého internetu více než 136 let, což je z hlediska internetového červa nereálně dlouhá doba.

Weaver ale dokázal vypracovat koncept, jak tuto dobu zkrátit pod patnáct minut! Prvotní šíření internetového červa je totiž velmi těžkopádné, „rozjede“ se až po nějakém čase. Matematicky vyjádřeno: je-li méně než deset tisíc napadených počítačů, je šíření pomalé. Jakmile je tato hranice překročena, rychlost šíření dramaticky naroste. Weaver proto poukazuje na to, že má-li být nějaký útok rychlý a zdrcující, musí toto počáteční (pomalou) fázi vynechat. Jak? Prostě tím, že červ s sebou dostane na startovací čáře do vínku seznam deseti tisíc napadnutelných počítačů.

Weaver vytvořil i simulační program, na němž prokázal, že pro jeden milion zranitelných počítačů se skupinou předdefinovaných deseti tisíc zranitelných počítačů, bude milion zranitelných počítačů (se sto skeny za sekundu a jednou sekundou na infekci nové oběti) nakaženo v 99 procentech za dobu šest minut a třicet vteřin!

Aby to nebylo dostatečně málo hrůzostrašné, přidává Weaver ještě několik tipů: například použití nikoliv jediné, ale několika bezpečnostních děr (pokud možno v různých programech), což by mělo zajistit červu mnohem širší možnosti působení.

Nejnovější propočty a matematické modely ale Weavera překonaly. Vycházíme-li z předpokladu milionu infikovaných počítačů „na startovní čáře“ (což je krapet víc než deset tisíc, ale rozhodně nejde o nereálné číslo), dostali jsme se teoreticky na 95 procent napadených počítačů za 1,3 sekundy! Tedy pokud použije TCP/IP protokoly. Kdyby dokázal využít protokol UDP, tak se tato doba sníží na 510 milisekund…

Naštěstí jde – zatím – jen o teoretické koncepty. To, že dosud nebyly realizovány, rozhodně nesvědčí o tom, že by šlo o scénáře vyloučené, ale spíše krajně obtížné.

Do boje proti červům

Jak jsme již uvedli, na internetové červy není čas reagovat, na internetové červy musíme být připraveni. Samozřejmostí tak je firewall na úrovni vstupní brány do internetu stejně jako osobní firewall na každé jednotlivé stanici.

Nezbytností je kvalitní patch management, řízení aktualizací. Že se už dávno netýká jen operačních systémů, ale prakticky všech aplikací, které se „dotýkají“ internetu (bezpečnostní programy, VoIP apod.), snad netřeba rozvádět.

Ruku v ruce na ochranu pomocí firewallů a záplatování pak navazuje ještě jedna oblast, která bývá v boji proti internetovým červům nezřídka podceňovaná. A tou je oblasti bezpečnostních předpisů a pravidel. Každý systém je tak silný, jak je silný jeho nejslabší článek – a v případě internetových červů je potřeba zajistit, aby tento nejslabší článek vůbec nevznikl. Tedy aby se v síti nevytvořila žádná skulinka. Není toho skutečně moc, co bychom proti internetovým červům mohli udělat – ale o to důkladněji to málo musíme dělat.

Pokud máte zájem sledovat průběžně či příležitostně ze zvědavosti stav internetového provozu (který je v dobách epidemií červů vyšší – třeba díky mnoha „slepým“ paketům), můžete navštívit stránku www.internettrafficreport.com/main.htm. Dalším zdrojem informací se může stát http://isc.sans.org/index.php?on=trendhistory, kde najdete mnoho zajímavých grafů a poznámek k aktuálnímu i minulému vývoji provozu na internetu.

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 18.2. | Webinář: AI pro firemní procesy: bezpečnost na prvním... |

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |