- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Principy řízení identit a rolí

Správa rolí se v praxi provádí ve specializovaných systémech (identity management system, IdMS). V tomto článku si představíme konkrétní příklad takové správy. Bude se jednat o řízení identit a rolí pro přístup k aplikacím.

Správa rolí se v praxi provádí ve specializovaných systémech (identity management system, IdMS). V tomto článku si představíme konkrétní příklad takové správy. Bude se jednat o řízení identit a rolí pro přístup k aplikacím.

V prostředí IdMS se přidělují oprávnění uživatelům skrze přiřazení rolí. Role se skládá z činností, které korespondují s funkcemi v IdMS či aplikaci, nebo se skládá z šablon účtů, které korespondují s dodatečnými účty. V momentě, kdy se přiřadí role, uživatel může:

- vykonávat činnosti obsažené v roli,

- používat účty asociované s rolí.

IdMS pracuje s těmito typy rolí:

- role pro správu uživatelů,

- role pro přiřazení účtů na koncových systémech (role provisioningu).

Role zjednodušují správu oprávnění a jejich řízení. Namísto spárování uživatele s každou činností nebo úkonem, případně s každým účtem, jenž potřebuje, je možné přiřadit uživateli roli. Uživatel následně může provádět činnosti a používat účty obsažené v takové roli. Role se upravují například přidáváním úkonů či činností a šablon účtů, které definují a popisují účty samotné. Všichni uživatelé, kteří mají přiřazenou roli, mohou následně provádět novou činnost nebo se mohou připojit novým účtem. V případě, že se odebere z role definice činnosti nebo šablona účtu, všichni uživatelé této role již nemohou používat odebranou činnost a také se nemohou přihlašovat daným účtem. Činnosti umožňují uživatelům provádět v prostředí IDM operace, jako je například změna profilu uživatele.

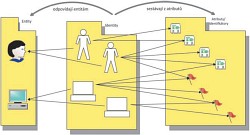

Obr. 1: Několik činností, které jsou spojeny do jediné administrátorské role. Tato role je následně přiřazena více uživatelům.

Provisioning role znamená kombinaci několika účtů (případně pouze jednoho), jako je například e-mailový účet, databázový účet či účet v Active Directory. Takovou roli je možné následně přiřadit několika uživatelům, kteří potřebují takový účet (případně více účtů) využívat.

Obr 2: Několik účtů, které jsou spojeny do jediné provisioning role. Tato role je následně přiřazena více uživatelům.

Logickým pokračováním správy identit a jejich životního cyklu je navázání identit na systém správy přístupů. Systém správy přístupů mapuje jednotlivé uživatele na uživatelské skupiny. Tyto skupiny (rolové skupiny) odpovídají tzv. business rolím a provozním rolím. Příslušnosti uživatelů k nim využívají jednak aplikace, které si uživatelé v rolových skupinách mapují na svoje vnitřní aplikační role a dle příslušnosti k těmto skupinám pak řídí úroveň přístupových práv uživatelů, jednak je využívá samotný systém IdMS, ve kterém jsou definovány a který tuto příslušnost řídí a propaguje do ostatních systémů.

Nejdříve se musí popsat a definovat rolové skupiny pro řízení přístupů ke zdrojům a tyto jsou pak mapovány na jednotlivé aplikační a provozní role. Mapování obsahuje:

- logiku rolí,

- mapování rolí,

- definici rolí.

V rámci řízení identit hraje rovněž důležitou roli řízení přístupu ke zdrojům. Identita jednotlivých uživatelů je zajištěna autentizací při přihlašování do domény. Řízení přístupu umožňuje rozhodnout, který uživatel a do jaké míry je oprávněn využívat konkrétní zdroj. Definování uživatelských účtů, jejich správu, přiřazování oprávnění a zakládání či rušení účtů (provisioning, de-provisioning) se provádí v samotném IdMS. Přiřazování rolí v rámci řízení identit navazuje na interní proces schvalování oprávnění v rámci organizace.

Logika rolí

Pod zdroji se rozumí aplikace, tedy koncové systémy, které nabízejí uživatelům k provedení typické logicky ucelené soubory činností či úkonů – agendy. Na jedné straně se tedy nachází uživatelé, jejichž úkolem je provádět určité činnosti, na straně druhé se nachází aplikace, pomocí kterých jsou tyto činnosti prováděny.

Aplikace

Na straně koncových systémů (aplikací) se zmíněné ucelené soubory činností liší co do potřeb a oprávnění uživatelů provádět konkrétní činnost a představují oprávnění, která jsou seskupena systémem vnitřních aplikačních rolí. Každá aplikace má dle návrhu své vnitřní architektury a aplikační logiky tyto vnitřní role definované a vytvořené s příslušnou úrovní oprávnění. Soubor takových vnitřních aplikačních rolí je pak definován jako aplikační role.

Uživatelé a provozní role

Na straně uživatelů existují konkrétní potřeby a oprávnění provádět jednotlivé agendy. Tyto potřeby a oprávnění uživatelů vyplývají na jedné straně z jejich pracovního (funkčního, geografického) zařazení (implicitní oprávnění), jednak z konkrétního pověření osobou nadřízenou (explicitní oprávnění). Implicitní oprávnění vytváří další typ rolí – provozní role. Provozní role se v principu neliší od rolí aplikačních. Rovněž definují oprávnění k aplikacím, v tomto případě ale k aplikacím provozního typu, jako například k souborovým systémům, poštovní službě, tiskovým službám atp. Tyto aplikace nejsou centralizované – jsou lokalizované fyzicky nebo logicky, například na jednotlivé útvary, a proto tyto role odrážejí zejména implicitní oprávnění vyplývající z funkčního a geografického pracovního zařazení. Aplikační a provozní role se tudíž kombinují dle agendy (aplikací), kterou provádějí jednotliví uživatelé v rámci různých útvarů.

Mapování uživatelů a rolí

Role obecně reprezentují tři pohledy:

- udělená oprávnění (co se smí dělat?) – práva přístupu k činnosti,

- subjekty, kterým byla oprávnění udělena (kdo to smí dělat?) – uživatele,

- objekty, pro které tato oprávnění platí (na čem se to smí dělat?) – aplikace.

Z tohoto důvodu je potřebné vytvořit mapování aplikačních rolí na uživatele. Mapováním (přiřazením) jednotlivých uživatelů k aplikačním rolím se umožní:

- správa (přidělování, odebírání, kontrola) přístupových oprávnění (děje se na straně IdMS, které oprávnění definuje),

- řízení (vynucování pravidel) přístupu (děje se na straně aplikace, která oprávnění respektuje).

Pro mapování jednotlivých rolí a uživatelů je proto vhodná struktura stromu a jednotlivých kontejnerů v Active Directory. Často zde již existuje většina skupin, které jsou vhodné k použití jako skupiny pro provozní role. Je možné vytvořit skupiny nové, které odrážejí role aplikační. Tyto skupiny budou z hlediska řízení identit tvořit tzv. rolové skupiny. Jednotliví uživatelé budou přiřazeni jak do provozních rolových skupin, tak do aplikačních rolových skupin a samotná příslušnost k rolové skupině bude představovat příslušné oprávnění.

Příslušnost k rolovým skupinám je primárně řízena přes IdMS. Zdrojem informací o přiřazení (mapování) je u implicitních rolí výstup z personálního oddělení dle geografického a funkčního zařazení, explicitní role se přiřazují v samotném IdDM v návaznosti na schvalovací proces. Pokud uživatelé nejsou přiřazeni k žádné skupině (anebo pokud by byli ze všech skupin odstraněni), zůstávají v Active Directory i IdMS ve speciálních skupinách.

Milan Balážik

Autor je držitelem certifikace CISSP a působí jako technical solutions architect ve firmě Corpus Solutions.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |