- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Metody ochrany před útoky typu DDoS

v podniku a na páteřní síti

Útoky s cílem dosáhnout odepření služby legitimním uživatelům. DDoS. Jako uživatelé internetu se s nimi řada z nás už setkala. Snažíme se připojit ke své oblíbené službě, která je ale nedostupná nebo příšerně pomalá. Častou příčinou jsou právě DDoS útoky. Cílem tohoto článku není shrnovat trendy v oblasti DDoS útoků, jejichž intenzita i dopady (samozřejmě) rostou. Nebudeme se zabývat ani rozborem jednotlivých typů těchto útoků, motivací útočníků, vysvětlovat, odkud se berou, ani analyzovat jejich finanční dopady. Podobných úvah již byla napsána spousta. My se v tomto článku zaměříme na DDoS útoky z pohledu správce podnikových datových sítí a provozovatelů páteřní infrastruktury. Jak je možné se jim efektivně bránit?

Útoky s cílem dosáhnout odepření služby legitimním uživatelům. DDoS. Jako uživatelé internetu se s nimi řada z nás už setkala. Snažíme se připojit ke své oblíbené službě, která je ale nedostupná nebo příšerně pomalá. Častou příčinou jsou právě DDoS útoky. Cílem tohoto článku není shrnovat trendy v oblasti DDoS útoků, jejichž intenzita i dopady (samozřejmě) rostou. Nebudeme se zabývat ani rozborem jednotlivých typů těchto útoků, motivací útočníků, vysvětlovat, odkud se berou, ani analyzovat jejich finanční dopady. Podobných úvah již byla napsána spousta. My se v tomto článku zaměříme na DDoS útoky z pohledu správce podnikových datových sítí a provozovatelů páteřní infrastruktury. Jak je možné se jim efektivně bránit?

IT profesionálové se s DDoS útoky potýkají jako správci podnikových datových sítí, které poskytují služby typu internetové bankovnictví, zpravodajství, nakupování na internetu nebo tzv. webová úložiště pro výměnu dat. Existuje ale ještě další pohled, a to z pozice správce páteřních sítí, telekomunikačních linek a poskytovatelů připojení k internetu, kteří se potýkají s masivním zahlcením své infrastruktury nežádoucím provozem.

Volumetrické vs. aplikační útoky

Připomeňme si základní pojmy, abychom dokázali rozlišovat mezi tzv. volumetrickými útoky a aplikačnímu útoky. Cílem volumetrického útoku je způsobit přetížení infrastruktury hrubou silou. Vyčerpat dostupné zdroje na serverech, zahltit komunikační linky. Můžeme si to představit jako kolonu na dálnici, která má vždy jen omezenou kapacitu. Pokud na dálnici vjede příliš mnoho aut současně, vytvoří se kolona a průjezd se zpomalí. Každoroční cestování na dovolenou do Chorvatska je takovým DDoS útokem na rakouské a slovinské dálnice. Aplikační útok naopak nemusí být z hlediska objemu dat významný. Obvykle se útočí na některou ze známých zranitelností cílového prostředí, jejíž zneužití vede k pádu aplikačního serveru nebo jeho přetížení. Výsledkem je opět nedostupná služba. Pro příklady z reálného života také nemusíme chodit daleko. Poškodit automat na jízdenky prostým zalomením sirky v otvoru na mince je velmi jednoduché. Automat vám pak jízdenku nevydá (odepření služby legitimním uživatelům) dokud není proveden servisní zásah.

Běžný uživatel se obvykle s útoky typu DDoS setkává, aniž by o jejich existenci měl tušení. Jejich vlivem se nemůže přihlásit k internetovému bankovnictví, nenakoupí si na svém oblíbeném e-shopu nebo se nedostane k elektronické poště. Takovému uživateli nezbývá než počkat, až bude služba opět dostupná a spolehnout se na schopnost provozovatele služby s DDoS útoky účinně bojovat. V malém počtu případů je na domácího uživatele, tedy jeho veřejnou IP adresu, veden volumetrický útok. Obvykle však jde o vedlejší efekt útoku na poskytovatele datové konektivity, neboť útok na domácího uživatele nemá pro útočníka žádný význam. Obrana opět závisí pouze na schopnosti poskytovatele datové konektivity domácího uživatele se účinně bránit.

In-line a Out-of-path ochrana před DDoS

V podnikových sítích, přičemž tento pojem používáme v širším slova smyslu, kdy podnikovou sítí rozumíme banku, poskytovatele internetového obsahu, e-shop nebo on-line objednávky rozvozu jídla, je situace mnohem komplikovanější. Podniky se musí bránit jak proti útokům volumetrickým, tak i proti aplikačním útokům vedeným na provozované služby a aplikace. Opět můžeme použít přirovnání s automobily. Při vjezdu do areálu firmy ostraha každé auto důkladně zkontroluje a vpustí pouze zaměstnance a oprávněné návštěvy. Ostatním není vjezd dovolen. Pokud však dojde k ucpání příjezdové cesty, která je veřejnou komunikací, firemní ostraha nic nezmůže. Ostraha je tedy příkladem aplikační ochrany. Ucpání příjezdové cesty je volumetrickým útokem, se kterým podnik sám mnoho nezmůže a potřebuje pomoc od svého poskytovatele datové konektivity. Vhodnou metodou ochrany je nasazení řešení tzv. in-line, kdy datový provoz přímo prochází daným zařízením, na podnikovém perimetru. Úkolem tohoto zařízení je zajistit ochranu před aplikačními útoky hloubkovou analýzou paketů a ochranu před volumetrickými útoky až do výše propustnosti datové přípojky. Jedná se o zařízení podobné firewallu, které propojuje podnikovou síť s okolním světem a je schopné v případě útoku eliminovat nežádoucí provoz – DDoS útok. Nevýhodou takového zařízení může být nežádoucí vliv na legitimní provoz a falešné poplachy, v praxi se však s těmito jevy setkáváme minimálně.

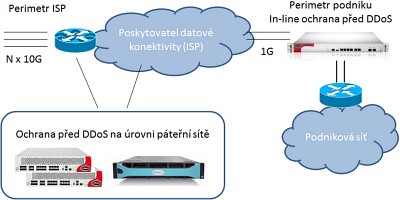

Obr. 1: Komplexní ochrana před útoky typu DDoS. In-line řešení pro ochranu podnikové sítě je doplněno ochranou na úrovni provozovatele páteřní infrastruktury. Zde na přikladu vidíme kombinaci zařízení Radware DefensePro pro eliminaci útoku společně s řešením FlowMon pro jeho detekci. Obdobné řešení nabízí např. americký výrobce Arbor Networks.

Pro poskytovatele rozsáhlých páteřních infrastruktur (telekomunikační společnosti, poskytovatelé připojení k internetu, metropolitní sítě) je hlavní výzvou ochránit připojené subjekty (podniky, domácí uživatele) před masivními volumetrickými útoky, které jejich datové linky jednoduše ucpou a vyřadí z činnosti. Páteřní sítí s propustností několika desítek gigabitů projde bez jakýchkoliv potíží útok o velikosti gigabitů vedený na podnik s přípojkou o kapacitě stovek megabitů. Pokud k tomu dojde, podnik se nemůže účinně bránit, ať má nasazený jakýkoliv produkt pro ochranu před útoky typu DDoS. Právě pro ochranu před těmito případy budují zodpovědní provozovatelé páteřních sítí řešení pro ochranu před volumetrickými útoky typu DDoS, kterými transparentně nebo formou dodatečné služby chrání svoje zákazníky. Princip takového řešení je opět možné vysvětlit na příkladu automobilů. Pokud počet automobilů, které jdou z Brna do Ostravy, rapidně vzroste, dojde k odklonění všech vozidel z dálnice na objízdnou trasu vedoucí přes kontrolní bod, který o každém autě rozhodne, zda může pokračovat do Ostravy nebo ho prostě „vrátí zpátky“. Technicky jde o nasazení řešení tzv. out-of-path, kterým datový provoz přímo neprochází. Skládá se z části rozpoznání útoku pomocí analýzy statistik o provozu datové sítě, které poskytují síťové prvky, a části pro tzv. mitigaci, tj. čištění provozu. In-line řešení zde obvykle nepřipadá v úvahu, neboť jeho cena pro pokrytí velkého počtu vysokorychlostních linek přesahuje finanční možnosti provozovatelů páteřních sítí. Rozpoznání útoku typu DDoS je založeno na kontinuálním vyhodnocování objemu provozu, který přichází z internetu do sítí jednotlivých zákazníků. V případě rozpoznání útoku dojde k přesměrování provozu do druhé části řešení, které z provozu odstraní útok a ponechá pouze provoz legitimních uživatelů, který následně vrátí zpět do infrastruktury páteřní sítě, aby mohl pokračovat k cíli. Takové služby jsou již k dispozici i na českém trhu. V momentě, kdy má podnik přípojku od poskytovatele datové konektivity, který má takové řešení nasazené, je možné jej před volumetrickými úrovni chránit zcela transparentně. V České republice takovou službu nabízí svým zákazníkům např. společnost ČD-Telematika pod názvem „ČDT-ANTIDDOS“. Všechny subjekty s datovou přípojkou od ČD Telematiky je tak možné chránit na úrovni páteřní sítě. Ochrana na aplikační vrstvě je pak již zodpovědností jednotlivých zákazníků, pokud tuto ochranu potřebují.

Scrubbing centra

Speciálním případem ochrany před útoky typu DDoS je služba tzv. Scrubbing centra, které umožňuje zákazníkům přesměrovat útok globálně na úrovni celého internetu do infrastruktury Scrubbing centra, které zajistí mitigaci útoku a vrácení legitimního provozu do sítě příslušného zákazníka. Předpokladem pro využití služby Scrubbing centra pro ochranu před volumetrickými útoky je vlastní autonomní systém. Autonomní systém je mechanismus směrování provozu na úrovni internetu jako celku. Tento systém můžeme přirovnat k poštovním směrovacím číslům, nejprve je dopis doručen do místně příslušného distribučního uzlu (tedy na konkrétní poštu), který zajistí jeho doručení na konkrétní adresu, kterou už důvěrně zná. Autonomní systémy úzce souvisí se směrovacím protokolem BGP, prostřednictvím kterého je možné v době útoku propagovat do směrovacích tabulek specifickou změnu směrování v internetu tak, aby veškerý provoz na cíle pod útokem směřoval proti infrastruktuře Scrubbing centra. Rozpoznání útoku, správné určení cílů a změna směrování provozu je zodpovědností daného zákazníka. Mimo změny směrování provozu protokolem BGP v době útoku existují i další metody využití služeb Scrubbing centra, které však přesahují rozsah toho článku. Příkladem služby Scrubbing centra v České republice je „ANTIDDOS Hybrid Service“ od společnosti Comsource. Scrubbing centra obvykle provozují poskytovatelé datové konektivity nebo jejich sdružení disponující masivní konektivitou a kapacitou vlastních datových sítí. Mezi příklady ze zahraničí patří např. Prolexic disponující několika Scrubbing centry po celém světě nebo NaWas – národní Scrubbing centrum v Holandsku.

Statistiky o datových tocích jsou základ

Důležitou roli v detekci volumetrických útoků hrají statistiky o provozu datové sítě ve formátu NetFlow/IPFIX, které ve spojení s nástrojem pro jejich analýzu a detekci útoků umožňují efektivně nasazovat out-of-path řešení provozovatelům páteřních sítí a poskytovatelům připojení k internetu. Stejně tak umožňují podnikům využívat služeb Scrubbing centra bez nutnosti změny infrastruktury nebo rozsáhlých investic do vlastních nástrojů pro ochranu před útoky typu DDoS. Technologii NetFlow/IPFIX jsme představili čtenářům v IT Systems v prvním díle seriálu o pokročilých metodách analýzy provozu datových sítí v IT Systems 1-2/2015.

Univerzální řešení ochrany před DDoS útoky neexistuje. Nasazením in-line řešení jsou podnikové sítě a datová centra schopna řešit útoky až do výše propustnosti svých datových linek. Jakmile je dosaženo této hranice, je nezbytné využít ochrany o úroveň výše a zabránit zahlcení datových linek nasazením řešení out-of-path. Poskytovatelé datové konektivity si jsou této skutečnosti vědomi a v současné době investují do rozvoje schopnosti svých páteřních sítí odolat útokům typu DDoS. Nakonec, reagují jen na vzrůstající poptávku po těchto službách ze strany svých zákazníků, kteří již dopady DDoS útoků na svoje podnikání pocítili.

|

RNDr. Pavel Minařík, PhD. Autor článku se oblastí kybernetické bezpečnosti zabývá od roku 2006. Účastnil se řady výzkumných projektů v oblasti analýzy provozu datových sítí a detekci pokročilých hrozeb jako výzkumný pracovník Ústavu výpočetní techniky Masarykovy univerzity. Během posledních čtyř let se účastnil několika desítek projektů nasazení řešení pro monitorování provozu a detekci pokročilých hrozeb. V současné době pracuje jako technologický ředitel ve společnosti INVEA-TECH zodpovědný za návrh a vývoj produktů pro Flow Monitoring a Network Behavior Analysis. |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce