- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Business Email Compromise (BEC)

Píše vám opravdu šéf, nebo se vás někdo snaží podvést?

Není žádným tajemstvím, že pandemie koronaviru a nárůstu práce z domova se snaží zneužít kyberzločinci. Napadají videokonference, zneužívají typicky slabšího zabezpečení počítačů v domácnostech a jejich připojení do podnikové sítě. Vydávají se ale také za generální a finanční ředitele a fingovanými maily se pokouší z organizací vylákat milionové částky. Jde o tzv. BEC podvody, které jsou podle FBI vůbec nejvýnosnějším kybernetickým útokem. Motivace pro útočníky je tedy dostatečně velká, a proto měsíce sledují chování potenciálních obětí, pečlivě analyzují vytipované cíle a blížící se obvyklé transakce. Společnost Check Point, která kybernetické hrozby průběžně analyzuje, vydala varování, že během koronavirové pandemie roste intenzita a organizovanost těchto zločinů.

Není žádným tajemstvím, že pandemie koronaviru a nárůstu práce z domova se snaží zneužít kyberzločinci. Napadají videokonference, zneužívají typicky slabšího zabezpečení počítačů v domácnostech a jejich připojení do podnikové sítě. Vydávají se ale také za generální a finanční ředitele a fingovanými maily se pokouší z organizací vylákat milionové částky. Jde o tzv. BEC podvody, které jsou podle FBI vůbec nejvýnosnějším kybernetickým útokem. Motivace pro útočníky je tedy dostatečně velká, a proto měsíce sledují chování potenciálních obětí, pečlivě analyzují vytipované cíle a blížící se obvyklé transakce. Společnost Check Point, která kybernetické hrozby průběžně analyzuje, vydala varování, že během koronavirové pandemie roste intenzita a organizovanost těchto zločinů.

Co je BEC podvod?

BEC (Business Email Compromise) označuje podvody, při kterých se útočníci snaží vydávat za někoho z vedení společnosti a přimět zaměstnance poslat peníze na podvodné účty. BEC podvod začíná hackem e-mailu a vydáváním se za vedoucí pracovníky, obvykle generálního ředitele nebo finančního ředitele. Kyberzločinci následně požadují zdánlivě legitimní firemní platbu. E-mail vypadá autenticky a zdá se, že pochází opravdu od někoho z vedení společnosti, takže zaměstnanec žádosti vyhoví a odešle peníze na bankovní účet, který je ovšem ve skutečnosti podvodný. Kromě přímého převodu financí na účty kyberzločinců se útočníci někdy snaží úředníky přesvědčit k nákupu dárkových poukazů, které dále prodávají.

Útočníci využívají sociální inženýrství, aby oklamali zaměstnance a vyvolali v nich dojem, že komunikují s generálním ředitelem nebo někým z vedení společnosti. Útočníci také dlouhodobě a detailně studují potenciální oběti a jejich organizace a sledují i budoucí obchody a finanční transakce.

BEC podvod je běžně spojován především s osamělými hackery. Check Point ale zjistil, že během koronavirové pandemie roste sofistikovanost a organizovanost těchto zločinů. V dubnu 2020 zveřejnil Check Point podrobnosti o kybergangu Florentine Banker, který okradl 3 organizace o 1,3 milionu dolarů. Útočníci měsíce studovali vytipovaný cíl, manipulovali korespondencí, registrovali podvodné domény a opatrně si vypláceli finance. Check Point pomohl okradeným společnostem získat zpět více než polovinu ukradené částky, zároveň ale varuje, že kybergang Florentine Banker měl v hledáčku řadu dalších společností.

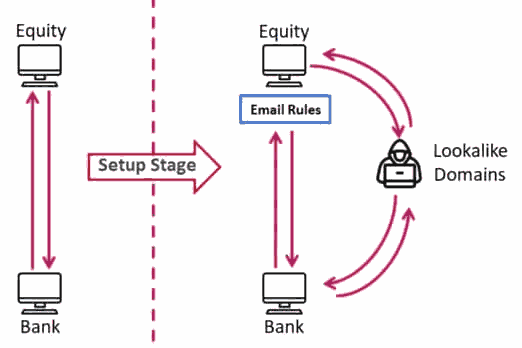

Obrázek 1: Schéma použité kybergangem Florentine Banker ke krádežím

Check Point podobné útoky rozdělil do 5 fází:

- Sledování a analýza. Jakmile útočníci získají kontrolu nad e-mailovým účtem oběti, začnou číst e-maily. Kybergangy tráví dny, týdny nebo dokonce měsíce průzkumem, než se aktivně zapojí do komunikace, trpělivě mapují obchodní procesy a postupy, způsoby převodu peněz a vztahy uvnitř i vně organizace.

- Kontrola a izolace. Útočníci začínají oběť izolovat od třetích stran a kolegů vytvořením zvláštních e-mailových pravidel. Tato pravidla přesměrují všechny e-maily s filtrovaným obsahem nebo předmětem do složky monitorované útočníky.

- Podvodné domény. Útočníci registrují podvodné domény, které vypadají věrohodně a podobně jako legitimní domény subjektů zapojených do e-mailové korespondence, kterou chtějí útočníci zachytit. Útočník začne odesílat e-maily z těchto podvodných domén a vytvoří novou konverzaci nebo pokračuje v existující konverzaci, takže oběť nepostřehne, že by s e-maily mělo být něco v nepořádku.

- Žádost o peníze. Útočníci začnou vkládat podvodné informace o bankovním účtu pomocí následujících technik:

- Zachycení legitimních bankovních převodů

- Vytvoření nových požadavků na bankovní převod

- Převod peněz. Kybergangy manipulují konverzací, dokud třetí strana neschválí nové bankovní údaje a nepotvrdí transakci. Pokud banka odmítne transakci kvůli neshodám v měně, jménu příjemce nebo z jakéhokoli jiného důvodu, jsou útočníci připraveni vše opravit, dokud peníze neskončí na jejich účtu.

Jak chránit vaši organizaci před BEC?

- Povolte vícefaktorové ověřování pro podnikové e-mailové účty. Implementace vícefaktorové autentizace ztěžuje kyberzločincům přístup k e-mailu zaměstnanců.

- Neotvírejte e-maily od neznámých odesílatelů. Když už e-mail otevřete, neklikejte na odkazy a přílohy, protože často obsahují malware a útočníci tak mohou proniknout nejen do vašeho počítače.

- Dvakrát zkontrolujte e-mailovou adresu odesílatele. Falešná e-mailová adresa se často podobá legitimní e-mailové adrese.

- Před odesláním financí nebo dat si vždy ověřte, že jde o legitimní požadavek.

- Dávejte v e-mailové komunikaci přeposlat místo odpovědět na zprávu. Pokud totiž zvolíte přeposlat, pak musíte správnou e-mailovou adresu zadat ručně nebo jí vybrat z adresáře. Přesměrování zajišťuje, že používáte správnou e-mailovou adresu zamýšleného příjemce.

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce