- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Analýza anomálií cestou ke kybernetické bezpečnosti

Pod pojmem kybernetická bezpečnost si většina lidí představí hardwarové a softwarové nástroje, které mají zabezpečit firemní síť a počítače před útokem zvnějšku. Tomu notně pomáhají i hollywoodská studia a jejich filmy o nabourání do lecčeho za pár sekund. Přitom lidé zapomínají, že za většinou bezpečnostních incidentů stojí vlastní pracovníci firem. A to jak úmyslně, tak neúmyslně.

Pod pojmem kybernetická bezpečnost si většina lidí představí hardwarové a softwarové nástroje, které mají zabezpečit firemní síť a počítače před útokem zvnějšku. Tomu notně pomáhají i hollywoodská studia a jejich filmy o nabourání do lecčeho za pár sekund. Přitom lidé zapomínají, že za většinou bezpečnostních incidentů stojí vlastní pracovníci firem. A to jak úmyslně, tak neúmyslně.

Možná si vzpomenete na kdysi populární definici podstaty podvojného účetnictví předávanou ve větě „ukradli jsme, ukradli nám“. S podobnou mírou nadsázky dnes můžeme definovat kategorie bezpečnostních incidentů ve firmě jako „okrádají nás, ukradli nám“. Důležité je, zda se jedná o takové to malé, české každodenní „půjčování si“ nebo o „krádež“, při které definitivně zmizelo něco cenného.

Do první skupiny patří události, při kterých jsou zneužívány firemní zařízení k osobním účelům, takže dochází k nadměrné spotřebě materiálu a energie. To zahrnuje vše od tisků diplomových prací dětí, až po provozování internetového herního serveru na firemním počítači připojeném do internetu přes firemní linku. O tom, kolik mezd vyplatí čeští zaměstnavatelé za čtení novinek, soukromých emailů či chatování již byla popsána nejedna stránka papíru. My Češi máme tendenci tyto události bagatelizovat, a to i přesto, že z dlouhodobého hlediska je způsobená škoda velmi vysoká.

Druhá kategorie incidentů pak zahrnuje skutečné a úmyslné krádeže, jejichž cílem je trvalý přesun intelektuálního bohatství ven z firmy, s úmyslem ji poškodit nebo sebe obohatit. V případě tisku to může být například vytištění citlivých informací či smluv za účelem vynesení informací. Při využití přenosných paměťových zařízení, typicky flash disky či USB disky, se nám paleta unikajících informací rozšiřuje o všelijaké databáze, zálohy či kompletní výrobní dokumentaci firmy. Tyto úniky jsou ale v běžně vybavené firmě překvapivě hůře detekovatelné bezpečnostní incidenty, než odeslání dokumentů e-mailem nebo nahrání na server mimo firmu.

Zabezpečit firmu před těmito nepříjemnostmi přitom nemusí být drahé a navíc to může být součástí komplexního řešení kybernetické bezpečnosti, které stejně bude muset dříve nebo později nasadit každý. Pokud takové řešení navíc využívá pro analýzu dat umělou inteligenci, odpadá spousta ruční práce a vyhodnocování incidentů je téměř úplně automatické. To vše bez jakýchkoliv větších investic do hardwaru a infrastruktury.

Co nekontroluji, to neřídím

Toto zlaté pravidlo projektového managementu sice znají všichni, ale řídí se jím málokdo. Přitom dohled nad tokem dat od souboru uloženého na disku až po jeho odeslání z počítače je pro řešení bezpečnosti a efektivity klíčový. Data, ze kterých lze takové informace získat, jsou přitom jen malou částí toho, co může monitorovat software pro řízení kybernetické bezpečnosti, který již má na svých počítačích nainstalovaný řada organizací a firem a to nejen ty, na které myslí zákon o kybernetické bezpečnosti.

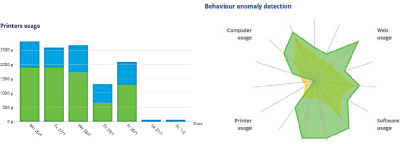

Pojďme si nyní ukázat, jak takové vyhodnocení funguje na příkladu tiskových úloh. Principiálně totiž obdobným způsobem vyhodnocujeme i informace o využívání aplikací, webů či periferních zařízení.

Od statistiky k detekci anomálií

Asi nejzákladnější statistický pohled na data o tisku dává odpovědi na základní otázky jako kdo, na čem a kolik vytiskl. Snadno tak odhalíme, které tiskárny byly nejvíce využívány nebo kteří uživatelé nejvíce tiskli. Bez dalších informací jsou však taková zjištění dobrá leda tak k vylepení na firemní nástěnku.

Anomální chování při tisku

Anomální chování při tiskuSituace se částečně změní, pokud se podíváme na využití tiskáren v čase nebo na typy tisknutých souborů. Můžeme tak odhalit třeba taková tisková zařízení, která jsou nadbytečná nebo naopak neúměrně zatěžovaná, a zjistit, zda nejsou využívány mimo pracovní dobu. V případě analýzy typu souborů pak můžeme rozlišit, zda se na tiskárně tiskly dokumenty nebo například soukromé fotografie.

Všechny tyto základní statistiky slouží k získání přehledu o tom, jak efektivně jsou v organizaci využívána tisková zařízení, ale nechávají na uživateli, aby identifikoval podezřelé hodnoty a odhalil, co se za nimi skrývá. To je sice samo o sobě zajímavé a užitečné, ale také časově náročné, což prodlužuje interval mezi vznikem problému a jeho odhalením. A zde proto vstupují do hry chytré algoritmy, které dokáží tento proces zautomatizovat nebo alespoň značně zjednodušit.

Umělá inteligence a detekce bezpečnostních hrozeb

S využitím „chytrých“ algoritmů můžeme přenechat odhalování bezpečnostních hrozeb a neefektivit počítačům. Nemusíme procházet tabulky a zjišťovat, zda někdo netiskl více než ostatní, navíc mimo pracovní dobu a navíc soubory, které by mohly obsahovat citlivé nebo pro firmu cenné informace.

Popsat krátce fungování těchto algoritmů tak, aby se člověk neuchýlil k neúnosnému zjednodušení, není snadné. Ve zkratce lze říci, že se tyto algoritmy dokáží podívat v určitém časovém řezu na obrovské množství dat o chování uživatelů včetně informací o otevřených aplikacích, souborech a tiskových úlohách, a vyhodnotit, jaké události jsou normální a jaké anomální. Jedná se o stejné či podobné algoritmy, které se využívají při analýze velkých dat (Big Data Analysis), tedy hledání užitečných informací ukrytých v rozsáhlých souborech dat.

Algoritmy se navíc dokáží učit, takže dokáží pochopit změny v „normálnosti“ chování v průběhu času, ale také v rámci struktury firmy. Kupříkladu tisk desítek barevných stránek uživatelem z grafického oddělení bude dozajista méně anomální, než stejný úkon u pracovníka spadajícího pod oddělení zákaznické podpory.

Na výstupu těchto algoritmů jsou interaktivní grafy, na kterých jsou barevně nebo velikostně odlišeny normální a anomální tiskové úlohy. Výstupy totiž musí být snadno použitelné pro uživatele, aby pro jejich pochopení nebyla podmínkou znalost algoritmů. Jednoduchým prokliknutím na jednotlivé prvky grafu se tak uživatel rovnou dostane na detail události a může ji začít řešit. Automatická detekce anomálií má navíc tu výhodu, že bezpečnostní systém nečeká, až se do něj člověk přihlásí a podívá se na statistiky, ale anomální událost sám vyhodnotí a upozorní na ni pomocí emailu nebo SMS. Díky tomu lze včas zareagovat a omezit nebo zcela vynulovat negativní dopady nahlášeného bezpečnostního incidentu.

Nejde jen o tisk...

Tisk je jen malou součástí řízení kybernetické bezpečnosti a sledování efektivity. Podobným způsobem lze analyzovat veškerý provoz na počítačích, včetně spuštěných aplikací, webového provozu, e-mailové komunikace a použití periferních zařízení. Tisk je prostě třeba vnímat pouze jako jednu z výstupních operací.

Začněte ještě dnes, protože včera bylo pozdě

Digitalizace, která byla v uplynulých 20 letech hlavní hnací silou růstu produktivity ve firmách, s sebou přinesla kromě pozitivních vlivů také neustálou hrozbu úniku či ztráty dat a vyřazení klíčových prvků IT infrastruktury. Dosažená míra digitalizace znamená, že firmy v některých oborech již momentálně nemají možnost nahradit další pracovníky efektivnějšími stroji (a to jak z technologického, tak i sociálního hlediska), takže je další zvyšování efektivity práce závislé pouze na zlepšování procesů založené na analýze dat.

Je jen na vás, zda budete každoročně přisypávat vaše peníze na hromadu škod způsobených únikem dat a neefektivním využíváním firemních prostředků anebo se rozhodnete ještě dnes s tímto plýtváním něco udělat.

Martin Ondráček

Jan Janča

PR:

SODAT software

ochrana dat, informací, kybernetická bezpečnost

Vyvíjíme a našim klientům dodáváme robustní monitorovací a šifrovací řešení pro ochranu dat, informací, know-how, značky, koncových stanic a uživatelů.

Naše řešení jsou nasazena ve veřejném i soukromém sektoru v České republice a v zahraniční. Našimi klienty jsou státní organizace včetně ministerstva obrany a ministerstva financí, úřady, školy, univerzity a přední domácí i zahraniční soukromé společnosti.

Naše dvě hlavní technologie pro monitoring a šifrování dat - OptimAccess a AreaGuard vyvíjíme již více než 15 let.

AreaGuard

Unikátní šifrovací technologie AreaGuard využívá kombinaci symetrického a asymetrického šifrování přímo v úložišti dat (pevné disky, přenosné disky, sdílená a cloudová úložiště atd.)

OptimAccess

Robustní a stabilní klient v rámci technologie OptimAccess umožňuje mimo jiné monitoring, sběr a následné on-line nebo off-line vyhodnocení aktivit na koncových stanicích.

Analýza anomálií

Na pokročilé analýze nasbíraných dat, tvorbě anomálních map a jednoduché prezentaci uživateli spolupracujeme s odborníky v této oblasti - se společností Gauss Algorithmic. Tým Gauss Algorithmic tvoří přední specialisté na vědecké i komerční využití umělé inteligence, kteří poskytují špičkové služby v oblasti analýzy Velkých dat, strojového učení a prediktivní analytiky.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |