- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Nové hrozby vyžadují moderní zabezpečení

Vyhodnocení situace v oblasti počítačové bezpečnosti za rok 2002 naznačilo některé zajímavé trendy, které byly často v rozporu s původními očekáváními. Mezi ty nejznepokojivější bezesporu patří zjištění, že často nemalé investice byly vynakládány bez důkladného rozmyslu, což zdaleka neplatí jen pro Českou republiku. Mnohamiliónové investice do implementace Elektronického podpisu, Triple A, Public Key Infrastructure a souvisejících oblastí se často ukázaly jako velmi drahý způsob, jak minimalizovat dopad minoritních rizik.

Podle údajů CERT došlo v průběhu dvou uplynulých let, v důsledku masivního nárůstu počtu objevených zranitelností v operačních systémech a aplikacích, ke ztrojnásobení počtu evidovaných incidentů. Na vině jsou nejčastěji stále dokonalejší hackerské nástroje a autonomní kombinované hrozby (nástupci tradičních virů a červů). Proto se pro nejednu velkou společnost stává prioritou zejména důsledné zajištění infrastrukturní bezpečnosti - nasazení takových opatření, která budou schopna ochránit ICT prostředí i proti tzv. "zero - day" útokům, tj. takovým, které se stačí rozšířit podstatně dříve, než se výrobcům bezpečnostních produktů podaří vytvořit a distribuovat nové definice.

Reálné hrozby vyžadují odpovídající protiopatření - mezi nejúčinnější technologie dnes patří bezesporu Detekce narušení (IDS) a Honeypot neboli Decoy servery.

| |

Tradiční síťové IDS (NIDS)

Používají síťové karty v promiskuitním módu a kontrolují každý paket, který proběhne jimi hlídaným síťovým segmentem. Typické IDS tohoto typu se skládá z několika senzorů (výkonných počítačů) a správcovské komponenty, kde jsou jejich data centrálně vyhodnocována a odkud se celá IDS infrastruktura řídí. Nasazení je jednoznačně nejsnazší a nejrychlejší ze všech IDS systémů, na druhou stranu trpí dvěma zásadními nedostatky:

. Jejich funkce vyžaduje opravdu výkonné senzory, praktickým maximem se ale stejně ukázalo být sledování 100 Mb/s sítě v případě těch lepších, slabší produkty jsou schopny účinně sledovat cca 50 až 80 Mb/s, což vede k testování pouze části datového toku, protože senzor víc nezvládne. A mezitím může projít síťový útok.

. Mnohem horším problémem je vysoká náchylnost k planým poplachům, tzv. "false positives". V jejich záplavě je velmi obtížné spolehlivě identifikovat ostré útoky. Důsledkem pak bývá situace, kdy společnost začne útoky brát na lehkou váhu a ignorovat hlášení IDS - investice je tak naprosto znehodnocena.

Opravdu moderní síťová IDS řešení jsou schopna ohlídat i gigabitové segmenty a díky technologii detekce anomálií snadno odhalí i zatím nepopsané typy útoků při minimálním počtu planých poplachů. Navíc typicky běží na jediném výkonném systému, což značně snižuje pořizovací i provozní náklady. Dříve byly IDS výsadou velkých společností se štědrým rozpočtem, což už dnes neplatí.

IDS s detekcí anomálií

Za "anomálii" obvykle považujeme něco podivného, odlišného nebo těžko zařaditelného - zkrátka vše, co neodpovídá našemu "normalizovanému" pohledu na věc. V kontextu informační bezpečnosti to platí zrovna tak - jako anomálii bereme data nebo aktivity, které neodpovídají našim zvyklostem pro danou síť, uživatele nebo server.

IDS systémy 2. generace, které této technologie využívají, pracují následujícím způsobem: v průběhu implementace si "osahají" své síťové okolí, zjistí provozované aplikace, služby a protokoly, zavedou si statistiku chování uživatelů a jednotlivých systémů, zkrátka se seznámí se sítí. Po uplynutí této doby, která se liší produkt od produktu (uvažujme v průměru cca 3 dny), se IDS přepne do ostrého režimu, kdy ví naprosto přesně, co představuje korektní provoz. Přitom však sleduje odchylky. Díky tomu přestává být závislé na aktuálních definicích, které se přesouvají do role doplňkového bezpečnostního mechanismu.

Tradiční host - based IDS (HIDS)

Sleduje procesy na jednotlivých serverech, vyhodnocuje obsah logů a hledá stopy podezřelého chování uživatelů. Některé host - based IDS pracují zcela samostatně, většinou však bývají řízeny z centrálního serveru, který obsahuje specifikovanou bezpečnostní politiku. Tento přístup je zcela nezbytný v prostředí rozsáhlejších sítí, u malých implementací může naopak zbytečně prodražovat cenu řešení.

Při výběru vhodného HIDS se vyplatí sledovat tyto skutečnosti:

. Má agenty pro všechny potřebné operační systémy? Dříve to býval zcela zásadní problém, dnes už většina slušnějších produktů podporuje cca 10 nejběžnějších OS.

. Jak je to s podporou výrobce a jak často vydává nové definice? Zde je situace podobná jako u antivirů, tj. IDS bez pravidelně aktualizované databáze signatur útoků nepředstavuje kvalitní zabezpečení.

. Neméně důležitá je otázka, zda produkt umožňuje integraci s network IDS stejného výrobce nebo dalších třetích stran.

Honeypot servery

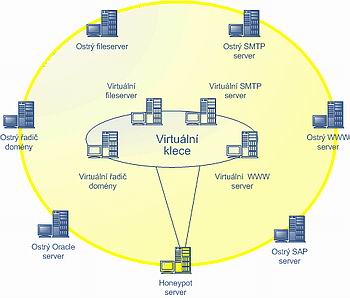

Honeypot servery neboli "decoy servery" představují zajímavé rozšíření rodiny bezpečnostních produktů. V podstatě se jedná o přídavný server, který je schopen zduplikovat obsah ostrého serveru a pro útočníka se pak tváří jako atraktivní cíl - obvykle vypadá, že je hůře zabezpečený, jeho IP adresa je co nejnižší a má často provokativně lákavé jméno a názvy sdílení ("MainDB" a "Smlouvy" nebo "Forecast"). Kvalitní honeypoty se vyznačují tím, že je téměř nemožné odhalit, jestli se pohybujeme na ostrém systému, nebo ve "virtuální kleci", kterou nám předkládá. Velkou výhodou honeypotů je fakt, že zde nehrozí problém s falešnými poplachy - pokud se nám na něm někdo pohybuje, mohl se tam dostat pouze nelegální cestou a téměř najisto se jedná o úspěšně zachycený útok.

A tak je možné sledovat útočníkovo chování, případně získat dostatek evidence pro případné trestní oznámení. Hlavním důvodem pro nasazení honeypot serveru je skutečnost, že pokud svůj klíčový server obklopím například dvěma honeypoty, pravděpodobnost napadení ostrého serveru klesá ze 100% na třetinu v případě, že se útočník dostane až k nim. A ve virtuální kleci si může hackovat dle libosti …

| Prvek / rok | 1995 | 1998 | 2001 | 2003 |

| Antivirus | Detekce na základě signatur | Navíc heuristika | Koexistence s desktop firewallem | Kombinovaný přístup (antivirus, desktop firewall, hybridní IDS) |

| Firewall | Minimální rozšíření | Paketové filtry | Aplikační proxy | Kombinovaný přístup (Firewall, VPN, hybridní IDS, antivirová gateway, filtrování obsahu) |

| IDS | Minimální rozšíření | Minimální rozšíření | 1. generace -Tradiční IDS se signaturami | 2. generace - Detekce anomálií |

Prosazování jednotlivých bezpečnostních technologií v ČR

Pozn. red.: Autor článku, Tomáš Rádl, působí jako ředitel společnosti Unicorn Technologies.

| 12.3. | IT Security Workshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 25.3. | Konference SCADA SECURITY |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |