- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Identity Management

Klíčové přínosy IM systémů

Mezi klíčové přínosy IM systémů patří:

- centralizace správy identit,

- snížení celkových nákladů TCO (snížení nároků na administraci, Helpdesk a technickou podporu),

- zvýšení bezpečnosti,

- automatizace procesu řízení přístupových oprávnění,

- řízení přístupů prostřednictvím rolí,

- delegace správy na odpovědné osoby,

- integrovaný systém schvalování,

- zrychlení vyřizování požadavků na přístupová oprávnění,

- snížení chybovosti při vyřizování požadavků,

- automatické dodržování bezpečnostních politik,

- management hesel,

- Self Service Management,

- automatická realizace na cílových systémech,

- generování bezpečnostních reportů a auditů.

Téměř každý systém či aplikace má definovanou svou vlastní politiku pro přístup uživatelů, což s sebou přináší množství různých správců, nástrojů administrace a různá bezpečností pravidla. Cílem IM je sjednotit správu přístupů do jedné aplikace s jednotným interface, která eliminuje rozdíly ve správě jednotlivých systémů. To umožní podstatné zjednodušení celého procesu přidávání, modifikace a mazaní přístupových oprávnění, při naplnění bezpečnostních pravidel v organizaci. IM systémy jsou aplikace, které definují vztah mezi osobou reprezentovanou dostupnými údaji získanými z personálních systémů nebo jiných zdrojů dat a účtem poskytujícím přístup k požadovaným informacím, aplikacím a systémům. Na základě vstupních informací jsou buď automaticky, nebo na žádost spouštěny procesy, které podle přesně stanovených pravidel vedou k vytvoření nebo modifikaci účtů a dalších nastavení, tak aby příslušná osoba mohla provádět všechny požadované činnosti zajišťované IT.

Standardně proces přidělování přístupů ke zdrojům probíhá tak, že pracovník sepíše žádost o přístupové oprávnění a předá ji svému nadřízenému ke schválení. Dále žádost putuje k formálnímu posouzení a následně dojde k její realizaci. Běžně však nastává situace, kdy je žádost nekompletní či dojde ke špatné interpretaci a v důsledku toho dochází k prodloužení doby konečné realizace požadavku.

V IM řešeních všechny tyto problémy odpadají. Žádost je nahrazena zadáním příslušného požadavku přímo v IM systému. Pracovník, nebo pověřená osoba, pouze požádá prostřednictvím elektronického formuláře o vytvoření nebo změnu přístupu, automaticky se doplní potřebné údaje a žádost je přímo v rámci systému předána ke schválení, je-li to vyžadováno. Systém sám provádí kontrolu zadaných údajů a upozorní zadavatele na případné nedostatky. Schválený požadavek je ihned, nebo v naplánovaný čas automaticky realizován a po dokončení procesu je o tom zadavatel informován (průběh realizace může uživatel, který požadavek vytvořil, po celou dobu sledovat). Výsledkem procesu je přidělení přístupového oprávnění do aplikace nebo systému.

Takto zjednodušeně se lze dívat na IM z pohledu uživatele. Z pohledu bezpečnostního správce je situace o něco složitější.

IM systémy z pohledu správce

Entity

Základní stavební jednotkou IM jsou entity. Jako entita může být definována osoba, lokalita, organizační jednotka, účet a případně další prvky, pro které jsou stanoveny vztahy prostřednictvím pravidel (také označované jako policy). Pro každou entitu je dáno mnoho atributů určených pro její detailní popis. Je možné stanovit další atributy tak, aby vznikl pokud možno ucelený popis dané entity a návazné aplikace mohly tato data zpracovat do výsledné požadované podoby. Nejčastěji je jako úložiště těchto dat zvolena některá z adresářových služeb (LDAP server), které poskytují prostředky pro ukládání velkého množství dat ve strukturované formě, umožňují definovat vztahy mezi objekty a poskytují prostředky pro manipulaci s tímto typem dat.

Role

Představuje skupinu uživatelů se shodně nastaveným oprávněním na spravovaných systémech. V IM systému jsou dány jednotlivé role podle typu přístupu nebo typu uživatele. Pro každou roli je pak možné stanovit pravidla (policy), která příslušné roli přiřazují odpovídající účty nebo oprávnění na spravovaných systémech. Přiřazením role uživateli (entita typu Person) IM systém automaticky zajistí přidělení přístupových oprávnění vázaných na tuto roli. Změní-li se nastavení role, automaticky je tato změna aplikována na všechny osoby, které mají tuto roli přidělenou. Podobné je to se zrušením role, kdy jsou přístupová oprávnění automaticky odebrána.

Řízení přístupu prostřednictvím rolí usnadňuje delegování pravomocí na jiné osoby, protože definované role jsou abstrahovány od konkrétních technických nastavení přístupových oprávnění a jsou srozumitelné i IT laikům.

Pro maximální využití možností, které IM poskytuje, je nutné provést analýzu, jejímž výsledkem je přesná definice rolí a odpovídajícího popisu.

Workflow

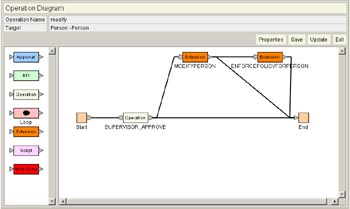

Workflow je jedním ze základních prostředků IM. Slouží pro modelování procesů vedoucích k vytvoření požadovaného účtu či nastavení atributu při zachování všech formálních požadavků na takovýto proces v organizaci. Primárním cílem je umožnit schvalovaní požadavků definovaných uživateli IM při respektování organizační struktury a dalších pravidel. Tato pravidla mohou být stanovena i vně workflow.

Příkladem workflow může být schválení přístupu do aplikace, kdy uživatel sám modifikuje nastavení svého účtu podle předem připravených voleb a po odeslání požadavku je tento požadavek směrován na osobu definovanou ve workflow. Ta požadavek buď schválí, nebo s odůvodněním zamítne. Tato nejjednodušší forma workflow může být rozšiřována o další schvalující osoby, doplňující informace, podmíněné větvení, cykly apod.

Funkce workflow pro schvalování dokumentů používá například i Microsoft v SharePoint Portal Serveru.

Poskytnutí a zrušení přístupu

Poskytnutí a zrušení přístupových oprávnění (Provisioning and Decommissioning) je jednou z hlavních částí IM systémů. Zajišťují vlastní proces přidělení přístupu na základě požadavku zadaného v IM. Proces je realizován automaticky nebo manuálně dle nastavených pravidel (policy). Stejný proces je automaticky iniciován při změně nastavení přístupu uživatele nebo při zrušení jeho přístupů.

Delegace administrace

Delegace je důležitá oblast, která umožňuje přenesení odpovědnosti za určité operace v IM na osoby, kterým dané oprávnění přísluší. Není již nutné, aby změny prováděli správci systémů nebo jiné specializované útvary. Odpovědnost je přenesena na přímého řídícího, nebo pověřeného pracovníka, který spravuje danou oblast, nebo útvar.

Samoobslužné služby

Speciální formou delegace jsou tzv. SelfServices. Ty umožňují uživatelům, kteří mají přístup do IM aplikace, samostatně provádět změny atributů spojených se svou osobou. Žádat o přidělení dalších zdrojů, případně modifikaci, či žádat o jejich zrušení. Veškeré tyto operace je možné individuálně povolovat či zakazovat prostřednictvím přístupových oprávnění k atributům či operacím IM.

Pro většinu uživatelů však zůstává hlavní volbou SelfServices změna hesla.

Management hesel

Noční můrou všech uživatelů je velké množství účtů, které musí používat. Pamatovat si mnoho hesel je náročné a přináší to s sebou riziko zapomenutí hesla a tím absolvovaní procesu změny hesla, většinou prostřednictvím Helpdesku. IM systémy nabízí možnost centrální správy hesel pro všechny definované účty. Na hesla je aplikována politika, která splní bezpečnostní požadavky všech systémů. Má-li uživatel přístup do IM a zná jej, může si změnit hesla na kterémkoliv systému či aplikaci, které mu náleží, a to pro všechny najednou, či jednotlivě. Stejnou volbu může realizovat správce systému nebo jiná pověřená osoba.

Pro ověření uživatele při přihlášení do IM systému lze také využít ověření systémem otázek a odpovědí.

Srovnání

Srovnání (Reconciliation) je proces, který umožňuje provádět zpětnou kontrolu provedených operací a porovnat reálný stav spravovaných systémů a aplikací se stavem definovaným IM. Během tohoto procesu získá IM skutečný obraz řízených zdrojů na cílovém systému a porovná jej s hodnotami, které získá aplikací všech politik na požadovanou entitu a její nastavení.

Správce nebo auditor má tak k dispozici přesný přehled o operacích provedených mimo IM, které mohou potenciálně představovat neoprávněný zásah do systému.

Závěrem

IM systémy značně zvyšují efektivitu správy identit v organizaci, úroveň bezpečnosti a v neposlední řadě i komfort uživatelů. I přes jejich nesporné výhody, však přináší také potencionální rizika spojená s koncentrací citlivých informací do jednoho místa. Je tedy nutné v maximální možné míře IM systémy, a obzvláště jejich úložiště dat, chránit před zneužitím.

Autor článku, Tomáš Sikora, působí jako Project Manager ve společnosti Trask solutions, s. r. o.

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce