- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (77)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT SYSTEMS 1-2/2010

Použitelnost hashovacích funkcí SHA (secure hash algorithm) je v současné době předmětem diskusí nejen mezi odborníky na bezpečnost. Podstatou tohoto článku je přiblížit uživatelům související legislativní změny, které se postupně promítají do praxe. O co tedy jde? Běžně používaný hashovací algoritmus SHA-1 byl shledán jako prolomitelný, v důsledku toho bezpečnostní orgány vyspělých zemí ve spolupráci s předními kryptology začaly hledat jeho nástupce a výsledku hledání se musí přizpůsobit výrobci softwaru i veřejnost.

Použitelnost hashovacích funkcí SHA (secure hash algorithm) je v současné době předmětem diskusí nejen mezi odborníky na bezpečnost. Podstatou tohoto článku je přiblížit uživatelům související legislativní změny, které se postupně promítají do praxe. O co tedy jde? Běžně používaný hashovací algoritmus SHA-1 byl shledán jako prolomitelný, v důsledku toho bezpečnostní orgány vyspělých zemí ve spolupráci s předními kryptology začaly hledat jeho nástupce a výsledku hledání se musí přizpůsobit výrobci softwaru i veřejnost.

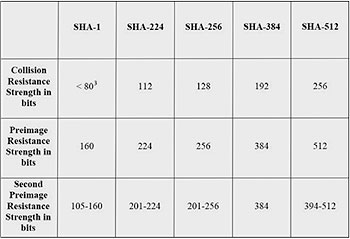

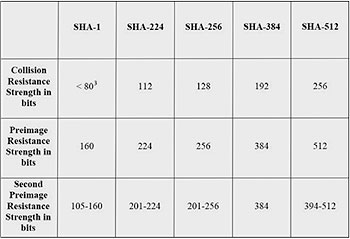

Algoritmy skupiny SHA-2 (SHA224, SHA256, SHA384 a SHA512) jsou považovány za logické, i když asi jen dočasné, nástupce algoritmu SHA-1. Délka výstupu funkce je oproti 160 bitům SHA-1 delší (224, 256, 384 nebo 512 bitů), takže se zvýší teoretická odolnost proti útokům na nalezení kolize nebo vzoru. Životnost algoritmů SHA-2 se i přesto odhaduje pouze asi do roku 2015. V současné době je vypsáno americkým NIST veřejné výběrové řízení na algoritmus SHA-3, který by měl nejen dostatečně odolávat pokusům o nalezení kolizí, ale také být co nejméně náročný na výpočetní výkon. Vyhlášení výsledků soutěže se očekává v průběhu roku 2012. Do té doby již může být SHA-1 zneužitelný. Výrobci aplikací i čipových karet či tokenů tedy čelí strategickému rozhodnutí, zda zavádět podporu algoritmů SHA-2, nebo počkat na SHA-3. Vzhledem k faktu, že se v současné době neobjevily hashovací funkce, které by byly lépe technicky i normativně připravené pro praktické použití, půjde se u nejpoužívanějších aplikací cestou SHA-2.

V USA, Německu a dalších zemích vládní agentury doporučují vývojářům aplikací co nejdříve přejít na SHA-2 a uživatelům omezit používání SHA-1 (zejména pro účely digitálního podpisu a časových razítek). Rok 2010 je svým způsobem přelomový. NIST ve svém doporučení SP 800-107 uvádí, že po roce 2010 nesmí být federálními orgány používán SHA-1 pro účely digitálního podpisu (v soukromém sektoru je přechod dobrovolný). Německá Bundesnetzagentur označila používání SHA-1 pro digitální podpis jako nevhodné už během roku 2008, přičemž přechodné období pro poskytovatele certifikačních služeb je do konce 2010. V České republice platí vyhláška ministerstva vnitra, která od 1. 1. 2010 ukládá všem certifikačním autoritám povinnost vydávat také certifikáty s podporou algoritmu SHA-2. O používání SHA-2 při autentizaci nebo podepisování se nemluví.

Jaké budou praktické důsledky zavedení SHA-2? Všechny tři v ČR akreditované certifikační autority přistoupily ke změně odpovědně a nabízejí (některé pouze) SHA-2 certifikáty. Pokud generujete žádost o nový certifikát nebo jej obnovujete do systémového úložiště, stačí vám pouze operační systém, který SHA-2 podporuje (Windows XP SP3 a výše, SUSE Linux Enterprise Desktop 10, RedHat EL 5 atd.). Jestliže používáte certifikát (jeho privátní klíč) k digitálnímu podpisu, zjistěte si podporu SHA-2 ve vaší aplikaci (Adobe Acrobat, Mozzila Thunderbird, MS Outlook, …). Pokud aplikace podepisování hashe SHA-2 nepodporuje, pravděpodobně vytvoří a podepíše automaticky hash SHA-1 (ano, toto je možné i s SHA-2 certifikátem).

Generujete-li žádost o SHA-2 certifikát do tokenu nebo čipové karty, je potřeba nejen podpora operačního systému a dalších aplikací, ale i samotného hardwarového zařízení, popřípadě jeho middlewaru. Nejde však jen o generování klíčů, ale i o jejich používání v aplikacích, například k podepisování. Zde závisí na konkrétním tokenu či kartě, jestli půjde využít s SHA-2 v dané aplikaci. Pokud toto z nějakých důvodů není možné, použije se nejspíše opět SHA-1. Když už se povede podepsat SHA-2 hash dokumentu či e-mailu, mohou zase nastat kuriózní situace, kdy si příjemce podepsanou zprávu nepřečte jednoduše proto, že jeho operační systém či aplikace nepodporují nový hashovací algoritmus.

Je určitě správné, že akreditované certifikační autority již vydávají SHA-2 certifikáty, které jsou odolnější proti zneužití a připravené pro bezpečnější komunikaci. Z výše uvedeného je však patrné, že vzhledem k problematické podpoře SHA-2 u starších aplikací, operačních systémů a hardwarových úložišť se bude skutečné nasazení algoritmů SHA-2 zejména při podepisování dokumentů oddalovat. Můžeme nyní fandit především vývojářům aplikací a návrhářům hardwarových úložišť, aby byl přechod na bezpečnější hashovací algoritmy co nejméně bolestivý.

Odkazy

NIST Special Publication 800-107: Recommendation for Applications Using Approved Hash Algorithms, February 2009 [http://csrc.nist.gov/publications/nistpubs/800-107/NIST-SP-800-107.pdf]

V. Kment: Soumrak SHA-1, ohrožení elektronických podpisů i rozpočtů IT, www.lupa.cz, 14. 9. 2009 [http://www.lupa.cz/clanky/soumrak-sha-1-ohrozeni-el-podpisu-i-rozpoctu-it]

Autor pracuje ve společnosti Askon International jako technický konzultant.

SHA-2: (ne)bezpečný strašák

Vladimír Kvíz

Použitelnost hashovacích funkcí SHA (secure hash algorithm) je v současné době předmětem diskusí nejen mezi odborníky na bezpečnost. Podstatou tohoto článku je přiblížit uživatelům související legislativní změny, které se postupně promítají do praxe. O co tedy jde? Běžně používaný hashovací algoritmus SHA-1 byl shledán jako prolomitelný, v důsledku toho bezpečnostní orgány vyspělých zemí ve spolupráci s předními kryptology začaly hledat jeho nástupce a výsledku hledání se musí přizpůsobit výrobci softwaru i veřejnost.

Použitelnost hashovacích funkcí SHA (secure hash algorithm) je v současné době předmětem diskusí nejen mezi odborníky na bezpečnost. Podstatou tohoto článku je přiblížit uživatelům související legislativní změny, které se postupně promítají do praxe. O co tedy jde? Běžně používaný hashovací algoritmus SHA-1 byl shledán jako prolomitelný, v důsledku toho bezpečnostní orgány vyspělých zemí ve spolupráci s předními kryptology začaly hledat jeho nástupce a výsledku hledání se musí přizpůsobit výrobci softwaru i veřejnost.

Algoritmy skupiny SHA-2 (SHA224, SHA256, SHA384 a SHA512) jsou považovány za logické, i když asi jen dočasné, nástupce algoritmu SHA-1. Délka výstupu funkce je oproti 160 bitům SHA-1 delší (224, 256, 384 nebo 512 bitů), takže se zvýší teoretická odolnost proti útokům na nalezení kolize nebo vzoru. Životnost algoritmů SHA-2 se i přesto odhaduje pouze asi do roku 2015. V současné době je vypsáno americkým NIST veřejné výběrové řízení na algoritmus SHA-3, který by měl nejen dostatečně odolávat pokusům o nalezení kolizí, ale také být co nejméně náročný na výpočetní výkon. Vyhlášení výsledků soutěže se očekává v průběhu roku 2012. Do té doby již může být SHA-1 zneužitelný. Výrobci aplikací i čipových karet či tokenů tedy čelí strategickému rozhodnutí, zda zavádět podporu algoritmů SHA-2, nebo počkat na SHA-3. Vzhledem k faktu, že se v současné době neobjevily hashovací funkce, které by byly lépe technicky i normativně připravené pro praktické použití, půjde se u nejpoužívanějších aplikací cestou SHA-2.

V USA, Německu a dalších zemích vládní agentury doporučují vývojářům aplikací co nejdříve přejít na SHA-2 a uživatelům omezit používání SHA-1 (zejména pro účely digitálního podpisu a časových razítek). Rok 2010 je svým způsobem přelomový. NIST ve svém doporučení SP 800-107 uvádí, že po roce 2010 nesmí být federálními orgány používán SHA-1 pro účely digitálního podpisu (v soukromém sektoru je přechod dobrovolný). Německá Bundesnetzagentur označila používání SHA-1 pro digitální podpis jako nevhodné už během roku 2008, přičemž přechodné období pro poskytovatele certifikačních služeb je do konce 2010. V České republice platí vyhláška ministerstva vnitra, která od 1. 1. 2010 ukládá všem certifikačním autoritám povinnost vydávat také certifikáty s podporou algoritmu SHA-2. O používání SHA-2 při autentizaci nebo podepisování se nemluví.

Jaké budou praktické důsledky zavedení SHA-2? Všechny tři v ČR akreditované certifikační autority přistoupily ke změně odpovědně a nabízejí (některé pouze) SHA-2 certifikáty. Pokud generujete žádost o nový certifikát nebo jej obnovujete do systémového úložiště, stačí vám pouze operační systém, který SHA-2 podporuje (Windows XP SP3 a výše, SUSE Linux Enterprise Desktop 10, RedHat EL 5 atd.). Jestliže používáte certifikát (jeho privátní klíč) k digitálnímu podpisu, zjistěte si podporu SHA-2 ve vaší aplikaci (Adobe Acrobat, Mozzila Thunderbird, MS Outlook, …). Pokud aplikace podepisování hashe SHA-2 nepodporuje, pravděpodobně vytvoří a podepíše automaticky hash SHA-1 (ano, toto je možné i s SHA-2 certifikátem).

Generujete-li žádost o SHA-2 certifikát do tokenu nebo čipové karty, je potřeba nejen podpora operačního systému a dalších aplikací, ale i samotného hardwarového zařízení, popřípadě jeho middlewaru. Nejde však jen o generování klíčů, ale i o jejich používání v aplikacích, například k podepisování. Zde závisí na konkrétním tokenu či kartě, jestli půjde využít s SHA-2 v dané aplikaci. Pokud toto z nějakých důvodů není možné, použije se nejspíše opět SHA-1. Když už se povede podepsat SHA-2 hash dokumentu či e-mailu, mohou zase nastat kuriózní situace, kdy si příjemce podepsanou zprávu nepřečte jednoduše proto, že jeho operační systém či aplikace nepodporují nový hashovací algoritmus.

Je určitě správné, že akreditované certifikační autority již vydávají SHA-2 certifikáty, které jsou odolnější proti zneužití a připravené pro bezpečnější komunikaci. Z výše uvedeného je však patrné, že vzhledem k problematické podpoře SHA-2 u starších aplikací, operačních systémů a hardwarových úložišť se bude skutečné nasazení algoritmů SHA-2 zejména při podepisování dokumentů oddalovat. Můžeme nyní fandit především vývojářům aplikací a návrhářům hardwarových úložišť, aby byl přechod na bezpečnější hashovací algoritmy co nejméně bolestivý.

Odkazy

NIST Special Publication 800-107: Recommendation for Applications Using Approved Hash Algorithms, February 2009 [http://csrc.nist.gov/publications/nistpubs/800-107/NIST-SP-800-107.pdf]

V. Kment: Soumrak SHA-1, ohrožení elektronických podpisů i rozpočtů IT, www.lupa.cz, 14. 9. 2009 [http://www.lupa.cz/clanky/soumrak-sha-1-ohrozeni-el-podpisu-i-rozpoctu-it]

Autor pracuje ve společnosti Askon International jako technický konzultant.

Chcete získat časopis IT Systems s tímto a mnoha dalšími články z oblasti informačních systémů a řízení podnikové informatiky? Objednejte si předplatné nebo konkrétní vydání časopisu IT Systems z našeho archivu.

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

IT Systems podporuje

| 29.1. | Nové služby, možnosti AI a chytřejší provoz ManageEngine... |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce