- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Bezpečnostní monitoring informačních systémů

Implementace optimalizovaného systému bezpečnostního monitoringu IS napomáhá splnit významné bezpečnostní cíle. Zejména pak zajišťuje:

. odpovědnost jedince,

. rekonstrukci události,

. detekci narušení,

. podporu při analýze a řešení vzniklých problémů.

Významným přínosem bezpečnostního monitoringu IS je získání určité kontroly nad aktivitami tzv. privilegovaných uživatelů informačního systému (administrátoři a správci). Bezpečnostní monitoring IS tak významnou měrou přispívá k oddělení rolí "kontrolovaný" a "kontrolující" ve skupině privilegovaných uživatelů a k zajištění průkaznosti jejich odpovědnosti.

Systém bezpečnostního monitoringu IS slouží rovněž jako jeden z nástrojů pro sledování a vyhodnocování dosažené úrovně informační bezpečnosti v organizaci. Požadovaná úroveň bezpečnosti informací v organizaci (tzv. baseline) je stanovena bezpečnostní politikou.

Bezpečnostní monitoring IS se běžně dělí na následující oblasti:

. real-time monitoring

zajišťuje průběžné sledování sítí a systémů s cílem detekovat útoky a analyzovat je

. analýza souborů s auditními záznamy

zajišťuje vyhodnocování bezpečnostních událostí

. diagnostika

zajišťuje pravidelné prověrky systémové infrastruktury s cílem odhalit specifické zranitelnosti.

Relevantní standardy

Některé aspekty související s otázkou bezpečnostního monitoringu jsou řešeny i uznávanými mezinárodními standardy v oblasti bezpečnosti IS. Nejdůležitější jsou tyto normy:

. ČSN ISO/IEC 17799 Informační technologie - Soubor postupů pro řízení informační bezpečnosti

. ČSN ISO/IEC TR 13355 Informační technologie - Směrnice pro řízení bezpečnosti IT

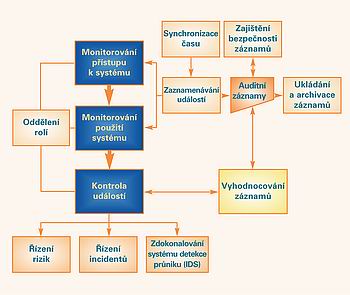

První z uvedených mezinárodních standardů např. řeší v kapitole 9.7 otázku monitorování přístupu k systému a jeho použití. Schematicky lze model popsaný v této kapitole znázornit diagramem uvedeným na obrázku 1.

| |

Standard ČSN ISO/IEC 17799 zasazuje bezpečnostní monitoring IS do širšího kontextu řízení bezpečnosti IS. Monitorování přístupu a monitorování užití systému umožňuje kontrolu událostí, která představuje významný vstup do dalších modulů systému, zejména pak do modulů řízení rizik, řízení incidentů a modulu detekce průniku (IDS - Intrusion Detection System).

Aby mohl být bezpečnostní monitoring IS v organizaci zaveden, je nutné splnit řadu předpokladů, zejména zajistit zaznamenávání událostí do auditních záznamů, oddělit role kontrolovaného a kontrolujícího, ukládat auditní záznamy a zajistit jejich bezpečnost a archivování. Je samozřejmé, že pro nezpochybnitelné zaznamenávání událostí je nutným předpokladem efektivní systém řízení přístupu. V neposlední řadě je důležité zajistit synchronizaci času na všech sledovaných prostředcích. Systém jednotného času usnadní případné sledování a vyhodnocování událostí, které mají projevy na různých prostředcích technické infrastruktury.

Bezpečnostní incidenty

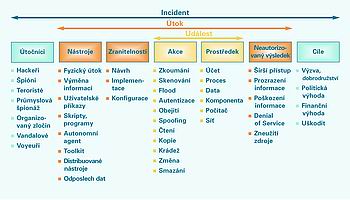

Jednou z hlavních úloh bezpečnostního monitoringu IS je detekce bezpečnostních událostí, a zejména pak těch událostí, které mají povahu útoku proti informačnímu systému. Vztah mezi bezpečnostní události, útokem a incidentem lze přehledně graficky znázornit (viz obr. 2).

| |

Bezpečnostní událost lze charakterizovat jako určitou akci proti prostředku informačního systému. Formy akcí mohou být různé a různé mohou být i prostředky, na které je akce namířena.

Aby mohla být akce provedena, je zpravidla nutné použít vhodný nástroj, který využívá existující slabiny informačního systému. Tyto slabiny, nazývané zranitelnosti, mají svůj původ v návrhu informačního systému, ve způsobu jeho implementace nebo v nevhodné konfiguraci jeho jednotlivých komponent. Za každým útokem je potřebné vidět konkrétního útočníka, který neautorizovanou činností (výsledkem činnosti) sleduje svůj určitý cíl.

Pochopení průběhu incidentu a především pochopení rozdílnosti v pohledu útočníka a administrátora-obránce je jedním z předpokladů pro kvalitní návrh systému bezpečnostního monitoringu a jeho začlenění do systému řízení bezpečnosti IS. Je potřebné si uvědomit, že obránce zpravidla pozoruje projevy bezpečnostních událostí, aniž by měl konkrétní informace o útočníkovi a postupech, které útočník použil. V mnoha případech při detekci události není ani ihned zřejmé, zda jde skutečně o bezpečnostní událost, nebo pouze o podezření. Situace je také komplikována faktem, že není jasně zřejmý jednoznačný vztah mezi detekovanou událostí a příčinou, tedy konkrétním útokem proti IS. V mnoha případech jeden útok může generovat celou řadu událostí, jež musí obránce sledovat. Útočník k dosažení svého cíle může použít, najednou nebo postupně, celou řadu útoků. Obránce má velmi těžkou pozici v úloze přiřadit tyto útoky ke konkrétnímu incidentu.

Využití technologií

Vzhledem k rostoucímu významu bezpečnostního monitoringu IS se v posledních letech na tuto oblast zaměřili i přední výrobci technologií. Technologie pro bezpečnostní monitoring lze rozdělit na senzory (čidla), které detekují události významné z hlediska bezpečnosti IS a infrastrukturu (zázemí), která detekované události umožňuje analyzovat, vyhodnotit a zajistit přiměřenou reakci.

Senzory se klasicky dělí na síťové senzory sledující datové toky v síťovém prostředí (network-based) a tzv. host-based senzory, které jsou instalovány na jednotlivých hostitelských prostředcích. Dále lze senzory rozdělit na nástroje zajišťující detekci útoku (IDS) a skenery prověřující prostředky IS za účelem odhalení existujících známých zranitelností.

Pro detekci událostí existuje široká nabídka nástrojů. Mnohem složitější je situace v případě vhodných nástrojů zajišťujících analýzu a vyhodnocování událostí a případnou adekvátní reakci. Vhodné nástroje musí zajistit redukci dat (výběr pouze těch dat, které jsou významné) a jejich korelaci a automatizované hledání závislostí.

Několik rad z praxe

Při návrhu systému bezpečnostního monitoringu je vhodné mít na paměti několik jednoduchých principů:

. účelem bezpečnostního monitoringu IS je především poznání bezpečnostního stavu (skutečných hrozeb a slabin),

. obecným problémem bezpečnostního monitoringu IS je obtížnost v určení vztahu příčin a pozorovatelných následků,

. nepřeceňovat význam "všemocných" technologií, ale aplikovat komplexní systémový přístup,

. využívat poučení a zkušenosti těch, kteří se s podobným problémem sami setkali, protože filozofie, použité prostředky a postupy útočníků se opakují,

. je nutné podporovat rozhodovací strukturu, tj. eskalační mechanismy, řízení incidentů a řízení rizik,

. zásadní význam má monitorování činností privilegovaných uživatelů (správců a administrátorů jednotlivých prostředků),

. nezbytným předpokladem pro zavedení bezpečnostního monitoringu je zavedení účinných opatření v oblasti řízení přístupu a zaznamenávání událostí,

. zajistit uchování důkazních materiálů a dosažení průkaznosti,

. je důležité zajistit proces průběžného zlepšování dosaženého stavu,

. pro návrh bezpečnostního monitoringu IS a jeho provoz je především důležitý kvalifikovaný a zkušený tým.

Pozn. red.: Autor článku pracuje jako Senior Consultant v oddělení Řízení informačních rizik společnosti KPMG Česká republika.

www.kpmg.cz

| 12.3. | IT Security Workshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 25.3. | Konference SCADA SECURITY |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |