- Přehledy IS

- APS (22)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (9)

- Cloud computing (SaaS) (29)

- CRM (50)

- DMS/ECM - správa dokumentů (19)

- EAM (16)

- Ekonomické systémy (68)

- ERP (87)

- HRM (27)

- ITSM (6)

- MES (32)

- Řízení výroby (52)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (36)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (80)

- Informační bezpečnost (43)

- IT řešení pro logistiku (47)

- IT řešení pro stavebnictví (25)

- Řešení pro veřejný a státní sektor (26)

Hlavní partner sekce

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

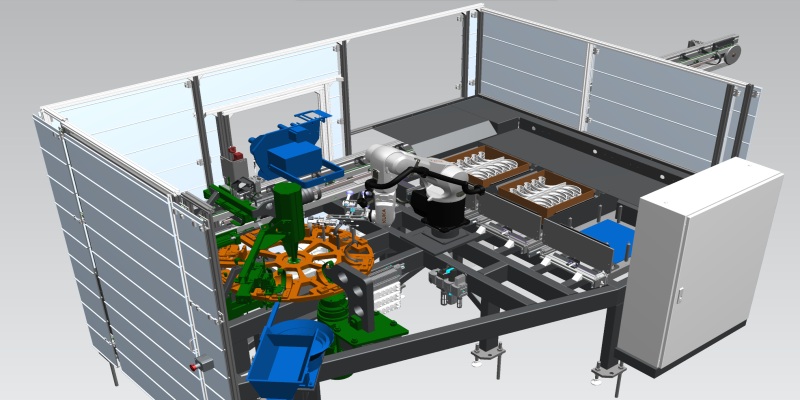

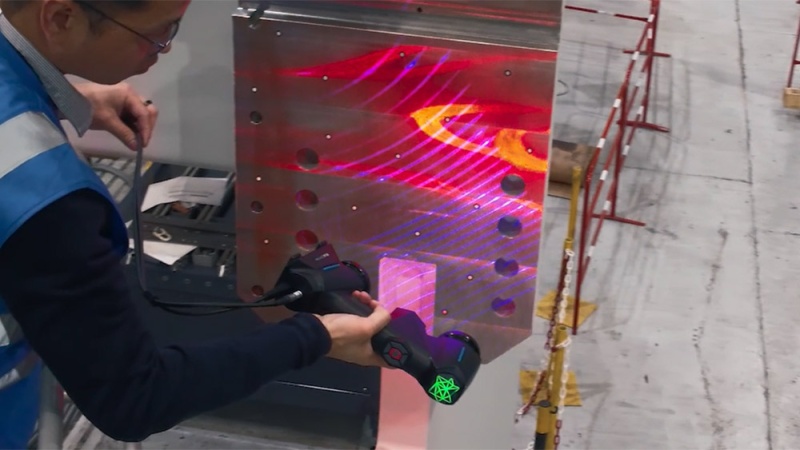

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

IT Security

Informační bezpečnost, Antiviry, Antispyware, Firewally, VPN, IDS/IPS

IT Security: články

IT Security: článkySmall Business Solutions I, 26. 5. 2012

Bezpečnostní politika v malých organizacích

V malém podniku je ochrana firemních dat zbytečný luxus, který lze v záplavě důležitějších problémů pominout. Takto dost možná přemýšlí značná část vedení malých firem. I v malé firmě platí, že ohrožení citlivých dat může způsobit velké ztráty....IT SYSTEMS 3/2012, 27. 4. 2012

Monitorování databází v reálném čase

Nejčastější způsob monitorování databázových serverů dnes v plné míře podléhá důvěře v nativní auditní prostředky vlastních databázových systémů. Tento způsob monitorování má řadu negativních důsledků. Zejména se jedná o nemožnost, případně...IT SYSTEMS 3/2012, 25. 4. 2012

Monitorování provozu datové sítě v praxi

S termínem dohled nebo monitoring se jako IT profesionálové setkáváme velmi často. Monitorovat můžeme dostupnost služeb, dostupné systémové zdroje na serverech nebo objemy dat přenášené na síťových rozhraních. Tento druh monitoringu je obecně...IT SYSTEMS 3/2012, 23. 4. 2012

Jak na bezpečnostní audit

Jste si jisti bezpečností IT ve vaší firmě? Zvažujete najmout společnost, která vás bezpečnostním auditem provede? Co vlastně od takových firem a jejich služeb očekávat? Prvním okruhem služeb, které tyto společnosti nabízejí, jsou kontrolní...IT SYSTEMS 3/2012, 21. 4. 2012

Principy ochrany digitální identity

2. díl: Útoky proti identitě a standardní bezpečnostní opatření

V minulém dílu miniseriálu (IT Systems 1-2/2012) jsme se zaměřili na popis a vymezení pojmu digitální identity. V tomto dílu si řekneme něco o typických způsobech a typech útoků proti identitě a uvedeme standardní bezpečnostní opatření proti...IT SYSTEMS 1-2/2012, 22. 3. 2012

IT bezpečnost 2.0 – od technologií k procesům

Motivace k péči o bezpečnost dat je v zásadě dvojí. Z části jde o nutnou obranu před hrozbami přicházejícími zvenčí, z části o potřebu vyhovět nejrůznějším předpisům a normám, ať už nám jejich dodržování někdo nařídil, nebo jsme se k tomu sami...IT security, 15. 3. 2012

Monitorování provozu sítě

Nedílná součást bezpečnosti

Každodenně se z médií dozvídáme o dalším z úspěšných útoků na významnou společnost, o velkém množství odcizených citlivých zákaznických či firemních dat, o nedostupnosti služeb v důsledku DDoS útoku a o mnoha dalších útocích na počítačové systémy...IT security, 9. 3. 2012

Zaútočte si na WiFi, je to jednoduché

aneb Kategorie útoků na bezdrátové sítě a možnosti obrany

Bezdrátové technologie jsou stále častěji používány i pro klíčové obchodní aplikace. Současně je čím dál více populárnější a žádanější svoboda, kterou WiFi přináší. Tímto se však zabezpečení a bezpečnost bezdrátové sítě stává velmi důležitým...

IT security, 3. 3. 2012

Principy ochrany proti zcizení digitální identity

Pojem identita má v různých oblastech lidské činnosti odlišný význam. V technickém smyslu, s ohledem na ICT, se často používá pojmu digitální identita. Poměrně výstižně lze říct, že digitální identita označuje přiřazení takových atributů objektu...IT security, 20. 2. 2012

Na jaké bezpečnostní hrozby se připravit v roce 2012?

Jaké bezpečnostní hrozby spojené s IT očekáváme v roce 2012? Není jich málo. Obecně předpokládáme nárůst všech typů útoků a hrozeb, přesto budou některé dominovat. Ty tam jsou doby „klasického“ spamu. Útočníci dnes pracují sofistikovaněji a...Novinky ze světa CAD/CAM

Články z www.LinuxExpres.cz