- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Většina tuzemských firem nepozná, že jim kradou data

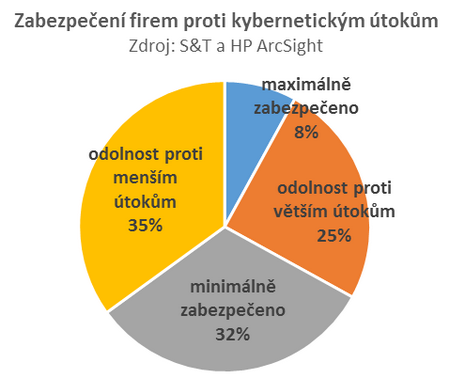

Kybernetickému útoku by v Česku snadno podlehlo 67 procent firem. Alespoň to tvrdí analýza společnosti S&T, do které se zapojilo na tři stovky tuzemských firem a organizací. Podle studie jsou neohroženějšími segmenty státní správa a výrobní podniky, přičemž riziko útoku zevnitř je desetkrát vyšší než zvenčí.

Kybernetickému útoku by v Česku snadno podlehlo 67 procent firem. Alespoň to tvrdí analýza společnosti S&T, do které se zapojilo na tři stovky tuzemských firem a organizací. Podle studie jsou neohroženějšími segmenty státní správa a výrobní podniky, přičemž riziko útoku zevnitř je desetkrát vyšší než zvenčí.

„Ve většině analyzovaných firem vedení nevědělo, že u nich dochází k únikům informací. Kritické úniky ohrožující fungování organizace se vyskytly ve třetině případů. Pouze 8 % firem je schopno zjistit, jestli dochází k bezpečnostním incidentům, a vyhodnotit jejich vážnost,“ shrnuje výsledky analýzy Martin Fruhauf, bezpečnostní expert technologické společnosti S&T CZ.

Nejoslabenější jsou organizace z oblasti výroby, maloobchodu, služeb, utilit a státní správy a samosprávy. Standardy zákona o kybernetické bezpečnosti, který by měl platit od ledna roku 2015, splňuje jen malé procento firem, kterých se týká.„Obecně lépe jsou připraveny banky a telekomunikační operátoři, i když ne dokonale. Největší rizika vidíme hlavně ve státní a veřejné správě, která je většinou podfinancovaná a cílenému a rozsáhlému kybernetickému útoku by některé resorty těžko odolávaly,“ upozornil Petr Hněvkovský, bezpečnostní expert HP ArcSight, a dodává: „Řada závažných útoků by nemusela být vůbec odhalena.“

Podle Hněvkovského je pravděpodobnost útoku zevnitř firmy desetkrát vyšší než zvenčí: „Společnosti paradoxně investují pětkrát více do ochrany proti vnějším hrozbám než do všech ostatních rizikových oblastí. Přesto jsou úspěšné útoky na denním pořádku. Manažeři totiž obyčejně nevědí, jak zaměstnanci s daty zacházejí a jestli nedochází k únikům informací. I když mají podezření, nejsou schopni hrozbu včas identifikovat a odhalit viníka,“ uvedl specialista ArcSight. To potvrzují i soudní znalci v oblasti informačních technologií: „Pouze 5 %bezpečnostních incidentů bývá vyjasněno a jen výjimečně je viník postižen, protože jednoduše chybějí důkazy. I velmi nebezpečné osoby tak nelze propustit a v organizaci dále škodí,“ dodává soudní znalec Ivan Janoušek ze znaleckého ústavu Apogeo Esteem.

Podle psychologů se tak děje i kvůli tomu, že si manažeři neradi připouštějí zrádce ve vlastním týmu: „Podobně jako každý rodič vidí vlastní děti v lepším světle než okolí. O to jsou interní zrádci nebezpečnější. Preventivní opatření mohou záškodníky odradit,“ vysvětluje psycholog Jiří Šimonek ze společnosti DAP Services.

Kybernetičtí „detektivové“ pomáhají u soudu

Zdánlivě nesouvisející události mohou být předzvěstí sofistikovaného útoku na cenné informace. „Denně může dojít například ke stovce bezpečnostních incidentů, přičemž reálně nebezpečné jsou jenom tři,“ vysvětluje Hněvkovský. Útočníky proto pomáhají odhalovat bezpečnostní „detektivní“ technologie, které monitorují dění na pracovišti a v IT síti. „Z tisíců střípků jednotlivých událostí skládají celkový obraz a mohou včas odhalit útočníka. Pokud systém například zaznamená, že nějaká osoba je na pracovišti a zároveň stahuje data ze vzdálené lokace, tak ihned zasáhne, protože nelze být na dvou místech najednou,“ vysvětluje principy monitoringu Martin Fruhauf, bezpečnostní expert technologické společnosti S&T CZ.

Inteligentní bezpečnostní technologie umí navíc veškeré bezpečnostní incidenty vystopovat k jejich počátku a zjistit, kdo za případným útokem stojí. „Záznamy bezpečnostních systémů lze úspěšně použít u soudu při prokazování protizákonné činnosti. Může to být i nezvratný důkaz umožňující okamžité propuštění zaměstnance a potrestání viníků včetně případné náhrady škody,“ dodává soudní znalec Janoušek.

40 procent Čechů poruší pravidla kvůli osobnímu prospěchu

Ke krádežím dat přispívá zvyšující se konkurenční prostředí a ambice: „Češi jsou poměrně soutěživí a ambiciózní, bohužel až 40 procent z nich bez skrupulí poruší pravidla hry, pokud jim to přinese osobní výhodu. Může za to přijetí neetických forem chování v české populaci jako zcela běžné součásti života,“ vysvětluje psycholog Jiří Šimonek. Vyplývá to z testování 84 tisíc zaměstnanců během posledních pěti let, které provedla společnost DAP Services. Lidský faktor proto vyvažují zmiňované sofistikované bezpečnostní technologie, které vyhodnocují rizikové chování uživatelů. „Fungují i jako účinný preventivní nástroj. Pokud zaměstnanci vědí, že tyto systémy monitorují a vyhodnocují všechny události, nekalého chování se dopouštějí minimálně,“ uzavírá Hněvkovský.

Analýza vychází z bezpečnostních auditů 300 firem z různých sektorů s 50 a více zaměstnanci během posledních dvanácti měsíců, kterou provedla technologická společnosti S&T CZ. Bezpečnostní audity zkoumaly schopnost firem vyhodnotit a zamezit bezpečnostním hrozbám, zejména úniku informací.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |