- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Ohlédnutí za řáděním nové verze ransomware Petya

No konci června postihla Evropu nová vlna kybernetických útoků, která napáchala mnoho škod zejména podnikům a organizacím na Ukrajině, ale i mnoha dalším významným podnikům napříč Evropou. Pořádně přitom zamotala hlavu expertům na kybernetickou bezpečnost. Po několik dnů od vypuknutí nové kybernetické hrozby se totiž experti nemohli shodnout na jejím označení, ani na způsobu, jakým nový vir útočí. Z různých stran proto přicházely komentáře k novému ransomware GoldenEye, nebo Netya, staronovému ransomware ExPetr, nebo vylepšené verzi již dlouho známého ransomware Petya, PetyaWrap atd. Připomeňme si, jak aktuální kybernetický útok mnoha jmen proběhl a co nám opět připomněl.

No konci června postihla Evropu nová vlna kybernetických útoků, která napáchala mnoho škod zejména podnikům a organizacím na Ukrajině, ale i mnoha dalším významným podnikům napříč Evropou. Pořádně přitom zamotala hlavu expertům na kybernetickou bezpečnost. Po několik dnů od vypuknutí nové kybernetické hrozby se totiž experti nemohli shodnout na jejím označení, ani na způsobu, jakým nový vir útočí. Z různých stran proto přicházely komentáře k novému ransomware GoldenEye, nebo Netya, staronovému ransomware ExPetr, nebo vylepšené verzi již dlouho známého ransomware Petya, PetyaWrap atd. Připomeňme si, jak aktuální kybernetický útok mnoha jmen proběhl a co nám opět připomněl.

„Analýzou pokročilého kódu šifrování aktuálního ransomwarového útoku jsme zjistili, že po zašifrování disku nemohli tvůrci ransomwaru tyto disky opět dešifrovat. Aby bylo možné dešifrovat disk napadených uživatelů, potřebují tvůrci ransomwaru znát ID instalace. V předchozích verzích podobných ransomwarů, jako byly Petya, Mischa nebo GoldenEye, toto ID instalace obsahovalo informace potřebné pro zpětné dešifrování.

ExPetr takto nefunguje, což znamená, že tvůrci ransomwaru nejsou schopní získat potřebné informace pro dešifrování. Napadení uživatelé tak v podstatě nemají šanci získat svá data zpět.“

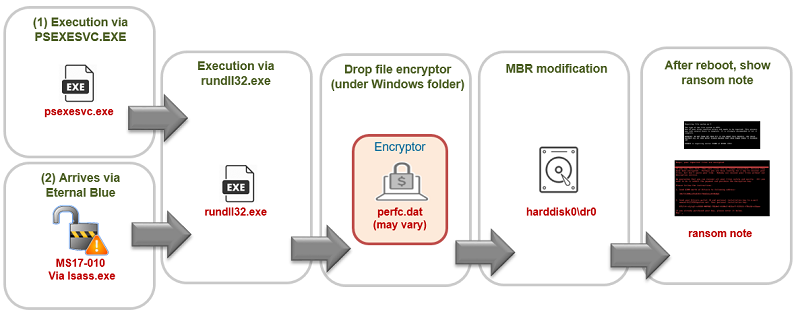

Petya je příkladem, jak kyberzločinci vylepšují již známý škodlivý software a znovu jej zneužívají. Nová hrozba totiž vychází z ransomware, který byl poprvé odhalen už loni v březnu. Jak probíhá útok a šíření jeho nové verze? Podle expertů společnosti Trend Micro zahrnuje prvotní vstup nové verze ransomwaru Petya do systému použití nástroje PsExec, který je oficiálním nástrojem společnosti Microsoft a používá se ke spouštění procesů na vzdálených systémech. V napadeném systému se pak Petya spustí procesem rundll32.exe. Ransomware poté přidá plánovanou úlohu, která po hodině systém restartuje. Zároveň se Master Boot Record (MBR) upraví tak, aby bylo provedeno šifrování, a zobrazí se příslušná výhružná zpráva. Po restartu se nejprve objeví falešné oznámení CHKDSK, které maskuje probíhající šifrování. Pro další šíření využívá exploit EternalBlue, který byl zneužit již při útoku ransomwaru WannaCry a zaměřuje se na zranitelnost služby SMB.

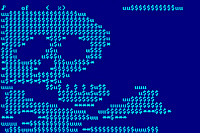

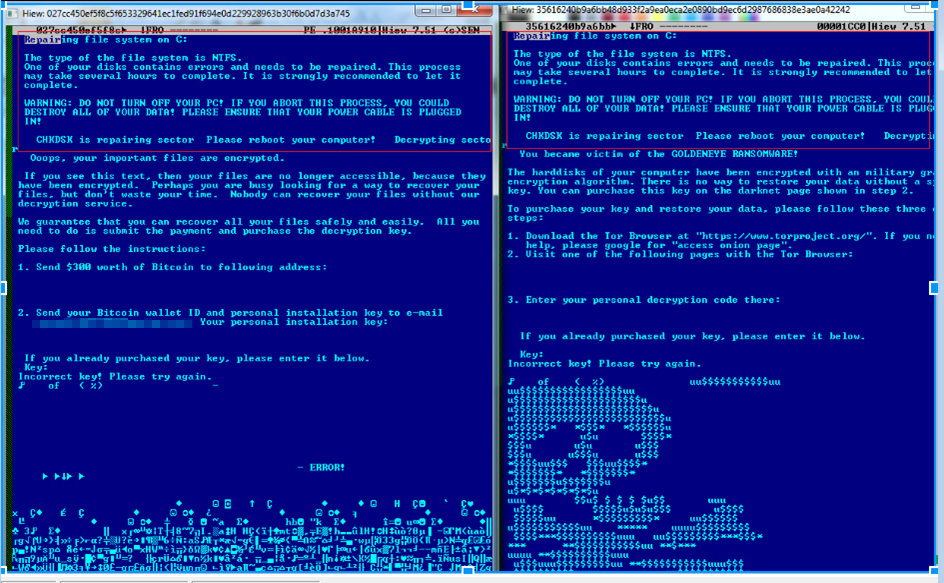

Modrá obrazovka smrti v případě napadnutí ransomwaru Petya

(zdroj TrendMicro).

Diagram útoku ransomwaru Petya (zdroj TrendMicro).

Uvedený způsob infekce a šíření potvrdila i společnost Cisco, která ale novou hrozbu označila jako Nyetya. Zdůraznila přitom, že malware Nyetya (aka Petya, ExPetr...) je po WannaCry teprve druhý ransomware, který se šíří jako virus typu červ (tzn. v celé síti, nikoliv pouze do infikovaného zařízení).

Informace k nové hrozbě doplnila také společnost Sophos, která potvrdila, že Petya není žádnou novinkou a jeho aktuální verze (PetyaWrap) zneužívá exploit EternalBlue, službu Windows Server Message Block (SMB) a nástroj Microsoft PsExec. Upozorňuje přitom na vysokou nebezpečnost nové varianty, která souvisí se snadným šířením v rámci podnikové informační architektury, kdy mnohdy stačí, aby Petya napadl jeden jediný počítač v síti. Ovšem narozdíl od útoku WannaCry podle SophosLab zatím neexistují přesvědčivé důkazy, že by Petya aktivně využíval techniky spojené s SMB i pro šíření mezi organizacemi. Zaměřuje se tedy primárně na šíření v lokálních sítích a přechod do jiných sítí prostřednictvím internetu je shodou okolností.

A co nám Petya připomněla? Především to, že je třeba zajistit aktualizaci operačních systémů a pravidelně zálohovat data (nebo celé systémy) včetně ukládání kopií dat mimo primární lokalitu. Zálohy jsou účinným prostředkem ochrany nejen před ransomware, ale i před širokou škálou dalších incidentů včetně požáru budovy, krádeže počítače nebo třeba jen nechtěného smazání souboru. Měli bychom ale pamatovat také na to, že chránit je nutné i zálohy, a to například šifrováním, díky kterému nebude vadit, pokud se zálohy dostanou do nepovolaných rukou.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |