- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Bezpečnostní hrozby ve virtualizovaném prostředí

Aby bylo možné plně využívat výhod virtualizace a cloud computingu, je nezbytné věnovat pozornost zabezpečení těchto prostředí. V honbě za implementací nových infrastruktur mnoho podniků na virtuálních počítačích (VM) prostě nasadí své současné zabezpečení určené pro fyzické servery. Tradiční řešení však dostatečně nezohledňují specifika virtualizovaného prostředí a zároveň mohou mít neblahé dopady na výkon těchto platforem. Následující článek se věnuje hrozbám a problémům ve virtualizovaném a cloudovém prostředí tak, jak je vidí odborníci ze společnosti Trend Micro, kteří analyzovali aktuální bezpečnostní rizika.

Aby bylo možné plně využívat výhod virtualizace a cloud computingu, je nezbytné věnovat pozornost zabezpečení těchto prostředí. V honbě za implementací nových infrastruktur mnoho podniků na virtuálních počítačích (VM) prostě nasadí své současné zabezpečení určené pro fyzické servery. Tradiční řešení však dostatečně nezohledňují specifika virtualizovaného prostředí a zároveň mohou mít neblahé dopady na výkon těchto platforem. Následující článek se věnuje hrozbám a problémům ve virtualizovaném a cloudovém prostředí tak, jak je vidí odborníci ze společnosti Trend Micro, kteří analyzovali aktuální bezpečnostní rizika.

Bezpečnostní rizika specifická pro virtualizační infrastrukturu jsou spojena se slepými skvrnami komunikace, vzájemnými útoky mezi virtuálními počítači, různými úrovněmi důvěryhodnosti virtuálních strojů a mezi významné aspekty patří také zranitelnost při spuštění a soupeření o prostředky. Podívejme se na tato rizika podrobněji.

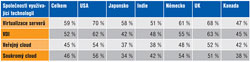

Společnost Trend Micro vloni provedla globální průzkum mezi IT manažery, kteří nasadili virtualizační a cloudové technologie nebo je mají v pilotním provozu. Výsledky průzkumu ukazují, že více než polovina dotázaných firem z celého světa implementovala nějakou formu virtualizace serverů a infrastruktury virtuálních desktopů (VDI). Z těchto respondentů pak 45 procent používá veřejný cloud a 46 procent cloud soukromý.

Slepé skvrny komunikace

Ve virtualizovaném prostředí jsou tradiční zařízení pro síťové zabezpečení slepé vůči komunikaci mezi různými VM na stejném hostiteli, pokud není veškerá komunikace směrována do samostatného zařízení mimo hostitelský počítač. Taková konfigurace zabezpečení však způsobuje značné prodlevy. Jedním ze způsobů, jak eliminovat slepé skvrny a zároveň omezit prodlevy, je umístit na hostitele virtuální počítač vyhrazený pro bezpečnostní kontroly, který koordinuje komunikaci mezi VM. Ve virtualizovaném prostředí funguje toto řešení velmi dobře. V prostředí cloudu však má specializovaný bezpečnostní VM k ideálnímu řešení daleko. Vyhrazený bezpečnostní virtuální počítač je integrován s hypervizorem, aby mohl komunikovat s ostatními hostovanými VM. V prostředí některých cloudů, například ve veřejném cloudu s více nájemci, však nemají uživatelé k hypervizoru přístup. V cloudu nabízí nejlepší zabezpečení virtuální počítače, které se brání samy. Ochrana je součástí každého VM a k zajištění bezpečnosti není nutná komunikace s okolím.

Vzájemné útoky mezi VM a napadení hypervizorů

Virtualizované servery používají stejné operační systémy i podnikové a webové aplikace jako servery fyzické. Proto představuje schopnost útočníka využít na dálku slabin v těchto systémech a aplikacích významnou hrozbu i ve virtualizovaném prostředí. A jestliže není implementováno zabezpečení zohledňující virtualizaci, pak jakmile útočník nakazí jeden prvek virtuálního prostředí, mohou být zasaženy i prvky ostatní. Podle jednoho scénáře stačí útočníkovi nakazit jeden hostovaný VM, který pak tuto nákazu předá ostatním virtuálním počítačům na stejném hostiteli. Vysoký počet VM na jednom hostiteli zvyšuje plochu vystavenou útokům a riziko vzájemné nákazy. Firewall a systém pro detekci a prevenci narušení musí být schopny rozpoznat škodlivé aktivity na úrovni VM, nezávisle na jeho umístění v rámci virtualizovaného prostředí.

Další druh útoku se zaměřuje na hypervizor, což je software, který umožňuje spouštění více VM na jednom počítači. Hypervizory jsou ústředním prvkem pro všechny způsoby virtualizace, nepřinášejí však jen nové schopnosti, ale i nová rizika. Hypervizor dokáže řídit všechny aspekty všech VM, které se na daném hardwaru spouští, takže je pro útočníky přirozeným cílem. Zabezpečení hypervizoru je tedy zcela nezbytné, je však složitější, než se může zdát.

Převzetí hypervizoru

V rámci útoku označovaného jako „převzetí hypervizoru“ (tzv. hyperjacking) může malware, který pronikl do jednoho virtuálního počítače zaútočit na hypervizor. Situace, kdy se hostovaný VM pokusí o takový útok, je často nazývána „únik hostovaného VM“, protože se tento hostovaný VM vymaní, tedy unikne z izolovaného prostředí a zaútočí na hypervizor hostitele. Jakmile je nakažen hypervizor, může útočit na další virtuální počítače na stejném hostiteli. VM posílají hypervizoru požadavky několika různými způsoby, které obvykle zahrnují volání specifického rozhraní API (aplikačního programového rozhraní). To je rozhraní vytvořené pro správu VM z hostitelského počítače. Tato rozhraní API jsou primárním cílem škodlivého kódu, a tak se dodavatelé virtualizace snaží zajistit bezpečnost API a autentičnost (autentizaci a autorizaci) všech požadavků virtuálních počítačů.

Různá úroveň důvěryhodnosti VM

Na stejném hostiteli se mohou nacházet VM s kritickými daty i VM s méně důležitými daty – výsledkem je různá úroveň důvěryhodnosti virtuálních počítačů. Firmy se sice mohou snažit segregovat různé bezpečnostní úrovně informací na samostatných hostitelských počítačích, ale to může jít v některých případech zcela proti duchu virtualizovaného prostředí, jímž je co nejefektivnější využití prostředků. Pokud si jednotlivé virtuální stroje (VM) zajišťují ochranu samy, mohou být díky detekci a ochraně proti narušení, firewallům, monitorování integrity, kontrole protokolů a antivirovému softwaru v bezpečí i v prostředí s různými úrovněmi důvěryhodnosti.

Zranitelnost při spuštění

Virtualizovaná prostředí nejsou ze své podstaty nezbytně méně bezpečná než jejich fyzické protějšky. V některých případech ale s sebou může praktické využití virtualizace nést slabiny, kterých si musí být administrátoři vědomi a podniknout kroky k jejich odstranění. Příkladem takové slabiny je zranitelnost při spuštění. Kromě konsolidace serverů využívají podniky dynamický charakter VM prostřednictvím rychlého zajištění prostředků, klonování, migrace a vyřazování VM podle potřeby, pro testovací prostředí, plánovanou údržbu a zotavení z havárií nebo podporu pracovníků, kteří potřebují výpočetní prostředky na vyžádání. Když jsou tyto virtuální počítače aktivovány a deaktivovány v rychlých cyklech, může být rychlé a konzistentní zabezpečení těchto VM a jejich udržování v aktuálním stavu náročné.

Po určité době nečinnosti se může stav zabezpečení VM nakonec natolik lišit od stavu zbylých počítačů, že samo jeho zapnutí významně oslabuje celkové zabezpečení. A někteří útočníci dokáží získat k virtuálnímu počítači přístup, i když je právě nečinný. Nové VM mohou být také klonovány podle šablon se zastaralým zabezpečením. I v případě, že jsou vytvářeny podle šablony s antivirovou ochranou a dalšími bezpečnostními aplikacemi, potřebují agenta zabezpečení, který zajistí nejnovější bezpečnostní konfigurace a aktualizace souborů se vzory.

Když mají nečinné, reaktivované nebo klonované virtuální počítače zastaralé zabezpečení, mohou je útočníci zneužívat delší dobu – útoky mají delší životnost. Obecně platí, že pokud není hostovaný VM při nasazení nebo aktualizaci antivirového systému právě online, zůstane po dobu nečinnosti nechráněný a jakmile se do stavu online vrátí, bude bezprostředně zranitelný. Tento problém lze vyřešit, pokud bude na každém hostiteli specializovaný bezpečnostní VM, který virtuální počítače při jejich aktivaci nebo klonování automaticky aktualizuje na nejnovější úroveň zabezpečení a umožní podnikům bezpečně využívat přínosy virtualizace.

Soupeření o prostředky

Když na virtuálních počítačích probíhají operace náročné na prostředky, jako například pravidelné antivirové kontroly a aktualizace souborů se vzory, určené pro fyzické prostředí, rychle způsobí extrémní zatížení systému. Když se spustí antivirové kontroly nebo plánované aktualizace na všech VM v jednom fyzickém systému současně, dojde k „antivirové bouři“. Taková bouře je „honem“ na základní fond virtualizovaných prostředků: paměti, úložišť a procesoru. Výsledkem je výrazně omezený výkon systému, který pak limituje serverové aplikace i prostředí VDI.

Starší bezpečnostní architektura se také potýká s lineárním nárůstem alokace paměti v souvislosti s rostoucím počtem VM na jednom hostiteli. Ve fyzickém prostředí musí být antivirový software nainstalován v každém operačním systému. Použití této architektury ve virtuálních systémech znamená, že si každý VM nárokuje významnou část paměti – což nežádoucím způsobem brzdí snahu o konsolidaci serverů.

Produkty, které nezohledňují virtualizaci, doporučují předcházet soupeření o prostředky pomocí randomizace nebo seskupování. Randomizace, neboli náhodné rozdělování, však nepomůže předejít zvýšenému zatížení systému v určitých okamžicích a pro celý cyklus kontroly musí být vyhrazeno dlouhé časové období. Seskupování zase nezohledňuje mobilní charakter virtualizace a při migraci či klonování VM vyžaduje rekonfiguraci. Pro minimalizaci využití prostředků a zvýšení hustoty VM je nutná technologie určená přímo pro virtualizaci. Specializovaný VM může koordinovat časově rozložené kontroly v různých VM, a šetřit tak prostředky hostitele. Antivirus bez agenta pak eliminuje antivirový software z hostovaných VM a centralizuje jeho funkce na vyhrazeném bezpečnostním VM, čímž umožní masivní úsporu paměti při zajišťování zabezpečení na virtuálních hostitelích.

Bezpečnostní hrozby v cloudu

Cloud computing je založen na virtuálním prostředí, a tak všechny výše popsané hrozby specifické pro virtualizaci platí i v jeho případě. Navíc však rozšíření virtualizace směrem ke cloud computingu zvyšuje elasticitu perimetru – obranné linie firemní sítě. Cloud computing je stále rozšířenější, data jsou uložená v soukromých i veřejných cloudech, na četných mobilních přístrojích, a tak se objevují nové druhy hrozeb a je třeba implementovat nové přístupy k zabezpečení dat, ať už jsou uložena kdekoli. V prostředí cloudu se můžeme setkat s těmito hrozbami:

- klonování a rychlé sdružování prostředků,

- pohyblivost dat a zbytkových dat,

- elastický perimetr,

- nešifrovaná data,

- prostředí veřejných cloudů sdílených různými nájemci,

- kontrola a dostupnost,

- způsob, jímž útočníci zneužívají cloud.

Virtualizace a cloud computing eliminují tradiční hranice a perimetr v sítích.

| 12.3. | IT Security Workshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 25.3. | Konference SCADA SECURITY |

| 15.4. | Energy Vision 2026 |

| 12.5. | Cloud Computing Conference 2026 |

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |