- Přehledy IS

- APS (22)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (9)

- Cloud computing (SaaS) (29)

- CRM (49)

- DMS/ECM - správa dokumentů (19)

- EAM (16)

- Ekonomické systémy (68)

- ERP (87)

- HRM (27)

- ITSM (6)

- MES (32)

- Řízení výroby (52)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (36)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (80)

- Informační bezpečnost (42)

- IT řešení pro logistiku (46)

- IT řešení pro stavebnictví (25)

- Řešení pro veřejný a státní sektor (26)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Monitoring administrátorů IT v praxi

Otázka na začátek: „Kdo u Vás v organizaci hlídá pracovníky zodpovědné za správu IT?“. Odpověď: „Nikdo a nijak“, není z pohledu bezpečnosti rozhodně správná. V následujícím textu najdete nástin provozních/koncepčních možností a opatření.

Otázka na začátek: „Kdo u Vás v organizaci hlídá pracovníky zodpovědné za správu IT?“. Odpověď: „Nikdo a nijak“, není z pohledu bezpečnosti rozhodně správná. V následujícím textu najdete nástin provozních/koncepčních možností a opatření.

Víte, co dělají vaši administrátoři IT?

Privilegovaní uživatelé, přesněji v IT světě nazývaní administrátoři disponují prakticky neomezeným přístupem ke všem systémům a datům. Pláti zde proto více než kde jinde, klasické: „Důvěřuj, ale prověřuj!“

V současné době je potřebné i díky rozšíření virtualizace kontrolovat nejen fyzický přístup osob, ale i zabezpečený přístup k systémům, vzdálené přístupy, správu hypervisorů, řešení provozních logů, atd.

U malých firem a institucí lze řídit přístupová oprávnění manuálně, nicméně pro větší počty uživatelů je automatizovaný proces řízení oprávněný a následný monitoring činností potřebný. Mezi privilegované uživatele neřadíme navíc jen administrátory, ale často i vedoucí pracovníky, u kterých navíc snaha zavést monitoring naráží na odpor.

Administrátor versus Auditor

Na minimalizaci rizik má velký vliv i jasné definování a rozdělení rolí a s tím spojené rozdělení oprávnění. Efektivní členění je na role: IT administrátor, IT Security Operator, IT Security Manager, Auditor, Manager. Nemělo by docházet k situaci, kdy pracovník IT oddělení je zároveň využivatelem, provozovatelem, správcem i auditorem systému. V takové situaci se jen těžko vyhodnocuje nesprávné, či přímo škodlivé chování. Pokud přeci jen ke kumulaci rolí dochází, je monitoring činností správným nástrojem. A to nejen z pohledu firmy, ale i samotného pracovníka.

Monitoring pouze externích dodavatelů?

S rozšiřováním outsourcingu se stále více činností a tím spojených přístupů k systémům s citlivými daty přesouvá na externí dodavatele. Problémem je, že není zcela zřejmé, jaké pracovníky dodavatel zaměstnává. Kde se vlastně nalézají, jakou mají motivaci k dodržování všech bezpečnostních směrnic, jestli jsou o směrnicích a bezpečnostních požadavcích správně informováni, jestli mají přehled o možných rizikách plynoucích z práce s citlivými informacemi. Praxe bohužel ukazuje, že požadovanou úroveň nesplňují často ani vlastní zaměstnanci, natož externí dodavatelé. Jednoznačným doporučením je tak sledovat činnosti všech subjektů přistupujících do interní sítě.

Kdo, jak, za jakým účelem, jaká data?

Administrátor toužící po citlivých údajích postupuje jednoduše, vše si pod svým účtem vykopíruje přímo na serveru, případně založí fiktivní uživatelský účet s dostatečnými právy na cílovém systému. Obvykle se volí účet nově nastupujícího pracovníka managementu, dalším krokem je v běžné pracovní době z obvyklé uživatelské adresy přistoupit na firemní sytém a uložit si žádoucí data. Tato data následně zašifrovat pod heslem a odeslat mimo organizaci. Následuje smazání či úprava účtu a logů za inklinované období. Otázkou je, jak je možné takové chování identifikovat? Jednotlivé kroky jsou samy o sobě běžné a z pohledu bezpečnosti málo rizikové.

Monitoring navíc nemá akce blokovat (ale i to některé nástroje umí), takže je potřeba řešit bezpečnost i na ostatních vektorech jako jsou šifrování, dvoufaktorová autorizace, device control, access management, one-time password, atd.

Velmi podezřelou činností je vždy snaha skrýt „co jsem dělal“. Maskování stop, ať už tím, že jsem přistupoval nestandardně, mažu logy, případně využívám šifrování, pro možnost odeslat data bez kontroly. PIM (Privileged Identity Management), případně PAM (Priviledge Account Monitoring) systém by měl reagovat na všechny situace.

Rizika - nejsou malá

Občas se objeví kauzy s únikem dat způsobených obvykle administrátorem, který před časem z organizace odešel, případně byl „odejít“, ale nechal si zadní vrátka. Zveřejněné události jsou ale jen vrcholem ledovce. Tyto případy se nejčastěji „zametají“ pod koberec jednoduše pro to, aby nebyla poškozena pověst společnosti. Rozhodující totiž není, zdali došlo k úniku dat, ale jak se s těmito daty dále nakládá! Hrozí rizika spojená se ztrátou citlivých dat, reputace, kompromitace celého oddělení se všemi právními a finančními důsledky.

Typy útoků

Nejčastěji se monitoring privilegovaných uživatelů využívá pro dohledání chyb v konfiguraci, bezpečnostních incidentů a nestandardních činností, které ale nemusí představovat bezpečnostní riziko. Z toho jasně vyplývá, že incidenty jsou dvojího typu: Nedbalostní – něco omylem změním a má to nečekané dopady. Vědomý útok – snaha získat přístup a data pro pozdější obohacení. Častou formou je zneužití přístupových údajů administrátora, který sám nic špatného neudělal. Dobrý systém Vás musí být schopný upozorňovat na události v obou oblastech a to optimálně v reálném čase.

Sdílení účtů

Dle zkušeností víme, že sdílení privilegovaných účtů není nikterak výjimečné. Jedná se o potenciálně velký problém, protože nelze zjistit, kdo všechno má přístup a tím i kdo konkrétně k některému systému přistupuje. Řešením je zavedení mechanizmů pro kontrolu používání privilegovaných účtů. Prakticky např. vyhodnocovat, zdali administrátor přistupuje ze stejné adresy/počítače/účtu/domény jako obvykle. Tímto způsobem lze jednoduše odhalit vícenásobné používání jednoho účtu.

Co monitorovat?

Podobně jako u SIEM řešení vyvstává klasická otázka, co všechno monitorovat? Všechny nebo pouze kritické systémy? Jaké to jsou? Pokud všichni administrátoři přistupují přes jeden centrální bod, bývá nasazení monitoringu jednodušší.

Typy monitoringu

Monitoring administrátorských aktivit, se skládá z následujících oblastí: přehled o privilegovaných účtech, session recording, centrální správa auditních logů, upozornění o prováděných akcích. Monitoring lze rozdělit podle produktů na tři kategorie:

- Centrální přístupový bod – technicky centrální přístupový bod zprostředkující veškeré ověření/připojení/monitoring při vzdáleném přihlašování k firemním systémům.

Výhody: nelze obejít

Nevýhody: nutné úpravy infrastruktury - Monitorovací agenti na serverech - sloužící k monitoringu administrátorských činností.

Výhody: jednoduchost nasazení, nižší cena

Nevýhody: riziko „obejití“ kontroly - Monitoring na síťové úrovni – dobře aplikovatelný například u dohledu nad veškerou činností databázových serverů. Výhody: díky monitoringu síťové komunikace nelze produkt obejít, nezvyšuje zatížení koncového systému. Nevýhody: nástroj pro monitoring pouze aktivit na databázových serverech, nutná integrace na SIEM

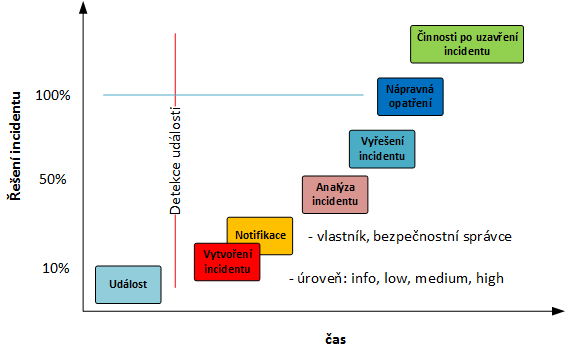

Řešení incidentů

Pokud dokážeme úspěšně zjistit bezpečnostní incident, nastupuje jeho další řešení, vše by mělo být předem jasně definované v bezpečnostních směrnicích, jedná se o tzv.: papírovou bezpečnost. Nejen pro velké organizace je nutné definovat:

- Postup eskalace incidentu

- Procedura zaznamenání incidentu

- Zodpovědnosti za řešení incidentu

- Postup informování o incidentu (vlastník dat, bezpečnostní oddělení, vedení)

- Metodika řešení a návrhu nápravy

Monitoring činností s citlivými daty

Důležitá je ucelená koncepce bezpečnosti a dohledu nad daty a to nejen na úrovni koncových uživatelů, ale i administrátorů starajících se o celý systém, řešení provozních incidentů, zálohování atd. Pokud máte ve firmě nasazený systém pro ochranu před únikem citlivých dat (Data Loss Prevention) a nemonitorujete, co s ním administrátoři dělají, tak jste jim dali do rukou dokonalý nástroj pro zcizení dat. Stačí definovat, jaké informace Vás zajímají a pohodlně si je vyexportovat z centrální správy! Je nutné řešit, nejen kdo má přístup, ale i co nastavuje za pravidla/politiky, jak pracuje se zachycenými incidenty, jak postupuje při forenzní analýze dat. Uchování provozního logu pro auditory by měl být samozřejmostí.

Výběr vhodného produktu

Pokud se rozhodnete pro monitoring činností, nastává otázka výběru vhodného produktu. To nemusí být vůbec jednoduché z několika příčin:

- Decentralizovaná topologie sítě

- Rozdílné serverové platformy

- Protichůdné požadavky na funkce

- Náklady na pořízení řešení pro všechny systémy

Důležitým vodítkem při výběru konkrétního produktu je požadavek na výslednou podobu záznamů. Obvykle je žádoucí dostat kombinaci video záznamu všech činností s doplňujícím logem událostí pro snadnější analýzu. Vždy doporučuji před nákupem otestovat, jestli Vám bude vyhodnocování událostí vyhovovat. Někteří výrobci mají jednotlivé moduly licencované samostatně, případně doplněný monitoring k dalším produktům. Lze tak zvolit optimální balík dle požadavků. Monitorovací nástroj by měl umožňovat monitoring všech platforem vyskytujících se v organizaci.

Notifikace, audity a reporty

Samotným zakoupením a instalací systému práce nekončí, ba právě naopak. Bez správné konfigurace jednotlivých auditů, reportů a upozornění je systém jen „video databankou“. Správná konfigurace představuje rozdíl mezi splněním požadavku na pořízení PIM a reálným řešením bezpečnosti. Vše souvisí nejen se zkušenostmi implementátora, ale hlavně informacemi o činnostech ve společnosti, bez kterých nelze provést správné nastavení.

Monitoring privilegovaných uživatelů by měl efektivně řešit nejen detekci událostí, vytvoření příslušného incidentu ale i následnou analýzu, notifikace, vyhodnocení, uzavření a přehled nad incidenty.

Test systému

Doporučený postup pro kontrolu správné funkce monitoringu je vygenerovat testovací incident a ověřit tak funkčnost celého systému, včetně následné eskalace incidentu a jeho řešení. Je přínosné vše řešit dříve, než dojde ke krizové situaci, kdy se ukážou všechny nedostatky v nejnevhodnější dobu.

Omezení monitoringu

Existují situace, které monitoring některých výrobců neřeší, jako je například detekce pokusů o přihlášení se špatným heslem, zde je potřeba stále využívat politiky z AD, případně možnosti SIEM-u.

Vyhodnocení činností

Vyhodnocení zjištěných událostí může probíhat několika způsoby, část organizací pouze veškeré činnosti monitoruje s možností využít záznamy pro budoucí analýzu činností uživatelů. Takovéto vyhodnocení probíhá na základě specifické události, jako je chyba systému, únik dat, apod. Častější je kombinace logování s automatickými notifikacemi při zvolených událostech.

Loajálnost zaměstnanců

Nástroje, které jsou popisované, řeší zmenšení rizika, to ale nikdy nebude nulové. Z podstaty věci mají administrátoři dostatečná práva, aby dokázali část ochran obejít. Vyplatí se tak hlavně investovat do loajálních zaměstnanců, kteří jsou náležitě ocenění, proškolení a zodpovědní.

Shrnutí

Žádná opatření nejsou stoprocentní, týká se to i monitoringu, v reálném provozu ale samotná skutečnost, že jsou činnosti monitorované, vede ke změně chování a tím souvisejícímu poklesu rizikových operací.

Ing. Petr Javora

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 | 1 | 2 |

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 22.5. | Cloud Computing Conference 2024 |

| 5.6. | IT mezi paragrafy 2024 |

| 20.6. | Cybernity 2024 |

Formulář pro přidání akce