- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Vyděrači zneužívají Tor, aby maskovali původ ransomware

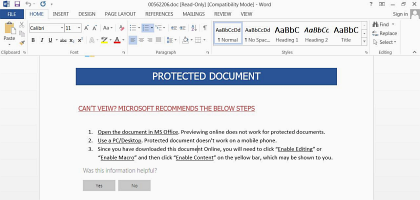

Bezpečnostní tým Talos společnosti Cisco upozornil na novou kampaň počítačových vyděračů, která využívá e-maily k šíření ransomware Cerber 5.0.1. Provedení útoku je poměrně jednoduché – v nevyžádané poště obdrží oběť jednoduchý odkaz, který využívá přesměrování Google a anonymizační služby Tor. Klikem na odkaz dojde ke stažení infikovaného dokumentu v MS Word. Po rozkliknutí odkazu v něm jsou data oběti zašifrována. Za jednoduchým postupem se však skrývá pokročilé maskování útočníka.

Bezpečnostní tým Talos společnosti Cisco upozornil na novou kampaň počítačových vyděračů, která využívá e-maily k šíření ransomware Cerber 5.0.1. Provedení útoku je poměrně jednoduché – v nevyžádané poště obdrží oběť jednoduchý odkaz, který využívá přesměrování Google a anonymizační služby Tor. Klikem na odkaz dojde ke stažení infikovaného dokumentu v MS Word. Po rozkliknutí odkazu v něm jsou data oběti zašifrována. Za jednoduchým postupem se však skrývá pokročilé maskování útočníka.

Ransomware kampaně vždy využívaly Tor, avšak vůbec poprvé se setkáváme s tím, že Tor slouží k hostingu nakaženého dokumentu i spouštěného souboru. Tento postup znamená, že je mnohem obtížnější odstavit servery, které hostí škodlivý obsah. Nová verze ransomwaru Cerber po obětech nejčastěji vyžaduje platbu v hodnotě téměř 1,4 bitcoinů, tedy zhruba 1000 dolarů. V případě, že částku uživatel neuhradí do 5 dnů, hrozí útočníci zdvojnásobením požadované částky.

Nejnovější distribuční kampaň ukazuje, že se útoky počítačových vyděračů neustále vyvíjí. Kyberzločinci využívají stále pokročilejší metody k infikování napadených systémů a zároveň skrývání škodlivé aktivity před odhalením a analýzou. V tomto případě se setkáváme s případem, kdy s využitím systému Tor distribuují nakažený dokument (ve Wordu) i spouštěný soubor.

Nový útok se od jiných vyděračských kampaní liší navenek svojí relativní jednoduchostí – nevyužívá profesionálně vytvořené podvodné e-maily a pokročilé skriptovací techniky ke skryté instalaci vyděračského softwaru. Zprávy naopak působí velmi neprofesionálně, jsou stručné a bez příloh. Zdánlivou legitimitu jim dodává jméno adresáta v předmětu, jehož se snaží přimět ke kliknutí na odkaz v těle zprávy.

Z hlediska technického provedení útoku se však jedná o nový přístup založený na anonymizační službě Tor k zamaskování aktivity a znemožnění vysledování serverů, na nichž je škodlivý software uložen. K němu se uživatel dostane právě kliknutím na odkaz, který zneužívá přesměrování Google. Užití domény „onion.to“ v prvotním přesměrování umožňuje útočníkům využít proxy službu Tor2Web k přístupu ke zdrojům v síti Tor bez nutnosti instalace klienta Tor do napadeného systému. Systém oběti pouze stáhne speciálně upravený dokument MS Word, který po otevření (za předpokladu, že má uživatel povolená makra) do počítače stáhne a spustí samotný vyděračský software Cerber.

Tor je užitečný nástroj k anonymnímu procházení internetu, avšak často zneužívaný útočníky k distribuci škodlivého obsahu. Bezpečnostní experti týmu Talos však doporučují administrátorům zvážit, zda přínos možnosti využití anonymizační služby převažuje případná rizika, protože zablokování provozu se sítí Tor a proxy Tor2Web by popisovanou hrozbu eliminovalo.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |