- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (27)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT slueb a řeení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řeení pro logistiku (45)

- IT řeení pro stavebnictví (26)

- Řeení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údrby

EAM/CMMS - Správa majetku a údrby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranové sekce

| |

| Přihlaste se k odběru newsletteru SystemNEWS, který kadý týden přináí výběr článků z oblasti podnikové informatiky | |

| |

Partneři webu

Aktuality -> IT společnost - 23. 10. 2025 - redakce

Extrémní test důvěřivosti podvodníci lákají k instalování falené bankovní aplikace

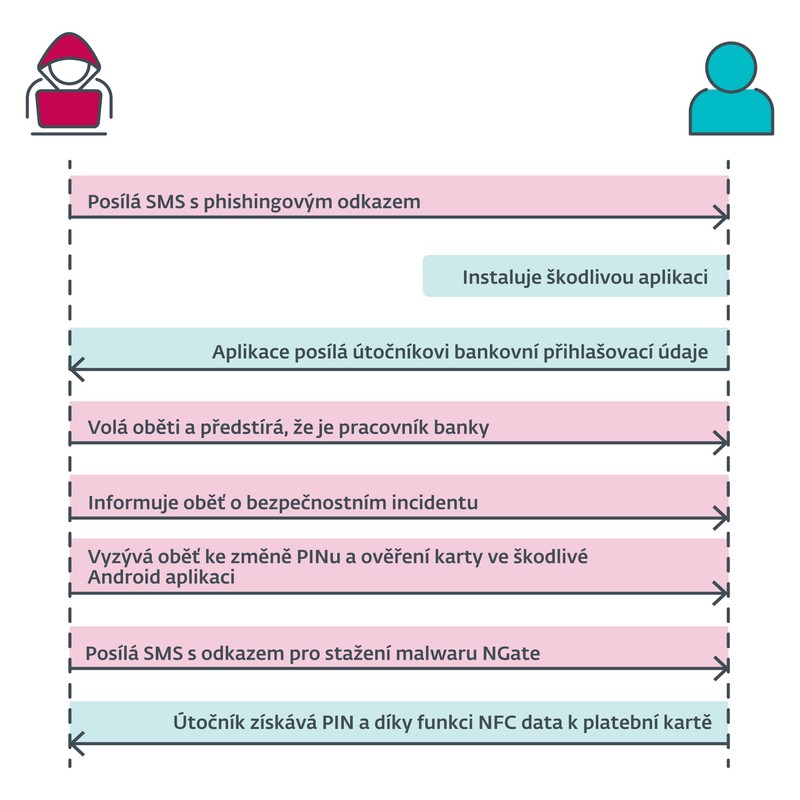

Společnost ESET zveřejnila varování před vlnou kybernetických útoků, která cílí na uivatele v Česku a na Slovensku. Těko pochopitelný scénář útoku je testem lidské důvěřivosti. Útočníci toti po telefonu zmanipulují obě ke staení falené aplikace údajně od České národní banky (ČNB) nebo Národní banky Slovenska (NBS) a následnému přiloení platební karty k telefonu a zadání PINu. Malware poté přenese data z karty útočníkovi, který je ihned zneuije u bankomatu nebo na platebním terminálu.

Společnost ESET zveřejnila varování před vlnou kybernetických útoků, která cílí na uivatele v Česku a na Slovensku. Těko pochopitelný scénář útoku je testem lidské důvěřivosti. Útočníci toti po telefonu zmanipulují obě ke staení falené aplikace údajně od České národní banky (ČNB) nebo Národní banky Slovenska (NBS) a následnému přiloení platební karty k telefonu a zadání PINu. Malware poté přenese data z karty útočníkovi, který je ihned zneuije u bankomatu nebo na platebním terminálu.

Scénář začíná podvodným hovorem. Obě je navedená ke staení aplikace imitující stránky ČNB nebo NBS mimo oficiální obchod s aplikacemi, k aktivování NFC, k přiloení platební karty k mobilu a k zadání PINu. Je tak zřejmé, e obětí útoku se mohou stát pouze lidé, kteří jsou zcela dezorientovaní ve světě financí a digitálních technologií.

kodlivá aplikace, kterou si oběti samy nainstalují z odkazu zaslaného v textové zprávě, následně přenese přečtená data v okamiku přiloení karty do zařízení útočníka. Ten musí být ve stejném čase fyzicky u bankomatu nebo platebního terminálu, aby transakci ihned provedl. Tento modus operandi navazuje na útoky ji dříve zdokumentované rodiny malwaru NGate, která jako první prokázala zneuití NFC přenosem dat z platební karty přes telefon oběti k zařízení pachatele.

Podle zjitění ESETu obě nové podvodné aplikace pro platformu Android, které útočníci vydávají za ČNB a NBS, komunikují se stejným kontrolním serverem útočníků a sdílejí jedinečný podpisový certifikát, co nasvědčuje společnému autorovi. Způsob íření kodlivých aplikací a volba obětí zatím nejsou zcela známy. Vzhledem k nutnosti manipulovat obě také po telefonu lze očekávat nií počty případů.

Útočníci stále častěji kombinují technicky vyspělé metody se sociálním inenýrstvím. U malwaru NGate vidíme spojení kódu schopného pracovat s NFC a příběhu, kterým obě přimějí k akci. Pokud vám někdo volá a ádá instalaci aplikace nebo zadání PINu, je to vdy varovný signál, říká Luká tefanko, bezpečnostní expert společnosti ESET, který tyto aplikace analyzoval.

Bezpečnostní doporučení nenechte se podvést:

- Nereagujte na nátlak po telefonu. Zaměstnanci bank stejně jako centrálních autorit vás nikdy nebudou vyzývat k instalaci aplikací přes odkaz v hovoru či k zadání PINu k platební kartě.

- Nikdy nepřikládejte platební kartu k telefonu na ádost neznámé osoby a nikomu nesdělujte PIN.

- V případě podezření ihned kontaktujte svoji banku a kartu zablokujte.

IT Systems podporuje

Formulář pro přidání akce